BTC/HKD-0.05%

BTC/HKD-0.05% ETH/HKD+0.49%

ETH/HKD+0.49% LTC/HKD+0.66%

LTC/HKD+0.66% ADA/HKD+0.91%

ADA/HKD+0.91% SOL/HKD+0.6%

SOL/HKD+0.6% XRP/HKD+0.3%

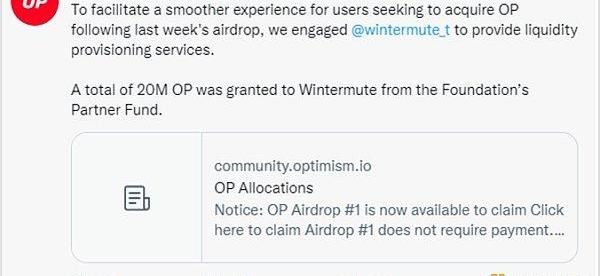

XRP/HKD+0.3%2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。6月9日,Optimism基金會向Wintermute授予了2000萬枚OP代幣。

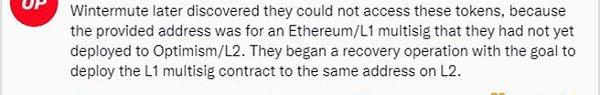

交易發送完成后,Wintermute發現無法訪問這些代幣,因為提供的地址是他們尚未部署到Optimism/L2的Ethereum/L1多簽地址。該Optimism/L2多簽地址由黑客部署,2000枚OP代幣也被黑客盜取。

一、事件分析

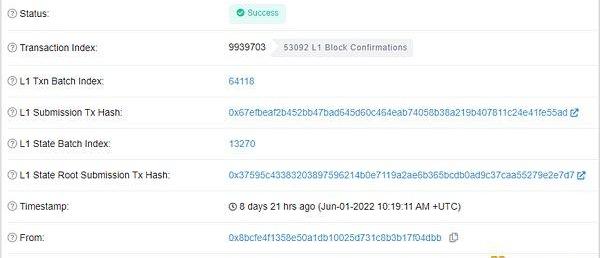

5月27日,Optimism基金會通過多簽合約分兩次向Wintermute的多簽合約地址轉賬2000萬OP代幣,并且在26日轉賬1枚OP代幣,3筆交易如下:

數據:距離LTC減半剩余約4天6小時:金色財經報道,數據顯示,距離萊特幣(LTC)區塊獎勵減半時間還有約4天6小時(2,460個區塊),減半預計在8月3日進行,屆時區塊獎勵將從12.5LTC降至6.25LTC。[2023/7/30 16:06:25]

根據交易時間以及交易中OP代幣數量,我們分析,在26日,Optimism基金會向Wintermute多簽合約地址轉賬1枚OP代幣作為測試,Optimism基金會在Wintermute確認收到代幣后將2000萬枚OP代幣通過連續的兩筆交易發送給Wintermute多簽合約地址。接收地址是Wintermute在Ethereum/L1上已部署的多簽合約地址,因此Wintermute僅僅驗證是否接收到了代幣,但并沒有驗證該地址在Optimism/L2上的所有權,而此時在Optimism/L2上并沒有實際部署多簽合約,這才給了黑客可乘之機。

以上轉賬交易中的相關地址如下:

Arkham Intel Exchange上線后已有11項情報請求,其中包括尋找馬斯克的錢包:金色財經報道,自加密情報賞金市場Arkham Intel Exchange上線后已有11項情報請求,32份活躍的賞金,賞金的平均價值為5,931 ARKM(原生代幣)價值3,677 美元,一些情報請求識別特斯拉首席執行官埃隆·馬斯克的鏈上地址以及資產管理公司Bitwise的地址,兩筆最大的賞金分別價值約100,000 ARKM 和50,000 ARKM,主要與尋找加密交易公司Wintermute的鏈上地址有關。與此同時,另一個地址提交了價值1,500 ARKM的賞金,要求識別MicroStrategy (MSTR) 擁有的、數量超過 10,000 BTC 的地址。[2023/7/22 15:51:43]

Optimism基金會在Optimism/L2上的多簽合約地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

Wintermute在Ethereum/L1上的多簽合約地址:

數據:FTX黑客通過renBTC橋接的比特幣地址擁有約2444枚比特幣:11月21日消息,派盾(PeckShield)監測顯示,FTX黑客通過renBTC將資金橋接至比特幣網絡,目前該比特幣地址擁有約2444枚比特幣(約4040萬美元)。此前報道,FTX黑客將2.5萬枚ETH并拋售兌換為renBTC,該地址仍然剩余200735枚ETH。[2022/11/21 22:11:25]

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同時,Optimism/L2上的0x4f3a也是黑客部署的多簽合約地址。

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

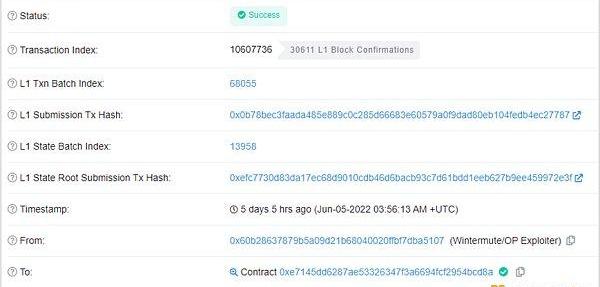

首先,我們看一下Optimism/L2上的0x4f3a合約部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

Coinbase(COIN.O)盤前漲超7%:金色財經報道,數據顯示,Coinbase(COIN.O)盤前漲超7%,Q3月度交易用戶(MTU)同比增16%、環比將6%至850萬,好于市場預期。[2022/11/4 12:17:17]

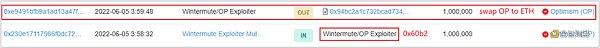

注意到,該合約部署時間是6月5日,其中Wintermute/OPExploiter是黑客的一個地址,簡記為0x60b2。

該交易是如何準確生成0x4f3a合約地址的呢?

黑客重放了3筆交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合約創建的交易,如下所示:

Ethereum/L1上的交易如下:

Optimism/L2上的交易:

加密貨幣交易所Bybit在巴西停止衍生品交易:金色財經報道,加密貨幣交易所Bybit將于周四停止在巴西提供加密貨幣期貨和期權交易。在一份聲明中,Bybit表示,它正在與巴西證券交易委員會(CVM)討論解決這個問題。該公司補充說,“從目前來看,它正在限制衍生品交易”。

Bybit平臺目前顯示了一條關于這一變化的警告信息,并建議用戶在周四之前“管理他們的頭寸或訂單”。該公司補充說,該措施“不會意味著對我們的交易者存入的衍生品資產進行任何形式的封鎖”。(CoinDesk)[2022/9/15 6:57:11]

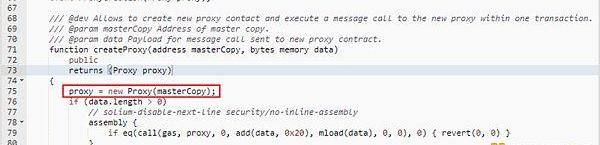

通過重放交易,黑客在Optimism/L2上面創建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合約,其中創建代理合約函數如下:

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。在該交易中創建過程如下所示:

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

6月1日,黑客地址0x8bcf部署合約0xe714。

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。

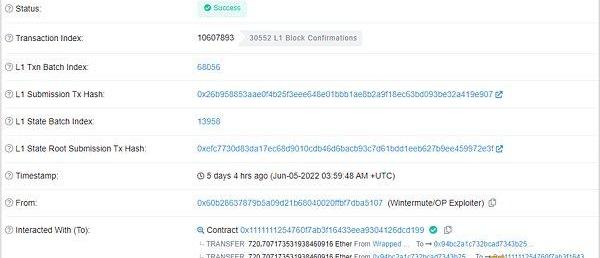

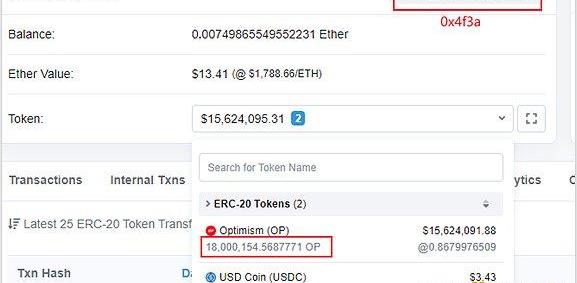

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

二、安全建議

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

來源:金色財經

2015年7月30日,創建了以太坊區塊鏈的創世區塊。實際上,這是以太坊發布的日子。它的市場價格將徘徊在1美元左右.

1900/1/1 0:00:00從歷史的進程看,每當世界發生重大技術革新時,經驗豐富的資本巨頭總能夠站在最前線。就在上個月區塊鏈行業明燈a16z高調重金進場鏈游:宣布推出6億美金的首個游戲基金一號.

1900/1/1 0:00:00比特幣: 日線:1.所以近期不看反轉;充其量有些反彈走勢;37560以下個人都不看反轉。從矩陣圖看;后市應可以看到25開頭的價位。4小時圖,短期再次回到震蕩箱體下軌支撐附近.

1900/1/1 0:00:00很多朋友私信問我,ETH怎么看,能不能抄底!其實很多人都只看到了價格跌,而不知道跌的根本原因在哪里!請認認真真的讀完這篇博文,也許能給到你啟發在牛市的時候,ETH鏈上生態都很活躍.

1900/1/1 0:00:00在Consensus2022大會如火如荼進行時,加密市場繼續在本周末迎來一波下行。 各項加密指標下行 數據顯示,BTC跌破26000美元,現報25670美元.

1900/1/1 0:00:00???判斷對錯并不重要,重要的在于正確時獲取了多大利潤,錯誤時虧損了多少。平常時間,最好靜坐,愈少買賣愈好,永遠耐心地等候投資機會的來臨.

1900/1/1 0:00:00