BTC/HKD+1.33%

BTC/HKD+1.33% ETH/HKD+1.09%

ETH/HKD+1.09% LTC/HKD+2.44%

LTC/HKD+2.44% ADA/HKD+4.09%

ADA/HKD+4.09% SOL/HKD+2.02%

SOL/HKD+2.02% XRP/HKD+3.09%

XRP/HKD+3.09%作者:耀@慢霧安全團隊背景

區塊鏈的世界遵循黑暗森林法則,在這個世界我們隨時可能遭受到來自不明的外部攻擊,作為普通用戶不進行作惡,但是了解黑客的作惡的方式是十分必要的。慢霧安全團隊此前發布了區塊鏈黑暗森林自救手冊,其中提到了不少關于針對NFT項目方的Discord進行攻擊的手法,為了幫助讀者對相關釣魚方式有更清晰的認知,本文將揭露其中一種釣魚方法,即通過惡意的書簽來盜取項目方Discord賬號的Token,用來發布虛假信息等誘導用戶訪問釣魚網站,從而盜取用戶的數字資產。釣魚事件

先來回顧一起Discord釣魚事件:2022年3月14日,一則推特稱NFT項目WizardPass的Discord社區被詐騙者入侵,目前已造成BAYC、Doodles、CloneX等NFT被盜,詳情如下:

慢霧:DOD合約中的BUSD代幣被非預期取出,主要是DOD低價情況下與合約鎖定的BUSD將產生套利空間:據慢霧區情報,2022 年 3 月 10 日, BSC 鏈上的 DOD 項目中鎖定的 BUSD 代幣被非預期的取出。慢霧安全團隊進行分析原因如下:

1. DOD 項目使用了一種特定的鎖倉機制,當 DOD 合約中 BUSD 數量大于 99,999,000 或 DOD 銷毀數量超過 99,999,000,000,000 或 DOD 總供應量低于 1,000,000,000 時將觸發 DOD 合約解鎖,若不滿足以上條件,DOD 合約也將在五年后自動解鎖。DOD 合約解鎖后的情況下,用戶向 DOD 合約中轉入指定數量的 DOD 代幣后將獲取該數量 1/10 的 BUSD 代幣,即轉入的 DOD 代幣數量越多獲得的 BUSD 也越多。

2. 但由于 DOD 代幣價格較低,惡意用戶使用了 2.8 個 BNB 即兌換出 99,990,000 個 DOD。

3. 隨后從各個池子中閃電貸借出大量的 BUSD 轉入 DOD 合約中,以滿足合約中 BUSD 數量大于 99,999,000 的解鎖條件。

4. 之后只需要調用 DOD 合約中的 swap 函數,將持有的 DOD 代幣轉入 DOD 合約中,既可取出 1/10 轉入數量的 BUSD 代幣。

5. 因此 DOD 合約中的 BUSD 代幣被非預期的取出。

本次 DOD 合約中的 BUSD 代幣被非預期取出的主要原因在于項目方并未考慮到 DOD 低價情況下與合約中鎖定的 BUSD 將產生套利空間。慢霧安全團隊建議在進行經濟模型設計時應充分考慮各方面因素帶來的影響。[2022/3/10 13:48:45]

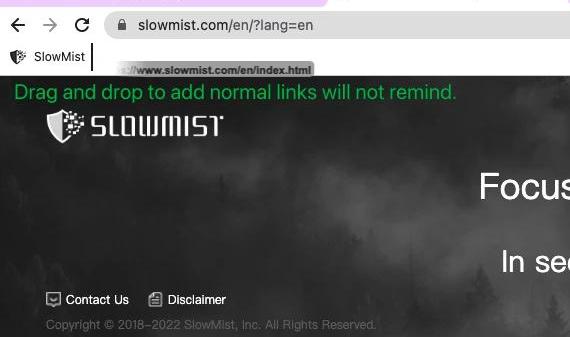

書簽在點擊時可以像在開發者工具控制臺中的代碼一樣執行,并且會繞過CSP策略。讀者可能會有疑問,類似「javascript:()」這樣的鏈接,在添加進入到瀏覽器書簽欄,瀏覽器竟然會沒有任何的提醒?筆者這里以谷歌和火狐兩款瀏覽器來進行對比。使用谷歌瀏覽器,拖拽添加正常的URL鏈接不會有任何的編輯提醒。

聲音 | 慢霧:ETC 51%雙花攻擊所得的所有ETC已歸還完畢:據慢霧區消息,ETC 51%攻擊后續:繼Gate.io宣稱攻擊者歸還了價值10萬美金的ETC后,另一家被成功攻擊的交易所Yobit近日也宣稱收到了攻擊者歸還的122735 枚 ETC。根據慢霧威脅情報系統的深度關聯分析發現:攻擊者于UTC時間2019年1月10日11點多完成了攻擊所獲的所有ETC的歸還工作,至此,持續近一周的 ETC 51% 陰云已散。[2019/1/16]

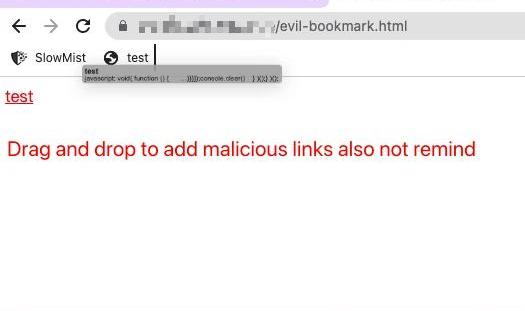

使用谷歌瀏覽器,拖拽添加惡意鏈接同樣不會有任何的編輯提醒。

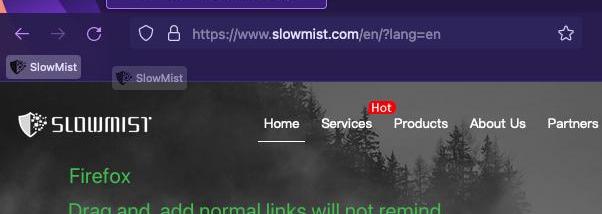

使用火狐瀏覽器如果添加正常鏈接不會有提醒。

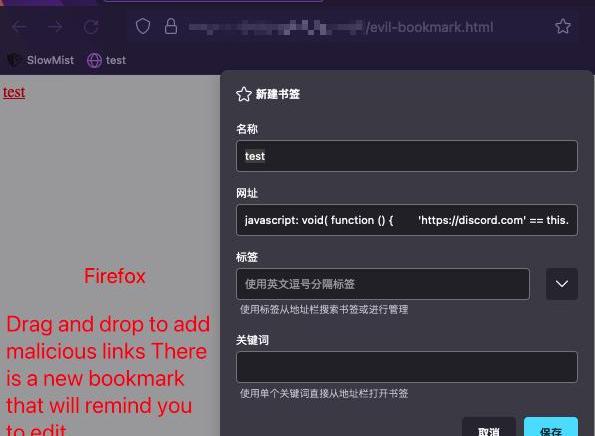

使用火狐瀏覽器,如果添加惡意鏈接則會出現一個窗口提醒編輯確認保存。

由此可見在書簽添加這方面火狐瀏覽器的處理安全性更高。場景演示

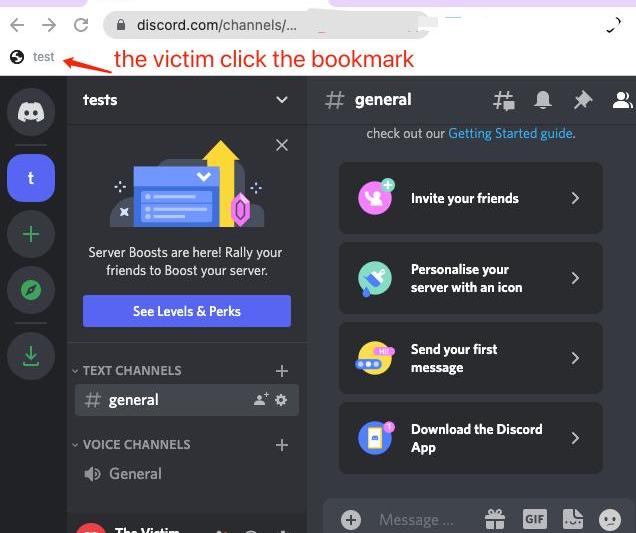

演示采用的谷歌瀏覽器,在用戶登錄Web端Discord的前提下,假設受害者在釣魚頁面的指引下添加了惡意書簽,在DiscordWeb端登錄時,點擊了該書簽,觸發惡意代碼,受害者的Token等個人信息便會通過攻擊者設置好的Discordwebhook發送到攻擊者的頻道上。下面是演示受害者點擊了釣魚的書簽:

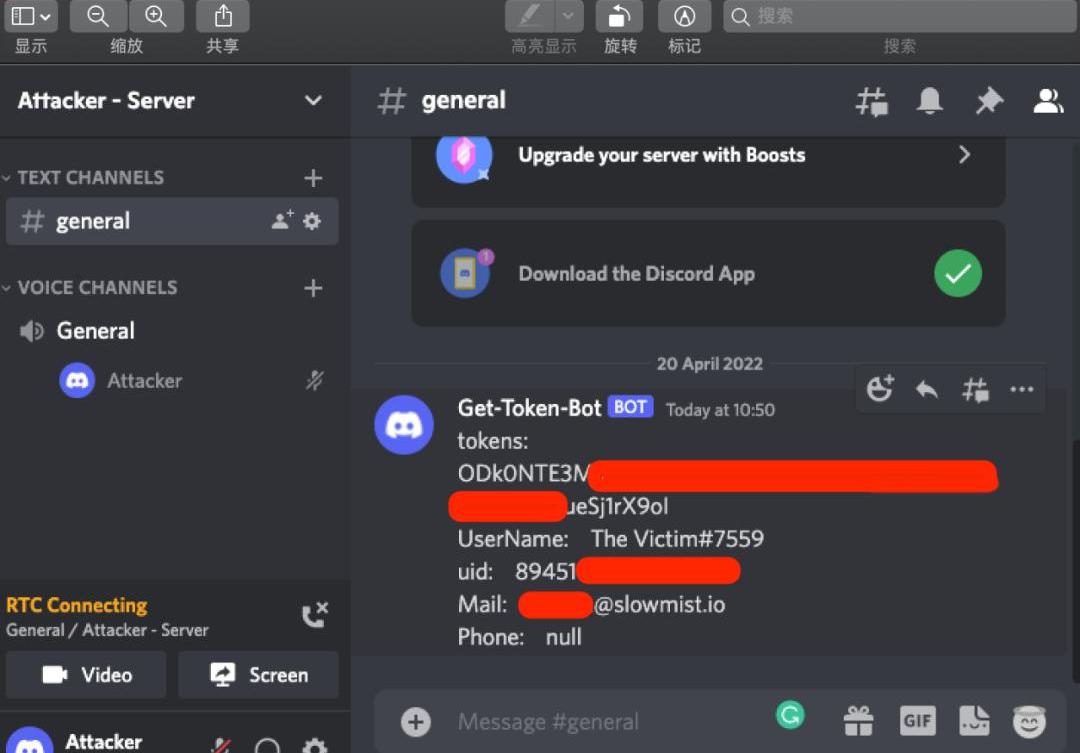

下面是演示攻擊者編寫的JavaScript代碼獲取Token等個人信息后,通過DiscordServer的webhook接收到。

筆者補充幾點可能會產生疑問的攻擊細節:1.為什么受害者點了一下就獲取了?通過背景知識我們知道,書簽可以插入一段JavaScript腳本,有了這個幾乎可以做任何事情,包括通過Discord封裝好的webpackChunkdiscord_app前端包進行信息獲取,但是為了防止作惡的發生,詳細的攻擊代碼筆者不會給出。2.為什么攻擊者會選擇Discordwebhook進行接收?因為Discordwebhook的格式為“https://discord.com/api/webhooks/xxxxxx”,直接是Discord的主域名,繞過了同源策略等問題,讀者可以自行新建一個Discordwebhook進行測試。3.拿到了Token又能怎么樣?拿到了Token等同于登錄了Discord賬號,可以做登錄Discord的任何同等操作,比如建立一個Discordwebhook機器人,在頻道里發布公告等虛假消息進行釣魚。總結

攻擊時刻在發生,針對已經遭受到惡意攻擊的用戶,建議立刻采取如下行動進行補救:立刻重置Discord賬號密碼。重置密碼后重新登錄該Discord賬號來刷新Token,才能讓攻擊者拿到的Token失效。刪除并更換原有的webhook鏈接,因為原有的webhook已經泄露。提高安全意識,檢查并刪除已添加的惡意書簽。作為用戶,重要的是要注意任何添加操作和代碼都可能是惡意的,Web上會有很多的擴展看起來非常友好和靈活。書簽不能阻止網絡請求,在用戶手動觸發執行的那一刻,還是需要保持一顆懷疑的心。

每個時代都會有些隨風而起的新詞兒,但大部分都會隨風消散,只有少數才能成為時代的標簽。20年前,人們開始認識互聯網,而今我們又在為web3而爭論.

1900/1/1 0:00:00在Rayonism第一次構建出原型的一年后,我們現在在所有以太坊客戶端上都有了強勁的合并實現。從我們今天的進度到完全過渡到以太坊權益證明的道路現在已經非常清晰了.

1900/1/1 0:00:00撰文:RichardChen,1confirmation合伙人編譯:TechFlow在我第一篇文章中,我將寫下在過去幾年中我作為加密貨幣風險投資人學到的三個反直覺教訓.

1900/1/1 0:00:00隨著Optimism發幣并開展空投,Layer2項目們再次吸引了大家的關注。以太坊作為最安全、去中心化程度最高的Layer1區塊鏈之一,這就意味著在可擴展性上需要做出一定讓步.

1900/1/1 0:00:00文章作者:Peter‘pet3rpan’文章翻譯:Blockunicorn 服務DAO、孵化DAO、投資DAO過去,人們曾多次嘗試顛覆風險投資:1.天使投資者的激增(AngelList.

1900/1/1 0:00:00加密領域的兩個方面正越來越受歡迎--NFT和DeFi。NFT,即非同質化代幣,是一類不能被復制或替代的加密資產.

1900/1/1 0:00:00