BTC/HKD+1.07%

BTC/HKD+1.07% ETH/HKD+0.96%

ETH/HKD+0.96% LTC/HKD+0.16%

LTC/HKD+0.16% ADA/HKD+1.8%

ADA/HKD+1.8% SOL/HKD+4.59%

SOL/HKD+4.59% XRP/HKD+1.15%

XRP/HKD+1.15%

春困秋乏夏打盹,睡不醒的冬三月。自打重新設置了工作日鬧鐘,小伙伴們的心情想必都像自家豬丟了一樣。2月18日,A股市場迎來牛年首個交易日。緊接著,“基金”猝不及防登上熱搜。說好的開門紅呢?就這?

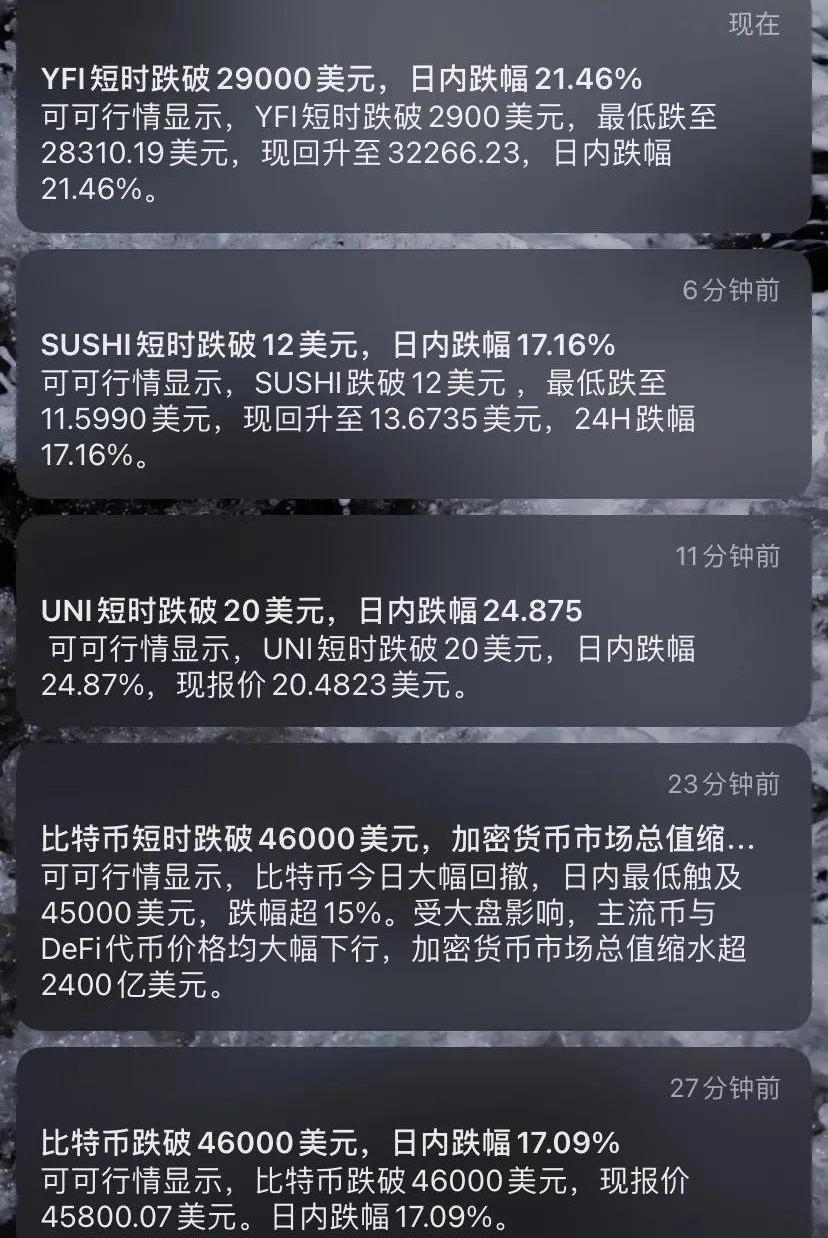

然而近日,手機推送立即再次帶來一記猛擊。“比特幣大跌”登上新浪微博熱搜第4名。

SaucerSwap:Hedera網絡被攻擊,建議用戶撤回流動資金:3月10日消息,Hedera 上 DeFi 項目 SaucerSwap 發推稱,一個持續的漏洞攻擊了 Hedera 網絡,該漏洞利用的目標是智能合約中的反編譯過程。攻擊者已經攻擊了包含包裝資產的 Pangolin 和 HeliSwap 池。不確定其他 HTS 代幣是否也有風險。目前還沒有關于 SaucerSwap 用戶資金被盜的報道,但作為預防措施,鼓勵大家立即撤回流動資金。

此前消息,HBAR 基金會發推稱,Hedera 網絡上 DApp 及其用戶正在受網絡異常影響,基金會正在與受影響的合作伙伴進行溝通,幫助解決問題。[2023/3/10 12:53:14]

K線震蕩,萬點回調。

Larry Cermak:Celsius可能尚有15億美元資產:6月14日消息,The Block研究副總裁Larry Cermak昨日發推稱:“為了透明度起見,我將公布我的數據庫,這里面有所有我認為屬于Celsius的錢包。目前,Celsius仍有大約15億美元資產。需要言明的是,鏈上標簽不是一門精確的科學。我可能會犯一些錯誤。這個列表可能不完整,我在追蹤它們的這些年里可能給其中一些貼上了錯誤的標簽。”[2022/6/14 4:25:23]

正摩拳擦掌的幣圈投資人們當場傻眼。

CertiK:確定NoaSwap為詐騙項目SheepSwap同一團隊運作,請用戶保持警惕:4月11日,安全公司CertiK發推表示,已確認NoaSwap由SheepSwap的同一詐騙團隊運作,CertiK提醒用戶保持謹慎,警惕風險。[2021/4/11 20:07:35]

本以為有馬斯克、比爾·蓋茨強勢帶貨在前,行情一片大好,卻不想現實總讓人猝不及防。新的一年,如何判定一個項目究竟是你咸魚翻身的大財神,還是設好陷阱的巨坑?造成行情震蕩的原因多重且復雜,這樣的震蕩尚且在“韭菜們”的接受范圍之內。而那些由安全攻擊事件導致的一跌到底行情,才使得大部分“韭菜們”作為受害者的同時,真正失去了重啟的希望。

在區塊鏈上鏈項目井噴的2020年,除卻黑客的“辛勤耕耘”外,巨坑也離不開項目方欺詐的“傾情奉獻”。項目方欺詐——簡而言之就是項目方設計一個項目,而這個項目其中已被設置有利于項目方的漏洞,一旦吸引到韭菜們,項目方就將開啟一頓瘋狂亂割。CertiK安全技術團隊將為你帶來并分析避免項目方欺詐的10條硬核準則。

DeFi Wizard(DWZ)將于3月1日14時在Bounce Certified上開啟代幣銷售:據官方消息,DeFi智能合約構建平臺DeFi Wizard(DWZ)將于3月1日14時在Bounce Certified上開啟代幣銷售,共提供20000 DWZ。代幣合約地址為:0x7dee45dff03ec7137979586ca20a2f4917bac9fa。

此前消息,DeFi Wizard宣布完成75萬美元融資,投資方包括X21 Digital、AU21 Capital、TRG Capital、DeltaHub Capital、NGC Ventures和ExNetwork。根據官方描述,DeFi Wizard是一個儀表板,單擊幾下即可構建關于ERC20、BEP20、EDST的DeFi智能合約、抵押合約、流動性挖礦合約等,并提供實時分析。[2021/3/1 18:03:00]

Certik復盤Yearn閃電貸攻擊:黑客完成5次DAI與USDT從3crv中存取操作后償還閃電貸:Certik發布文章,復盤Yearn閃電貸攻擊。黑客操作的具體操作如下:

1.利用閃電貸籌措攻擊所需初始資金。

2.利用 Yearn.Finance 合約中漏洞,反復將 DAI 與 USDT 從 3crv 中存入和取出操作,目的是獲得更多的3Crv代幣。這些代幣在隨后的3筆轉換代幣交易中轉換為了USDT與DAI穩定幣。

3.完成5次重復的DAI 與 USDT 從 3crv 中存取操作后,償還閃電貸。[2021/2/5 18:57:51]

CertiK將詳細分析以上十條硬核準則,助你鑒別潛在的項目方欺詐項目,極大減少遭受項目方欺詐的幾率。首先,我們可以先回顧一下過往的此類型事件。發生在近期,且數額最大的典型事件非Compounder.Finance莫屬。Compounder攻擊事件回顧

北京時間12月1日下午3點,CertiK安全技術團隊通過Skynet發現Compounder.Finance項目位于0x0b283b107f70d23250f882fbfe7216c38abbd7ca地址處智能合約發生數筆大量代幣的交易。經過技術人員研究,發現這些交易是Compounder.Finance項目擁有者內部操作,將大量數額代幣轉移到自己的賬戶中。經過統計,最終共損失價值約8000萬人民幣的代幣。詳情鏈接:https://www.jinse.com/news/blockchain/931157.html

在當前DeFi市場火熱的背景下,潛藏著各式各樣的安全漏洞以及隱患,其中項目方欺詐可以算是技術含量最低,門檻最低的一類攻擊方式。學習如何防范項目方欺詐攻擊的方法并不需要像了解其他那些復雜的基于數學模型的攻擊方法那般耗費心力。DarkMatter項目分析

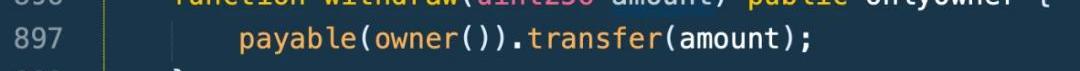

首先,根據項目發布者的歷史交易記錄來判斷項目發布者是否有惡意欺詐歷史,是判斷新發布項目是否存在欺詐風險的重要依據。下面以DarkMatter$DARKM項目為例,詳細分析——如何查看項目發布者是否有惡意欺詐歷史。DarkMatter項目是一個基于ERC20的發幣項目,代碼中項目方擁有絕對權限,可以任意將任意數目的代幣發送到項目方擁有的地址中。因此是一個非常明顯的項目方欺詐項目。

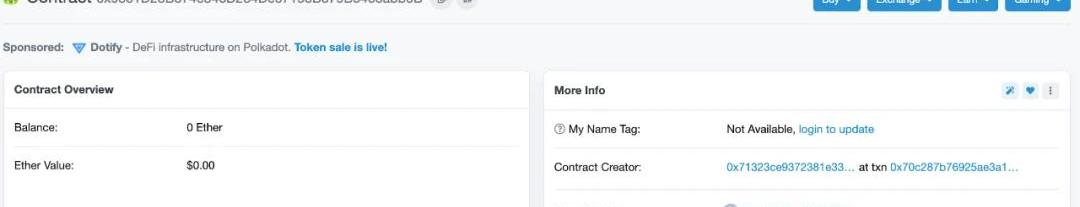

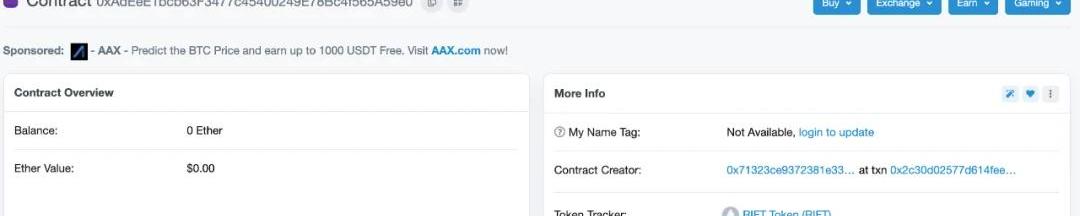

項目方可以將任意數目代幣發送到任意地址中查看項目發布者是否有惡意欺詐歷史需要根據區塊鏈上歷史進行查詢。區塊鏈的優勢之一是任意交易歷史都是公開、可溯源的。利用此特點,首先可以依靠DarkMatter項目的區塊鏈地址,查詢項目的發布者地址。本文以Etherscan工具進行介紹,查詢結果如下圖中右下角所示,0x71323c開頭的地址即為DarkMatter項目發布者地址。

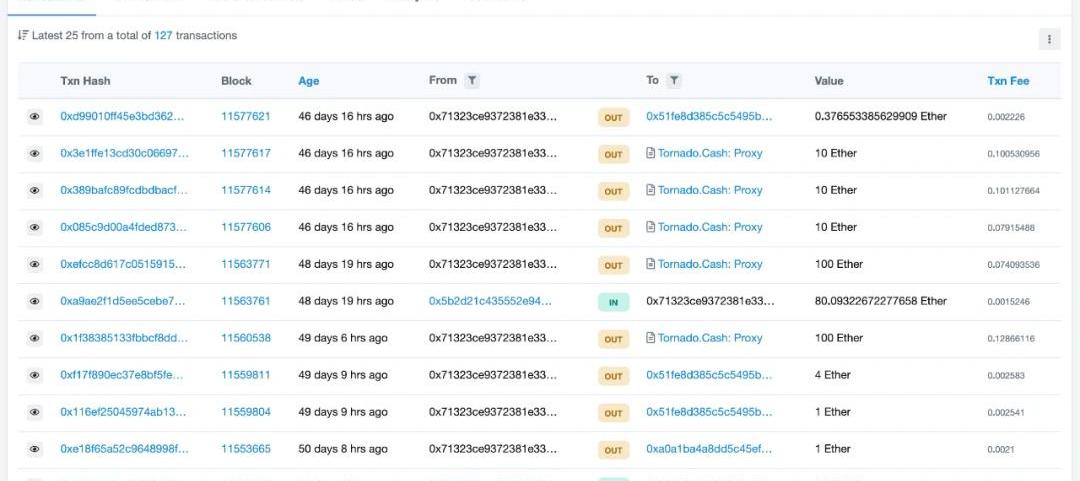

第二步,對已知項目發布者地址進行查詢。目標是查詢該地址發布的所有交易歷史記錄的哈希值。通過查詢,DarkMatter項目發布者地址所有交易歷史記錄如下圖所示:

區塊鏈用戶的交易歷史記錄中包括所有的從該賬戶地址發起與被該賬戶接收的交易。每一條交易都有不同的目的和邏輯。為了查詢項目發布者是否有惡意欺詐歷史,需要從該賬戶所有的交易歷史記錄中查詢是否存在創建以惡意欺詐為目標的智能合約的交易。通過查詢可以發現該項目方除DarkMatter項目智能合約之外,還創建了另外兩個智能合約,它們的地址為:1.0x852B1106ce359ED128451dC753EA4c3289eefadD2.0xAdEeE1bcb63F3477c45400249E78Bc4f565A59e0根據準則第一條,項目發布者是否有惡意欺詐歷史,這兩個智能合約也存在極大的欺詐風險。經過對這兩個智能合約的源代碼驗證情況以及源代碼進行分析,第2個地址0xAdEeE1bcb63F3477c45400249E78Bc4f565A59e0是名為Rift項目的智能合約地址,并且該項目源代碼中存在與DarkMatter完全一致的安全漏洞。

以上是查詢項目發布者是否有惡意欺詐歷史的步驟。總結

項目發布者是否有惡意欺詐歷史的查驗過程相對容易理解,難點在于——查詢所有的交易記錄中創建智能合約的交易,以及后續確認這些智能合約中是否真正存在漏洞。

Tags:CERCERTERTDARcere幣最新價格Animal ConcertsyounkertcaptialsDARA

編者按:本文來自威廉閑談,作者:陳威廉,Odaily星球日報經授權轉載。2020年312/313,2021年222/223,都是值得銘記的日子,都是非常暴力的市場去杠桿的日子.

1900/1/1 0:00:00數字資產行業似乎正在與美股同步。昨天,全球市場驚出一身冷汗。美股開盤大跌,道指一度重挫超200點,大型科技類股全線下挫,特斯拉暴跌13%——市場風向似乎嗅到了美聯儲在未來加息的可能.

1900/1/1 0:00:00文|黎哲翁編輯|Tong出品|PANews馬斯克自己或許也沒有想到,自己創辦的特斯拉豪擲15億美金買入比特幣后僅10天,浮盈便達8億美元超過了自己造車十幾年的盈利.

1900/1/1 0:00:00編者按:本文來自威廉閑談,作者:陳威廉,Odaily星球日報經授權轉載。過了今晚就終于過完年啦,這個年大家都過得很舒服吧?不過說實話,年味的確是越來越淡了.

1900/1/1 0:00:00信譽是任何有效市場的重要組成部分:人們在進行交易之前必須有一種方法來評估交易對手的質量和可信賴性.

1900/1/1 0:00:00編者按:本文來自01區塊鏈,Odaily星球日報經授權轉載。報告摘要:1、截至2020年12月,全球區塊鏈專利累計達到5.14萬件,其中我國累計申請了3.01萬件,占全球總數的58%.

1900/1/1 0:00:00