BTC/HKD-0.01%

BTC/HKD-0.01% ETH/HKD+0.52%

ETH/HKD+0.52% LTC/HKD+0.67%

LTC/HKD+0.67% ADA/HKD+0.99%

ADA/HKD+0.99% SOL/HKD+0.52%

SOL/HKD+0.52% XRP/HKD+0.31%

XRP/HKD+0.31%

在11月2日上線后僅幾個小時,AxionNetwork代幣AXN的價格暴跌了100%。這次價格暴跌披露了其存在的漏洞,下文是CertiK安全審計團隊針對此事件的完整分析。2020年11月2日北京時間晚上七時左右?,黑客利用AxionStaking合約的unstake函數設法鑄造了約800億個AXN代幣。黑客隨后將AXN代幣在Uniswap交易所中兌換以太幣,重復此過程,直到Uniswap中ETH-AXN交易對的以太幣所被耗盡,同時AXN代幣價格降至0。在攻擊發生后的幾分鐘內,CertiK安全審計團隊獲知了該攻擊事件,并即刻展開了調查。CertiK安全審計團隊認為該攻擊極大可能是內部操作造成的,該內部操作通過在部署代碼時,對項目依賴的OpenZeppelin依賴項注入惡意代碼。被惡意利用的智能合約函數不屬于CertiK審核的范圍內。在將Axion項目代碼和OpenZeppelin依賴代碼結合并進行部署時,該惡意代碼隨著OpenZeppelin依賴代碼被注入到部署的項目中。攻擊預謀

Cerebras Systems與阿聯酋G42公司達成1億美元的AI超級計算機協議:金色財經報道,Cerebras Systems宣布與總部位于阿拉伯聯合酋長國(UAE)的技術集團G42簽署了一項價值約1億美元的協議。該公司在7月20日的一份聲明中表示,該協議要求提供第一臺人工智能(AI)超級計算機,并有可能再交付多達9臺。

總部位于硅谷的Cerebras公司表示,G42已承諾收購其“禿鷹銀河”系統中的3臺,這是一個由9臺相互連接的超級計算機組成的創新網絡。這個網絡中的第一臺超級計算機,被稱為禿鷹銀河1號(CG-1),展示了4 exaFLOPs的性能,包含5400萬個核。

這些系統將在美國制造,以加快部署。該公司表示,第一個系統計劃于今年投入使用,而其余兩個系統CG-2和CG-3預計將于2024年初上線。[2023/7/21 15:51:14]

黑客在發動攻擊時使用的是前一天從tornado.cash?中獲取的匿名資金?,說明這是一次有預謀的攻擊。可能是以防攻擊失敗而節省一些資金,黑客賬戶在收到資金后,立即通過tornado.cash轉出了2.1個以太幣。作為本次攻擊的準備工作的最后一步,黑客從Uniswap交易所購買了大約70萬個HEX2T代幣?。然而,這些資金最終沒有參與到攻擊中,而是為掩護攻擊行為而放出的煙霧彈。攻擊準備

CertiK:一個在釣魚活動中被發現的錢包有了約近兩萬美元的資金流動:金色財經消息,據CertiK監測,一個在釣魚活動中被發現的錢包有了約近兩萬美元的資金流動。 相關錢包從EOA 0x8e5f9F存入了10.1 ETH(約2萬美元)。[2023/5/31 11:49:42]

在北京時間下午四時?,黑客先以數量為0和持續抵押時間為1天為參數調用stake函數,在AxionNetwork的抵押合同中創建“空”抵押。這為黑客創建了一個Session條目,其會話ID為6,數量為0,股價為0。此后,黑客預料到攻擊將會成功,因此向Uniswap交易所預先授權了無限制的AXN。隨后,他們批準了Axion的NativeSwap合約,以獲取即將轉換為AXN代幣的資金額。黑客在大約北京時間下午五時?調用了NativeSwap合約的deposit函數,然而黑客并未調用該合約的withdraw函數來獲取其交換得到的AXN,這在NativeSwap合約的swapTokenBalanceOf函數清晰可見。隨后,他們在執行攻擊前又調用了一次deposit函數,但是這次調用執行最終失敗。攻擊執行

CertiK:警惕假冒Lido推特賬號和釣魚鏈接:1月7日消息,CertiK Alert提醒稱,警惕發布釣魚鏈接的假冒Lido推特賬號,請勿與lidofinance[.]world交互。[2023/1/7 11:00:02]

以上提到的交易僅僅是黑客為了掩護真正unstake攻擊的煙霧彈。由于黑客進行的交易未更改sessionDataOf映射,因此可以得出結論,這是一次多地址攻擊。為了找到可能導致sessionDataOf映射受到影響的原因,CertiK安全審計團隊在GitHub代碼存儲庫中審查了項目方與CertiK共享的合約源代碼。經過仔細驗證,團隊無法在stake函數之外檢測到對其或其成員的任何修改操作,這使得我們懷疑該項目智能合約是否被正確的部署。攻擊途徑

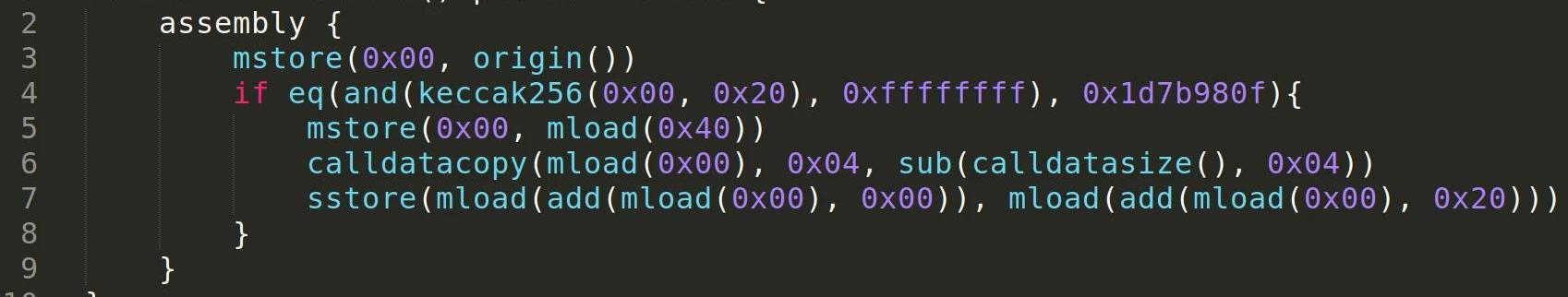

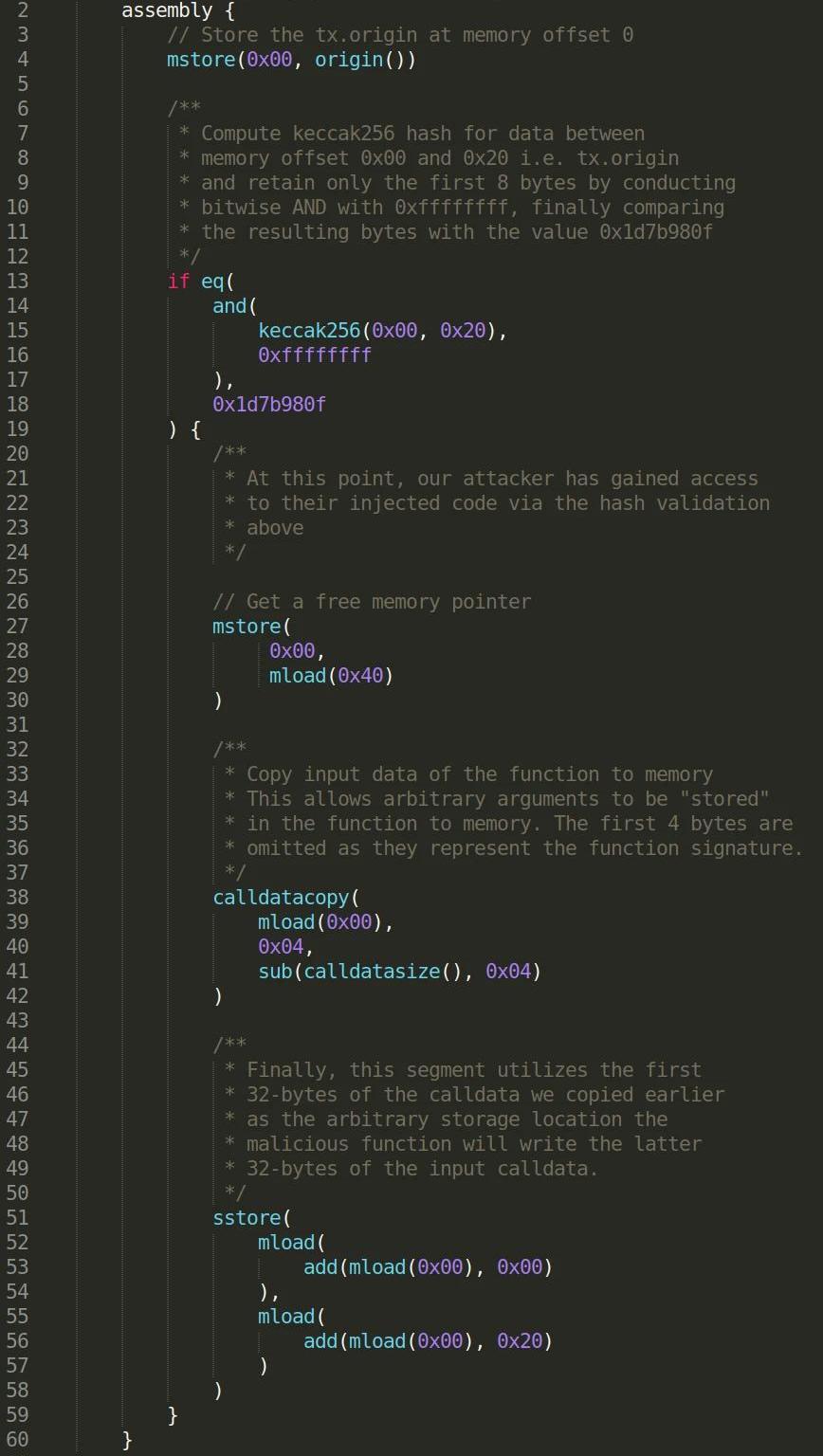

在分析了已部署的Staking合約源代碼之后,CertiK安全審計團隊在Staking合約的已部署的源代碼?第665-671行發現了一處代碼注入,該代碼注入發生在被修改的OpenZeppelin庫中的AccessControl智能合約。鏈接中的checkRole函數不屬于OpenZeppelinv3.0.1的實現,而OpenZeppelinv3.0.1?在項目的GitHub代碼存儲庫中被列為依賴項。在checkRole函數中,存在以下assembly模塊:

ETHST已通過CertiK審計:據官方消息,ETHST已完成美國CertiK安全審計。 現ETHST已通過美國Certik、成都鏈安雙審計。據悉,CertiK是區塊鏈網絡安全公司,于2017年由耶魯大學計算機系主任邵中教授與哥倫比亞大學計算機系顧榮輝教授共同創建。旨在使用最嚴密和最徹底的網絡與軟件安全技術來識別并消除安全漏洞。截至目前,CertiK已進行了超過700次審計,審計了超過39.6萬行代碼,保護了超過300億美元的資產免受損失。[2021/6/2 23:04:42]

此函數允許特定地址通過底層調用根據其傳入的參數對合約進行任意寫入。帶注釋的assembly模塊如下所示:

Certik:Sushiswap智能合約存在多個漏洞:CertiK安全研究團隊今日發文表示,新興的自動做市平臺,同時也是Uniswap的升級版SushiSwap,其項目智能合約中存在多個安全漏洞。

該漏洞可能會被智能合約擁有者利用,允許擁有者進行包括將智能合約賬戶內的代幣在沒有授權的情況下取空等操作在內的任意操作。同時該項目智能合約還存在嚴重的重入攻擊漏洞,會導致潛在攻擊者的惡意代碼被執行多次。嗶嗶News在此提醒用戶注意流動性挖礦風險。(嗶嗶News)[2020/8/29]

此函數是在合約部署時添加的,因為OpenZeppelin的AccessControl的實現中并不存在此函數,這意味著參與部署代幣的AxionNetwork成員從中作梗。結論

此次攻擊涉及到的代碼,是在合約部署前被人為故意添加進去的。此次事件與CertiK完成的審計毫無關聯,對這次攻擊所負責的人應是參與了AxionNetwork合約部署的相關人員。在此CertiK也特別強調,為了保證審計報告的有效性,和對項目安全的保障,審計報告應包括已部署的智能合約地址。地址所指向的合約的代碼應是和被審計過的源代碼相同的。因此,請大家切勿因為看到項目“已審計”就不做任何背景調查而盲目跟進。CertiK安全預言機,作為一個鏈上可實時交互進行安全檢測的工具,可以有效確保并驗證已部署的智能合約匹配已被審計的版本。它可以從去中心化的安全運營商網絡中檢索一組安全評分,獲得安全可靠的網絡評估源代碼,所有人都可以通過使用預言機來驗證合約安全性。在基于區塊鏈的生態系統中,提高安全性就必須將傳統審計與鏈上安全性分析相結合。CertiK安全預言機將有效減少鏈上交易與實時安全檢測之間的距離,致力于運用去中心化的方法來解決安全難點。

參考鏈接:?https://etherscan.io/tx/0xc2a4a11312384fb34ebd70ea4ae991848049a2688a67bbb2ea1924073ed089b4?https://tornado.cash/?https://etherscan.io/tx/0x86f5bd9008f376c2ae1e6909a5c05e2db1609f595af42cbde09cd39025d9f563/advanced?https://etherscan.io/tx/0x6b34b75aa924a2f44d6fb2a23624bf5705074cbc748106c32c90fb32c0ab4d14?https://etherscan.io/tx/0x5e5e09cb5ccad29f1e661f82fa85ed172c3b66c4b4922385e1e2192dc770e878?https://etherscan.io/tx/0xf2f74137d3215b956e194825354c693450a82854118a77b9318d9fdefcfbf875?https://etherscan.io/address/0xcd5f8dcae34f889e3d9f93f0d281c2d920c46a3e?https://github.com/OpenZeppelin/openzeppelin-contracts/blob/v3.0.1/contracts/access/AccessControl.so

昨晚有一則相當有意義的消息出爐,據華爾街日報報道,中國建設銀行計劃和香港金融科技公司Fusang合作,通過建設銀行馬來西亞納閩分行發售一只數字債券,以籌資不超過30億美元.

1900/1/1 0:00:00編者按:本文來自橙皮書,Odaily星球日報經授權轉載。有個朋友A在一家幣圈社群軟件公司工作,上周一起吃飯,他問我最近行業里有啥新的好項目,我隨口說了幾個最近風頭正勁的,DoDo,Mask,Co.

1900/1/1 0:00:00編者按:本文來自橙皮書,Odaily星球日報經授權轉載。最近在看一本書《螞蟻的故事:一個社會的誕生》。這種昆蟲最有意思的一個特點,是廣泛存在的社會性和集群化的生活模式.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:VitalikButerin,編譯:灑脫喜,星球日報經授權發布.

1900/1/1 0:00:00編者按:本文來自以太坊愛好者,作者:zack-bitcoin,翻譯&校對:曾汨&阿劍,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:Kyle,星球日報經授權發布。“11月12日,Grayscale再次買入7223BTC,使得其持有的比特幣數量突破50萬個,達到506,428個.

1900/1/1 0:00:00