BTC/HKD-3.9%

BTC/HKD-3.9% ETH/HKD-3.89%

ETH/HKD-3.89% LTC/HKD-2.43%

LTC/HKD-2.43% ADA/HKD-6.14%

ADA/HKD-6.14% SOL/HKD-8.66%

SOL/HKD-8.66% XRP/HKD-5.21%

XRP/HKD-5.21%

判斷一個人到底屬于什么資產階級,只需要看他的負債率。簡而言之,借的錢越多,代表你越有錢。所以借錢從某種角度上來講,是屬于富人的游戲。通過借貸手段合理分配資產從而達到收益也是理財的精髓。相信每個人都好奇過,銀行到底拿我們存的錢去做什么了呢?從這種角度上來講,銀行屬于最大的欠款方。那如果,突然有人攻破了銀行系統,強制銀行“還款”,然后本來需要還到儲蓄者賬戶里的錢款直接被攻擊者收入囊中,儲蓄者和銀行都將成為最大的受害方。

Balancer流動性已集成至DEX聚合器OpenOcean:金色財經報道,Balancer在推文中表示,Balancer流動性已集成至Polygon和Avalanche上的DEX聚合器OpenOcean,借助金庫的靈活性和 SOR 效率,用戶可以利用深度流動性 ,最小的價格影響以及最佳交換路徑。[2023/8/11 16:21:05]

北京時間9月21日,CertiK安全研究團隊發現soda區塊鏈項目中存在智能合約安全漏洞,該漏洞允許任意外部調用者通過調用智能合約函數,無視受害用戶債務中的代幣數目,強行結算受害用戶的債務,并將通過結算操作所得的收益轉入到自己的收款地址。soda項目官方現在已經提交修復補丁來修復這個安全漏洞,但由于soda項目采用了TimeLock來將所有的操作延遲48小時,修復補丁會在延遲事件之后生效,因此截止發稿時,該漏洞已完成修復。漏洞技術分析

Balancer部署至Avalanche以及在Gnosis Chain上啟用中繼器的提案已投票通過:3月8日消息,Balancer社區已經投票通過兩項提案。其中BIP-205提案建議在Gnosis Chain上啟用中繼器并添加其他缺少的權限。BIP-206提案建議將Balancer部署到Avalanche。投票通過后Balancer DAO的貢獻者將在未來2-3個月內在Avalanche上進行部署。[2023/3/8 12:49:22]

https://github.com/

基于BSC的Arbix Finance協議被CertiK標記為Rug Pull:區塊鏈安全公司CertiK已將基于Binance Smart Chain的流動性挖礦協議Arbix Finance標記為“Rug Pull”(拉地毯)項目。根據CertiK的事件分析,Arbix Finance項目顯示了太多的危險信號。CertiK稱:“ARBX合約只有所有者功能的mint(),1000萬個ARBX代幣被鑄造到了8個地址”。CertiK還確認有450萬個ARBX被鑄造到一個地址,之后“450萬個鑄造的代幣被丟棄。”另一個危險信號是1000萬美元的用戶資金。這筆資金在存入后被定向到未經驗證的池中,黑客最終獲得了所有訪問權限,耗盡了全部1000萬美元的資產。(Coingape)[2022/1/6 8:27:48]

DFI.Money(YFII)發起關于如何分配Balancer獎勵提案:9月3日,聚合器項目DFI.Money(YFII)收到首批Balancer(BAL)獎勵,共計BAL 679.83個,價值21,814美元。該獎勵來源于YFII/DAI礦池,后續每周都將收到。關于獎勵如何分配,社區發起提案進行投票:放進循環挖礦池;換成yCRV給投票人激勵參與投票;注入社區基金。[2020/9/8]

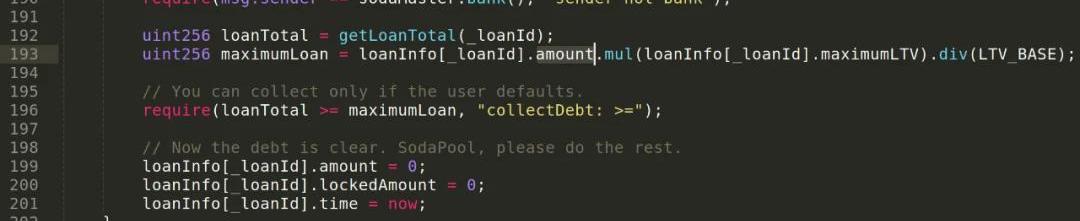

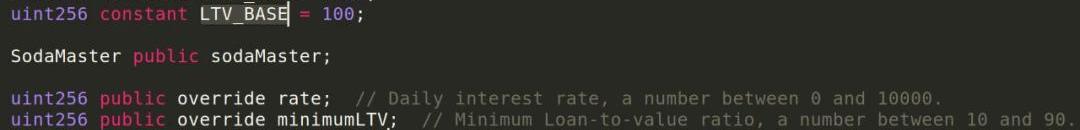

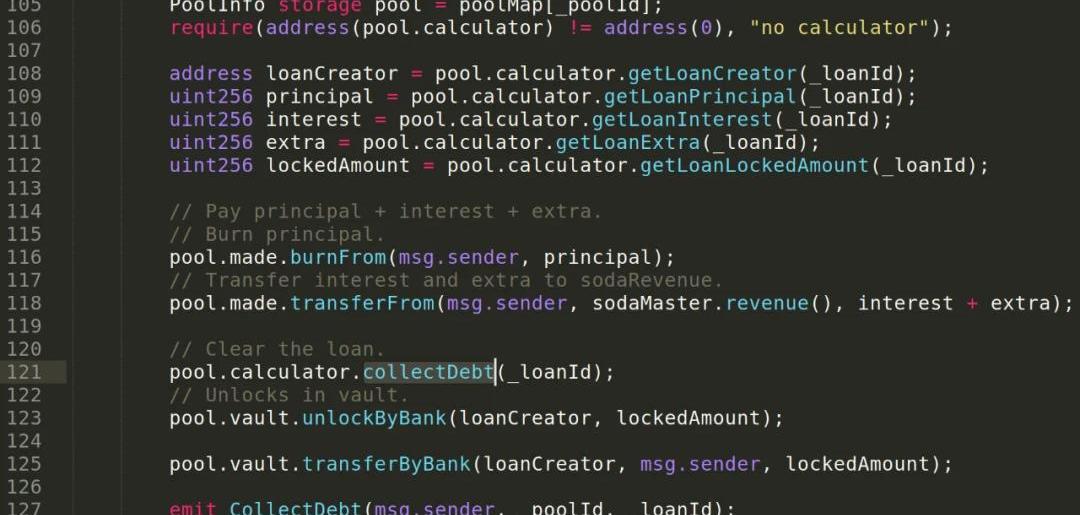

soda項目中的WETHCalculator.sol智能合約中存在邏輯實現錯誤導致的安全漏洞,圖一中WETHCalculator.sol智能合約第193行,maximumLoad的計算公式錯誤的使用了amount作為基礎值。因此,在196行滿足require()判斷的檢測條件loanTotal>=maximumLoan可以轉換為:loanInfo.amount+interest>=loanInfo.amount*maximumLTV/LTV_BASE由于maximumLTV/LTV_BASE的值是在0.15-0.95區域中變動,并且interest>=0。因此圖一196行的require()判斷中的檢測條件總是為真。失去了該require()判斷的保護,任何外部調用者可以通過調用以下圖二中SodaBank.sol中104行的collectDebt()函數來將任意loadId的貸款清空。在執行該函數的過程中,圖一中的collectDebt()函數會在圖2第121行被執行,并通過123行和125行代碼將該用戶鎖在soda里面的WETH的其中一部分轉移到該外部調用者的地址msg.sender中:

https://github.com/通過以上漏洞,任何外部調用者都可以通過調用SodaBank.sol中的collectDebt()并傳入其他用戶的loadId來清空該用戶在soda中的代幣。官方修復細節

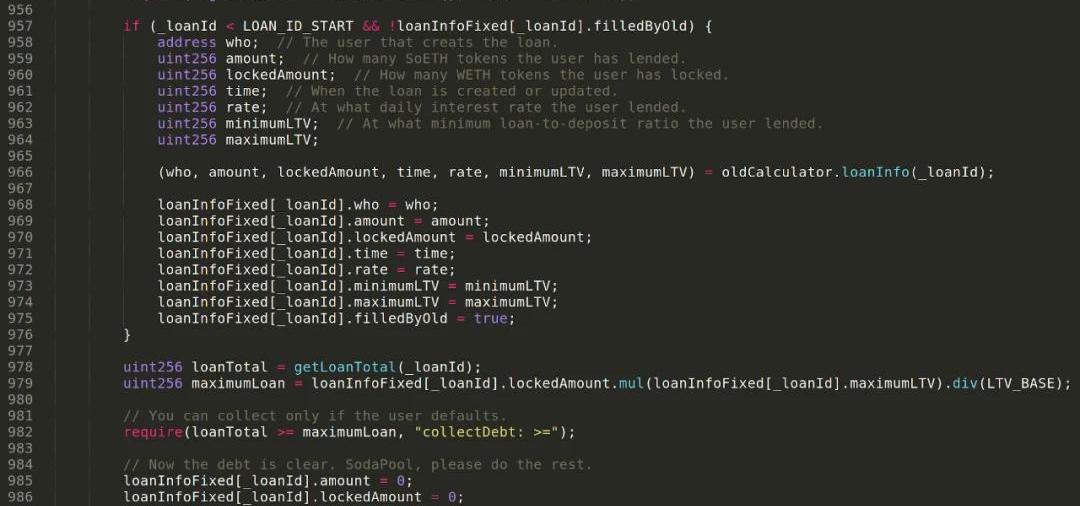

soda官方為修復以上漏洞,設計了新的智能合約WETHCalculatorFixed.sol來替換WETHCalculator.sol。通過分析可以看到在圖三WETHCalculatorFixed.sol智能合約第979行,maximumLoan的計算公式被正確的計算為loanInfo.lockedAmount*maximumLTV/LTV_BASE。因此,圖三中第982行require()判斷的檢測條件變更為:loanInfo.amount+interest>=loanInfo.lockedAmount*maximumLTV/LTV_BASE

https://github.com/該等式的代碼實現與soda項目中的邏輯設計相符,該等式的真假與用戶的借貸債務數目和被鎖本金數目相關。漏洞完成修復。soda項目中關于該等式的邏輯設計細節可以從下面的鏈接中進行了解:https://medium.com/soda-finance/the-soda-revolution-9185fdb99fc1事件分析總結

該漏洞是由于邏輯設計與代碼實現不符而造成。當前常用的單元測試等測試方法以及自動化的測試工具均無法有效的查找到該種與邏輯相關的漏洞。因此,CertiK安全團隊有以下安全建議:安全是區塊鏈項目的立足之本,任何區塊鏈項目在上線前需要請專業第三方安全審計團隊對項目整體代碼進行安全審計。當前區塊鏈檢測工具對智能合約的檢測均無法檢測其邏輯上出現的漏洞,其結果也沒有可信的數學證明作為支撐。形式化驗證是當前唯一被證明可以產生可信數學證明的軟件驗證方法。采用基于形式化驗證方法的區塊鏈檢測工具來驗證項目中的安全漏洞,應成為每一個項目在上鏈前的必經步驟

Tags:ANCCERNCEODAVelodrome FinanceInfluencer FinanceXYfinanceSODA

編者按:本文來自區塊律動BlockBeats,Odaily星球日報經授權轉載。進入9月末,流動性挖礦似乎已達到一個瓶頸期。一些一些嗅覺敏銳的投資者將目光瞄準了NFT領域.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:DavidHollerithandRobertStevens,編譯:Kyle,星球日報經授權發布.

1900/1/1 0:00:00Uni的價格繼續拉升,最高時拉升超過8美元,按照當初Uniswap空頭的數量,400個Uni已經從昨天的“蘋果12”變成“蘋果全家桶”了.

1900/1/1 0:00:00編者按:本文來自中國金融新聞網,作者:范一飛。人民銀行正在穩步推進數字人民幣的研發試點工作。數字人民幣是由人民銀行發行的數字形式的法定貨幣.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,星球日報經授權發布。撰文:PaulVeradittakit,PanteraCapital風投合伙人編譯:詹涓3.8億美元,這是一個名為Swerve的新項目.

1900/1/1 0:00:002020.9.8第34期本期關鍵字:幣安智能鏈上線、波卡進入前五、MetaMask推出移動端、FTX創始人接管SushiSwap、比特幣錨定幣超7萬枚、SushiSwap即將遷移、公平啟動沖擊V.

1900/1/1 0:00:00