BTC/HKD+0.44%

BTC/HKD+0.44% ETH/HKD+0.33%

ETH/HKD+0.33% LTC/HKD+0.54%

LTC/HKD+0.54% ADA/HKD-0.28%

ADA/HKD-0.28% SOL/HKD+0.41%

SOL/HKD+0.41% XRP/HKD-0.52%

XRP/HKD-0.52%

事件

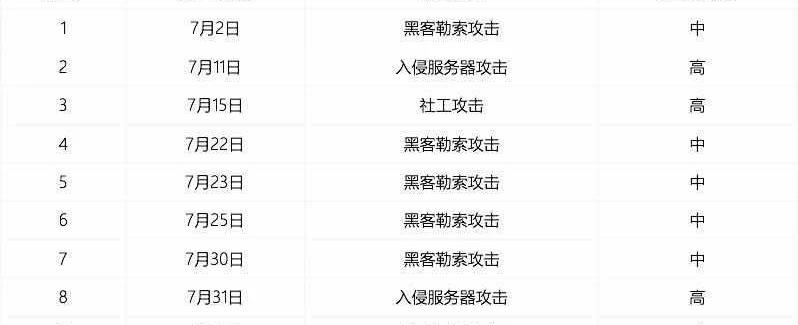

黑客勒索及其他攻擊傳統的勒索軟件攻擊以及通過系統漏洞遠程控制受害者系統的攻擊,是7月至今發生的黑客勒索攻擊事件中的主要攻擊方式。此類攻擊行為,攻擊者不需要了解熟悉區塊鏈的知識和技術細節就可以完成攻擊,尤其是twitter攻擊,其攻擊者是三名青少年,其中最大年齡僅有22歲,這起事件在7月以來的安全事件中較典型的一例,產生的影響范圍極廣。①7月2日,MongoDB遭受到攻擊,約22900個數據庫被清空,攻擊者要求以BTC作為贖金贖回被清空數據庫的備份。②7月11日,Cashaa交易所發生交易異常,攻擊者通過控制受害者電腦,操作受害者在Blockchain.info上的比特幣錢包,向攻擊者賬戶轉移約合9800美元的BTC。③7月15日,twitter遭受社會工程攻擊,員工管理賬號被盜,造成多個組織和個人的推特上發布欺詐信息,誘使受害者向攻擊者比特幣賬戶轉賬。④7月22日,約克大學信息被盜取,攻擊者要求約合114萬美金的BTC作為贖金。⑤7月23日,英國足球聯盟信息被盜取,攻擊者要求BTC作為贖金。⑥7月25日,西班牙鐵路基礎建設管理局約800gb信息被盜,攻擊者要求BTC作為贖金。⑦7月30日,佳能遭受到黑客攻擊,約10tb照片和其他類型數據被盜,用戶要求以數字貨幣作為贖金。⑧7月31日,數字貨幣交易所2gether遭受到黑客攻擊,約139萬美金的BTC被盜。代碼漏洞攻擊對于代碼漏洞攻擊相關事件,攻擊者則必須要理解區塊鏈51%攻擊并且能夠找到可以利用的條件來完成攻擊,并且需要對智能合約的技術有深刻的了解,找到其中的邏輯漏洞并加以利用。⑨8月4日,DeFi項目Opyn被攻擊者通過代碼漏洞,獲得數目等于存入數目兩倍的代幣,最終造成了約37萬美金的損失。攻擊類型及危險

CertiK:Steadefi漏洞攻擊相關EOA地址已將100枚ETH轉至Tornado Cash:金色財經報道,據CertiK官方推特發布消息稱,EOA地址(0xe10d)已將100枚ETH(約合18.5萬美元)轉至Tornado Cash。該EOA地址與8月7日Steadefi漏洞攻擊事件有關,目前其中仍有524枚ETH(約合96.9萬美元)。[2023/8/12 16:22:25]

攻擊事件類型及危險程序:

Balancer敦促部分LP盡快移除流動性:金色財經報道,Balancer敦促其部分流動性提供者(LP)盡快從五個資金池中提取資金。Balancer表示,為避免即將公開披露的問題,已將部分Balancer池的協議費用已設置為0,目前正常運行。

但因部分流動性池中相關問題無法被解決,Balancer 敦促部分 LP 盡快提取流動性,包括以太坊主網上的 DOLA / bb-a-USD(當前鎖倉額 360 萬美元)、Polygon 上的 bb-am-USD/miMATIC(鎖倉額 9000 美元)、Optimism 上 Beethoven X(由 Balancer 驅動)的It's MAI life(鎖倉額 110 萬美元)和Smells Like Spartan Spirit(鎖倉額9萬美元)以及Fantom上Beethoven X的Tenacious Dollar(鎖倉額160萬美元)。[2023/1/7 10:59:30]

勒索及其他攻擊——攻擊的方法和媒介如下:

NEAR將于第三季度末引入Chunk-Only Producer角色,僅負責在單個分片中生成Chunk:7月1日消息,NEAR將于7月13日開啟Stake Wars III,該階段將專注于引入僅負責在單個分片中生成Chunk的Chunk-Only Producer,他們可以在要求不高的機器上運行他們的驗證節點,例如4核CPU、8GB RAM和200GB SSD存儲。NEAR表示,一旦第三季度末NEAR主網上可以使用Chunk-Only Producer,NEAR計劃再增加200至300個驗證者,NEAR網絡目前由100個驗證者保護。[2022/7/1 1:44:02]

基于BSC的Arbix Finance協議被CertiK標記為Rug Pull:區塊鏈安全公司CertiK已將基于Binance Smart Chain的流動性挖礦協議Arbix Finance標記為“Rug Pull”(拉地毯)項目。根據CertiK的事件分析,Arbix Finance項目顯示了太多的危險信號。CertiK稱:“ARBX合約只有所有者功能的mint(),1000萬個ARBX代幣被鑄造到了8個地址”。CertiK還確認有450萬個ARBX被鑄造到一個地址,之后“450萬個鑄造的代幣被丟棄。”另一個危險信號是1000萬美元的用戶資金。這筆資金在存入后被定向到未經驗證的池中,黑客最終獲得了所有訪問權限,耗盡了全部1000萬美元的資產。(Coingape)[2022/1/6 8:27:48]

代碼漏洞攻擊:——攻擊的方法和媒介如下:

因勒索攻擊門檻低,攻擊方式大同小異,因此可供分析程度有限,下文將為大家具體分析第9號代碼漏洞攻擊事件。代碼漏洞攻擊事件分析

⑨第9號事件此次事件發生于DeFi項目Opyn中,攻擊產生的原因是Opyn在智能合約oToken中的exercise函數出現漏洞。攻擊者在向智能合約中發送某一數量的ETH時候,智能合約僅僅檢查了該ETH的數量是否與完成該次期貨買賣需要的數量一致,并沒有動態的檢查攻擊者發送的ETH數量是否在每一次交易之后,仍舊等于完成該次期貨買賣所需要的數量。也就是說,攻擊者可以用一筆ETH進行抵押,并再贖回兩次交易,最終獲得自身發送數量兩倍的ETH。CertiK安全研究團隊認為,Opyn沒有對其更新完成后的智能合約再次進行嚴謹的安全審計驗證就直接進行部署運行,從而造成了其智能合約中的程序代碼漏洞沒有被及時發現,是此次事件發生的主要原因。總結

在此,CertiK安全團隊建議如下:做好區塊鏈項目運行的硬件以及平臺軟件的安全漏洞篩查,在日常工作中關注培養員工對于黑客攻擊常見手段的認識和防御意識。做好對區塊鏈運營中可能出現的某方占有超過全區塊鏈一半總算力的“支配”情況,對于特定區塊鏈項目中的防護,可以考慮采用提高交易確認必須次數或者優化共識算法。做好對區塊鏈項目中鏈代碼和智能合約代碼的驗證審計工作,邀請多個獨立的外部安全審計服務來審計代碼,并在每次更新代碼后進行重新審計。

Tags:CERETHANCNCECere Networketh大學排名iYearn FinanceArtificial Intelligence Technology Network

2020年,區塊鏈技術的價值以及應用潛力已取得全球共識,不再遭質疑,許多國家開始加速行動,探索基于區塊鏈技術的場景重構.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 在過去的兩年時間里,允許加密資產持有者獲取收益的投資工具大多呈現出指數級增長,在一些去中心化金融平臺上,任何人都可以通過多種途徑獲得被動收入.

1900/1/1 0:00:00編者按:本文來自PolkaWorld,Odaily星球日報經授權轉載。平行線程打開了平行鏈范例,降低了共享波卡安全性和連接性的門檻.

1900/1/1 0:00:00文︱Vincent時至今日,談到比特幣暴漲暴跌的瘋狂一日,Allen的心情仍難以平復。8月2日,比特幣上演了一波“坐山車”般的行情,著實驚險刺激.

1900/1/1 0:00:00編者按:本文來自鏈聞ChainNews,撰文:TrentElmore,TopoFinance聯合創始人,DeFi項目YAM發起人之一,編譯:LeoYoung,星球日報經授權發布.

1900/1/1 0:00:00編者按:本文來自風火輪社區,作者:佩佩,Odaily星球日報經授權轉載。大家好,我是佩佩,這周末很多朋友可能比較開心的一件事就是:渣柚子終于硬了一回.

1900/1/1 0:00:00