BTC/HKD-4.22%

BTC/HKD-4.22% ETH/HKD-4.44%

ETH/HKD-4.44% LTC/HKD-2.5%

LTC/HKD-2.5% ADA/HKD-6.6%

ADA/HKD-6.6% SOL/HKD-9.31%

SOL/HKD-9.31% XRP/HKD-6.19%

XRP/HKD-6.19%編者按:本文來自PeckShield,Odaily星球日報經授權轉載。2020年03月02日,美國司法部以陰謀洗錢和無證經營匯款為由,對名為田寅寅和李家東兩位中國人發起了公訴,并凍結了他們的全部資產。理由是,他們二人在2017年12月至2019年04月期間,幫助朝鮮政府下轄黑客組織LazarusGroup提供了價值超1億美元的洗幣服務。由于美國司法部并未公布這些被盜資金的具體來源,涉及洗錢的加密貨幣交易路徑,甚至當事人李家東還聲稱自己只是受害者,一時間這樁案件成了媒體和坊間熱議的焦點。究竟是哪幾個交易所被盜了,黑客具體洗錢路徑又是怎樣的,田和李兩位承兌商是在哪個環節參與的?由于美國司法部并沒有公布被盜交易所的名稱和地址以及田和李涉案的關鍵細節,區塊鏈安全公司PeckShield第一時間介入追蹤研究分析,基于美國司法部僅公布的20個地址向上追溯、取證并以可視化圖文方式還原整個案件的來龍去脈。

動態 | 阿桑奇逮捕后,維基解密已收到近3萬美元的比特幣:據Crypto Globe消息,維基解密創始人Julian Assange被捕后,政客、演員和模特等業界名流紛紛捐款,呼吁獲釋Assange。在維基解密的捐款頁面上,詳細說明除接受傳統支付方式外,還包括BTC和Zcash。目前,該組織的比特幣錢包余額在幾天內從2.3枚BTC躍升至超7.9枚BTC。[2019/4/13]

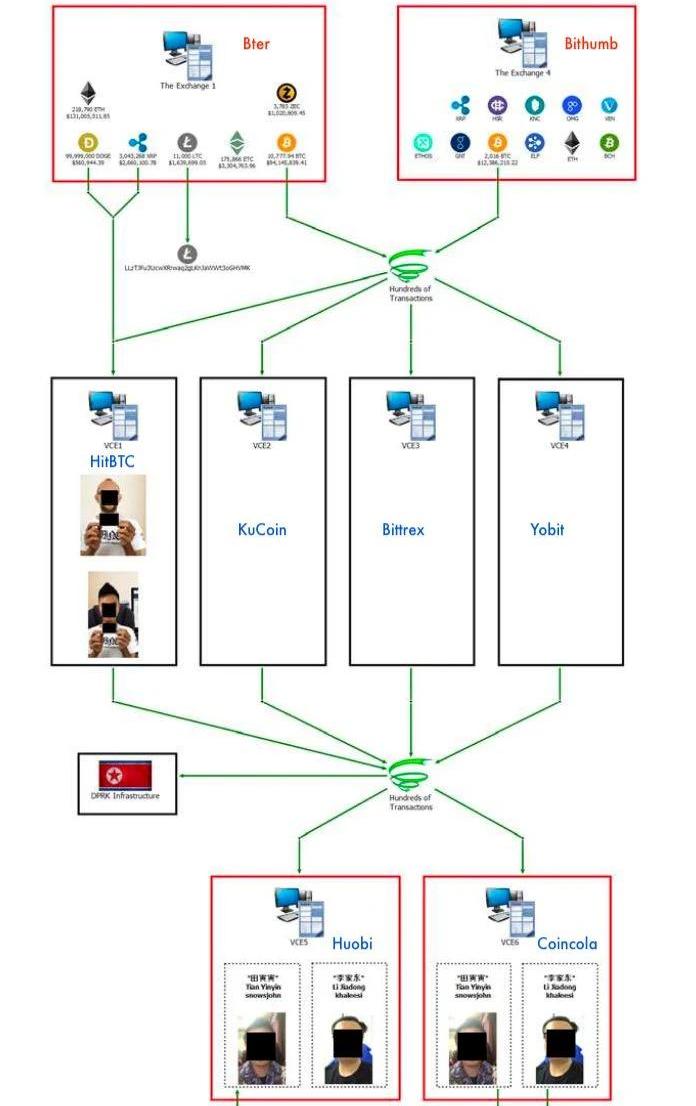

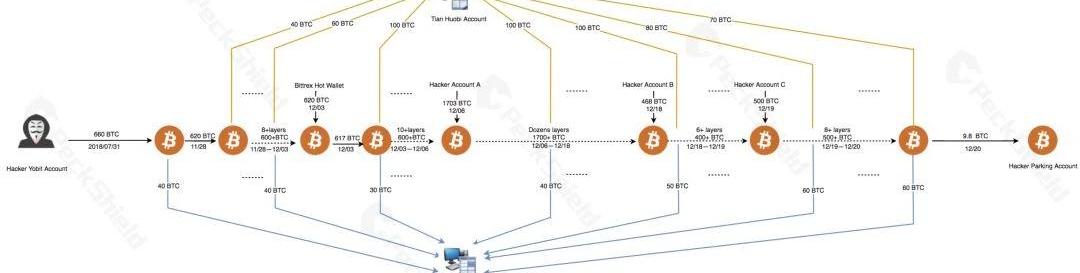

如上圖所示,事情經過簡單總結為:北韓黑客組織LazarusGroup先通過釣魚獲取交易所私鑰等手段,攻擊了四個數字資產交易所;之后黑客用PeelChain等手法把所竊的資產轉入另外4個交易所,VCE1到VCE4;再然后黑客又使用PeelChain把資產轉移到負責洗錢的兩位責任人的交易所VCE5和VCE6的賬戶中,最后換成法幣完成整個過程。美國司法部這次起訴的就是最后一環負責洗錢的田寅寅和李家東。在接下來篇幅中,PeckShield將從被盜交易所源頭說起、對黑客洗錢的具體路徑進行系統性的拆解分析,為你復盤、解密整個案件的全過程。圖文拆解:OTC承兌商洗錢案件

動態 | 中本聰早期曾評維基解密:不希望其接受比特幣捐款而致比特幣被扼殺:維基解密創始人阿桑奇昨日于蘇格蘭被捕,引起不小轟動,此事也對幣圈產生了一定影響。據了解,中本聰曾于2010年12月11日晚在國外比特幣論壇上對維基解密發表過評論,他回復道:“比特幣倘若能在其他環境中獲得類似關注就好了,但不希望通過維基解密,因為它捅了大簍子,也將引來麻煩”。而在此之前的12月5日,在維基解密泄露美國外交電報事件期間,比特幣社區呼吁維基解密接受比特幣捐款以打破金融封鎖。對此中本聰曾表示堅決反對,認為比特幣尚處于搖籃期,接受捐贈無疑會引發沖突和爭議,進而毀了比特幣。[2019/4/12]

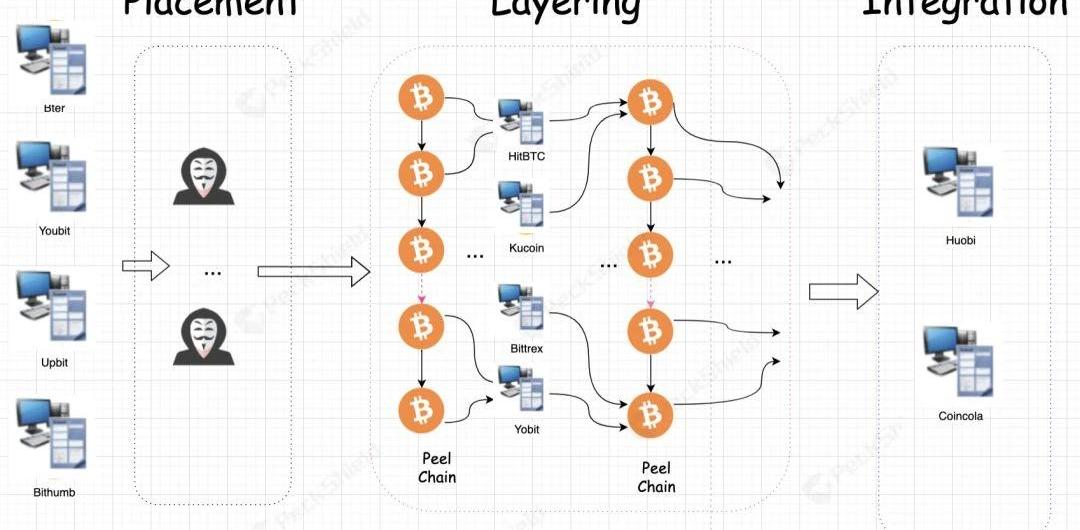

通常情況下,黑客在攻擊得手后,洗錢流程大體分為三步:

動態 | 價值1400萬的比特幣解密游戲已被破解:據Blockexplorer消息,價值1400萬的比特幣解密游戲或被破解,310個比特幣已被轉出。此前,匿名用戶Pip在Bitcoin Challenge網站上發布了一張隱藏有310個比特幣的圖片。在解謎過程中,除了310個BTC大獎外,參與者可以找到3個其他地址,分別含有0.1、0.2和0.31個比特幣。[2018/10/10]

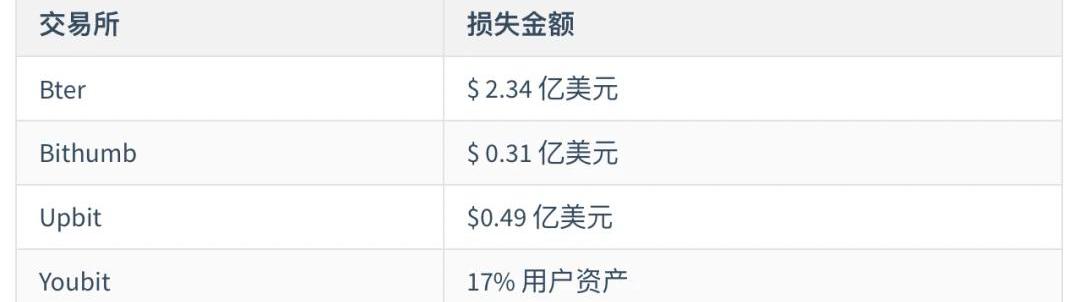

1)處置階段:非法獲利者將被盜資產整理歸置并為下一步實施分層清洗做準備;2)離析階段:Layering是一個系統性的交易,也是整個流程中最關鍵技術含量最高的一個過程,用于混淆資產來源和最終收益者,使得當初的非法資產變成“合法所得”;3)歸并階段:將洗白后的資產“合法”轉走,至此之后,攻擊者手里擁有的非法資產的痕跡已經被抹除干凈,不會引起有關部門的關注。根據美國司法部提供的信息,有四個交易所被盜,PeckShield安全團隊通過追溯田和李兩人的20個關聯比特幣地址在鏈上數據,根據這些鏈上行為特性,結合PeckShield交易所被盜資料庫的數據信息,最終鎖定是下面四個交易所被盜:

Coinbase凍結維基解密比特幣捐款賬戶:今日,WikiLeaks Shop維基解密發公告稱,coinbase在沒有事先聲明的情況下,已凍結維基解密在coinbase的賬戶。[2018/4/21]

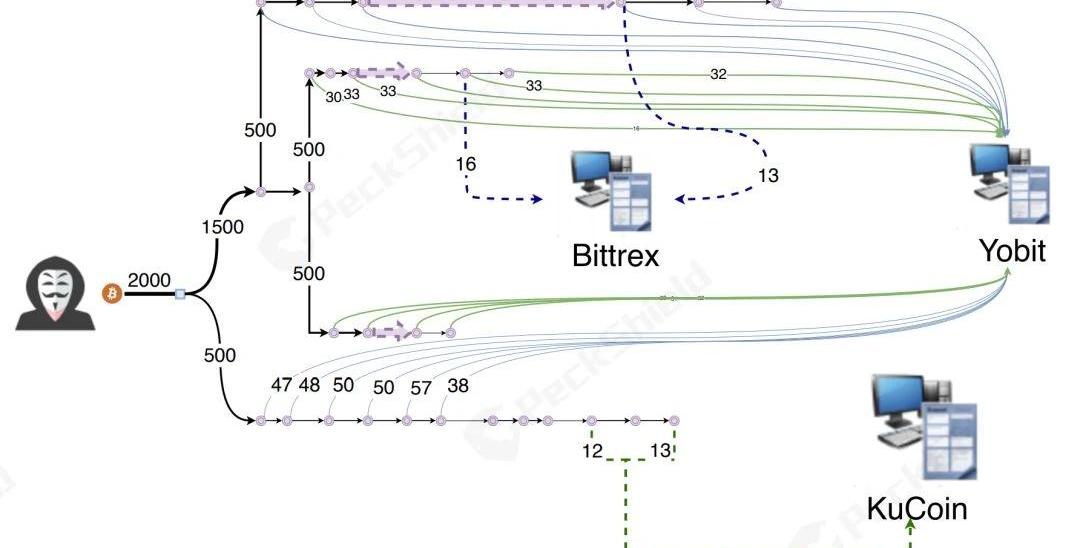

(注:Bter交易所在2017年倒閉后其資產由另一個交易所接管,我們這里仍使用Bter的名字)在弄清楚贓款源頭之后,我們來看一下被盜資產的洗錢路徑及流向情況,黑客總共將洗錢分成了三步:一、處置階段:放置資產至清洗系統在Bter、Bithumb、Upbit、Youbit交易所被盜事件發生后的數月內,攻擊者開始通過各種手段處置他們的非法獲利。將獲利資產流到自己可以控制的賬號之中,為下一步的清洗做準備。二、離析階段:分層、混淆資產逃離追蹤離析過程中,攻擊者試圖利用PeelChain的技術手段將手里的資產不斷拆分成小筆資產,并將這些小筆資產存入交易所。下圖中我們挑選了一筆比較典型的拆分過程,對于第一筆2,000BTC的流程細述如下。

針對加密貨幣勒索的GandCrab病 360已集成解密工具:近日,GandCrab勒索病在國內流行度頗高。它會加密圖片、文檔、視頻、壓縮包等文件類型,在原文件名之后加上.GDCB后綴,再向受害者勒索加密貨幣。據悉,這是首個要求將達世幣作為贖金的勒索病。今日《金融界》文章稱,360安全衛士“解密大師”根據國外流出的解密私鑰,已集成解密工具,可破解目前主流的GandCrab病,幫助中招者一鍵掃描并解密恢復文件,并附有具體步驟。[2018/3/7]

1)攻擊者的其中一個地址先前獲利1,999BTC,先將這一筆大額資產拆分成1,500+500BTC;2)其中1,500BTC再拆分成三個各500BTC的地址,此時看到原先的2,000BTC被拆到了4個新地址之中,而原地址中的余額已經歸零;3)500BTC轉成20~50BTC的大小往Yobit交易所充值,并將剩下的資產找零到一個新的地址中,此時完成一筆充值;4)使用新地址重復步驟3,直到原始的500BTC全部存入交易所為止。這一過程中攻擊者也往其它交易所充值記錄,比如Bittrex、KuCoin、HitBTC。攻擊者通過數百次這樣子的拆分流程之后,原始的非法BTC資產全部流入了各大交易所,完成了初步洗錢操作。如下圖所示,我們進一步分析發現,在完成初步洗錢操作后,狡猾的攻擊者并沒有直接轉入自己的錢包,而是再次使用PeelChain手法把原始的非法所得BTC分批次轉入OTC交易所進行變現。攻擊者每次只從主賬號分離出幾十個BTC存入OTC帳號變現,經過幾十或上百次的操作,最終成功將數千個BTC進行了混淆、清洗。

三、歸并階段:整合資產伺機套現攻擊者在完成上一步的洗錢操作之后,開始嘗試進行將非法所得進行OTC拋售套現。在上圖描述的過程中,從2018年11月28日到12月20日,攻擊者總共把3,951個BTC分一百多次存入田寅寅的Huobi和Coincola三個OTC帳號中變現,最后剩余的9.8個BTC目前還存放在攻擊者中轉地址上。

結語

綜上,PeckShield安全團隊通過追蹤大量鏈上數據展開分析,理清了此次OTC承兌商洗錢事件的來龍去脈。受害交易所分別為Bter、Bithumb、Upbit、Youbit,據不完全統計損失至少超3億美元,且在攻擊得手后,黑客分三步實施了專業、周密、復雜的分散洗錢操作,最終成功實現了部分套現。PeckShield認為,黑客盜取資產后實施洗錢,不管過程多周密復雜,一般都會把交易所作為套現通道的一部分。這無疑對各大數字資產交易所的KYC和KYT業務均提升了要求,交易所應加強AML反洗錢和資金合規化方向的審查工作。PeckShield安全團隊基于機器學習算法、威脅情報和暗網信息等積累了超6,000萬+地址標簽信息,掌握了大量了黑客團伙及在逃贓款關聯地址和交易信息,并做了7*24小時鏈上異動預警服務。典型安全事件包括,PlusToken跑路資產、幣安被盜資產、Upbit被盜資產等。這些贓款的每一步流向不僅牽動著投資者的心,更有可能對關聯交易所資產產生污染,因此,交易所資產合規化接下來將是大勢所趨,務必得引起高度重視。相關交易所若需開展資產合規化服務,可及時與我們取得聯系。

2010年中旬,中本聰還沒有銷聲匿跡之前,BM剛開始接觸比特幣不久的時候,兩人曾經在Bitcointalk論壇上正面交鋒過;而且中本聰還在這次討論中留下了流傳至今的經典語錄.

1900/1/1 0:00:00編者按:本文來自藍狐筆記,Odaily星球日報經授權轉載。比特幣在之前的敘事中,大多以“數字黃金”作為標簽,并由此產生了“避險資產”的預期.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:AndreyShevchenko,Odaily星球日報經授權轉載。擁有Android手機的Coinbase卡用戶現在可以無需使用物理卡片了.

1900/1/1 0:00:00編者按:本文來自:Cointelegraph中文,作者:BenjaminPirus,編譯:Lennon,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自互鏈脈搏,Odaily星球日報經授權轉載。中國發票的電子化還未普及,區塊鏈發票就快馬加鞭追趕上來.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:AndreyShevchenko,Odaily星球日報經授權轉載。 3月11日,東京逮捕了兩名與“Coincheck黑客案”有關的男子.

1900/1/1 0:00:00