BTC/HKD-0.92%

BTC/HKD-0.92% ETH/HKD-2.93%

ETH/HKD-2.93% LTC/HKD-2.19%

LTC/HKD-2.19% ADA/HKD-2.3%

ADA/HKD-2.3% SOL/HKD-1.13%

SOL/HKD-1.13% XRP/HKD-1.57%

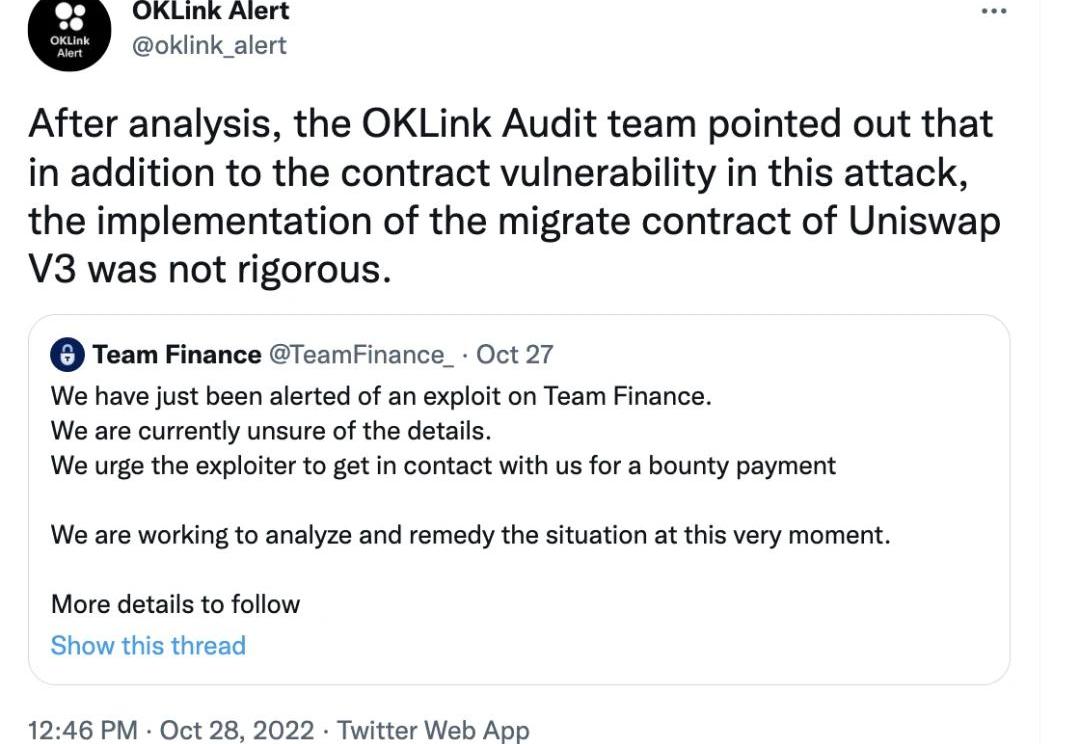

XRP/HKD-1.57%10月27日,成立于2020年的TeamFinance在官方Twitter發聲,該協議管理資金在由Uniswapv2遷移至v3的過程中遭到黑客攻擊,損失達1450萬美元。

在事件發生后的第一時間,歐科云鏈鏈上衛士團隊憑借超200TB的鏈上數據量儲備,快速對黑客地址進行數據追蹤、手法解析,并及時通過官方渠道反饋TeamFinance分析結果,避免鏈上損失態勢進一步擴大。

TeamFinance安全事件復盤

據悉,此次攻擊最早發生于2022年10月27日07:22:35,黑客通過創建攻擊合約并創建一個攻擊token,隨后通過執行攻擊合約進行lockToken調用,并于08:29:23執行合約并發起攻擊交易。

?微軟推出基于ChatGPT的高端版Teams:2月2日消息,微軟推出由ChatGPT支持的高端Teams消息服務,以簡化會議。微軟表示,該服務月費7美元,7月將漲價至10美元。(鞭牛士)[2023/2/2 11:42:28]

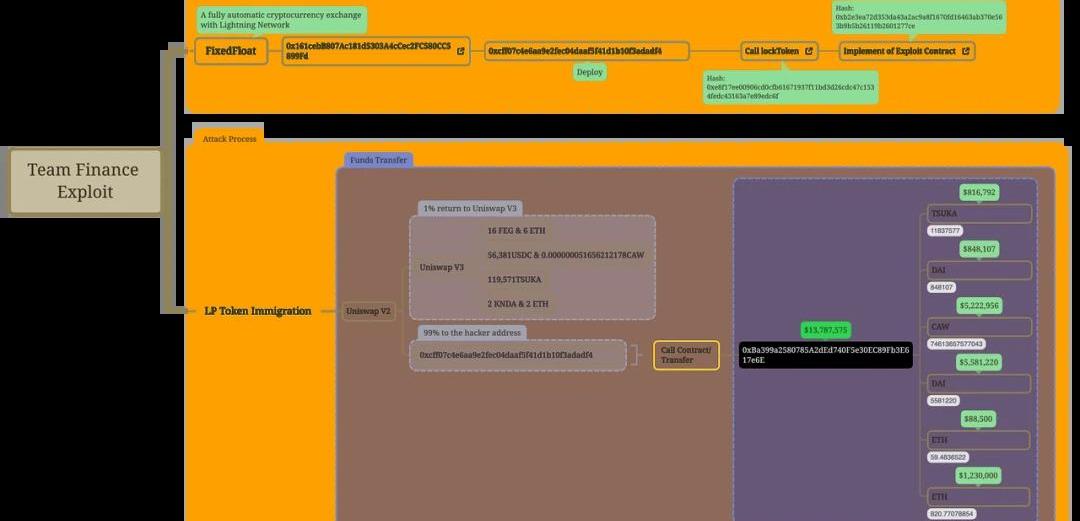

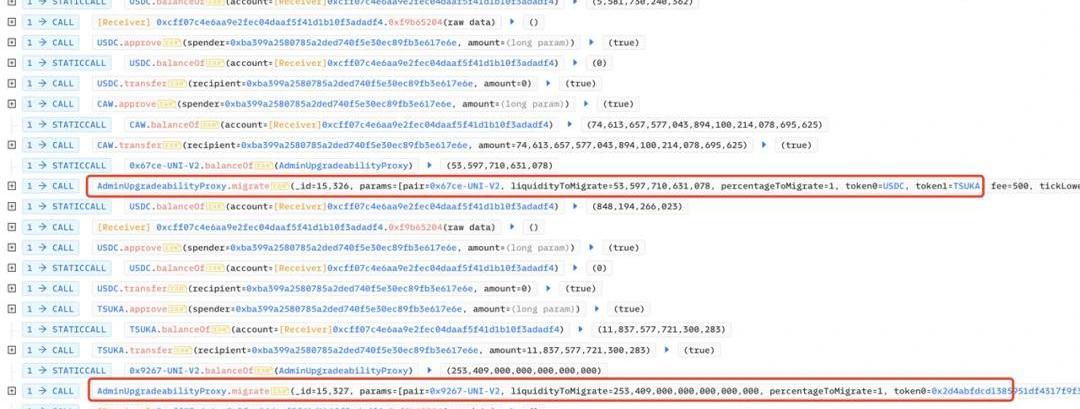

據鏈上衛士安全團隊分析,此次受到攻擊的項目方UniswapV2池子有CAW、TSUKA、KNDX、FEG。

依托于區塊鏈鏈上數據可溯源、不可篡改的特性,鏈上衛士團隊將鏈上追蹤結果以圖表的方式展現,通過黑客資金流向圖,用戶可清晰地了解黑客盜取資金后的動態。

風險投資基金Singulariteam股東Moshe Hogeg等被訴利用ICO欺詐,金額達2.5億美元:風險投資基金Singulariteam股東MosheHogeg等被其前雇員RoeeBrocial和EranOkashi舉報通過SirinLabs、Stox和Leadcoin的代幣銷售融資2.5億美元,但并未按照承諾開發產品,而是被MosheHogeg挪用于個人用途。據原告稱,被告成立了一系列基于區塊鏈的公司,這些公司并未實際經營。其中,SirinLabs于2017年7月為一款安全智能手機籌集了1.58億美元;StxTechnologiesLimited于2017年8月為體育預測市場籌集了3400萬美元;Leadcoin于2018年3月為「去中心化的線索共享網絡」籌集了5,000萬美元。另外,MosheHogeg還受到了Sirin區塊鏈手機涉嫌拖欠代工廠590萬美元貨款的指控。(以色列時報)[2021/6/1 23:01:27]

TeamFinance黑客手法復盤

動態 | 牛頓聯合創始人李樹斌將增補為美團S-team成員:金色財經報道,美團創始人CEO王興給全體員工內部信中宣布任命,將增補副總裁李樹斌為S-team成員,據了解,李樹斌是新來的美團app平臺產品負責人,同時也是區塊鏈電商項目牛頓聯合創始人。[2020/1/20]

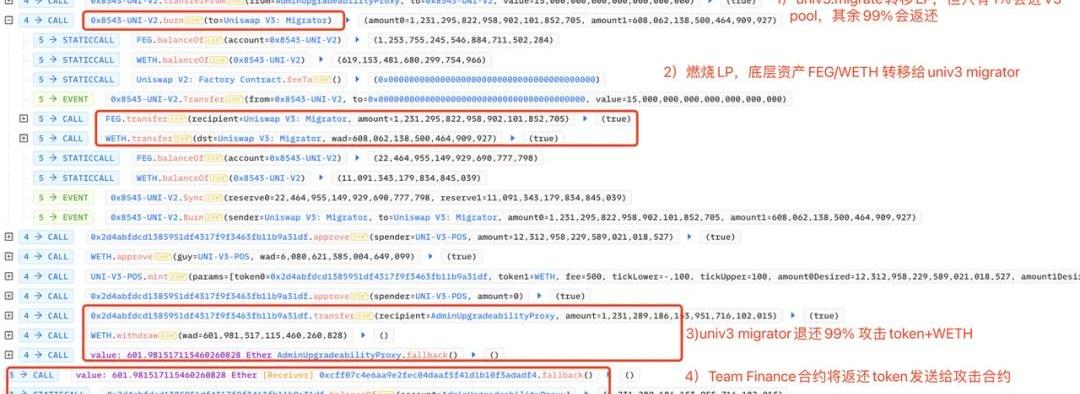

攻擊交易整體流程:

#Step1:

攻擊者通過TeamFinance的Proxy合約輸入攻擊參數:

準備盜取資金的對象:即需要遷移的幣對FEG-WETH

而取回的幣對卻是黑客創建的無價值的token0:0x2d4abfdcd1385951df4317f9f3463fb11b9a31df和有價值的token1:WETH

動態 | 名為“ Masad Clipper and Stealer”的惡意軟件正在攻擊加密貨幣錢包:目前一款名為“ Masad Clipper and Stealer”的惡意軟件正在攻擊加密貨幣錢包。它通過Web瀏覽器查找信用卡、密碼等敏感信息,并尋找與特定加密貨幣錢包的配置匹配的數據,如果檢測到匹配項,該惡意軟件則會將該錢包替換為攻擊者的錢包。(Forbes)[2019/9/28]

兩者的不一致,是導致該合約被攻擊的根本原因!

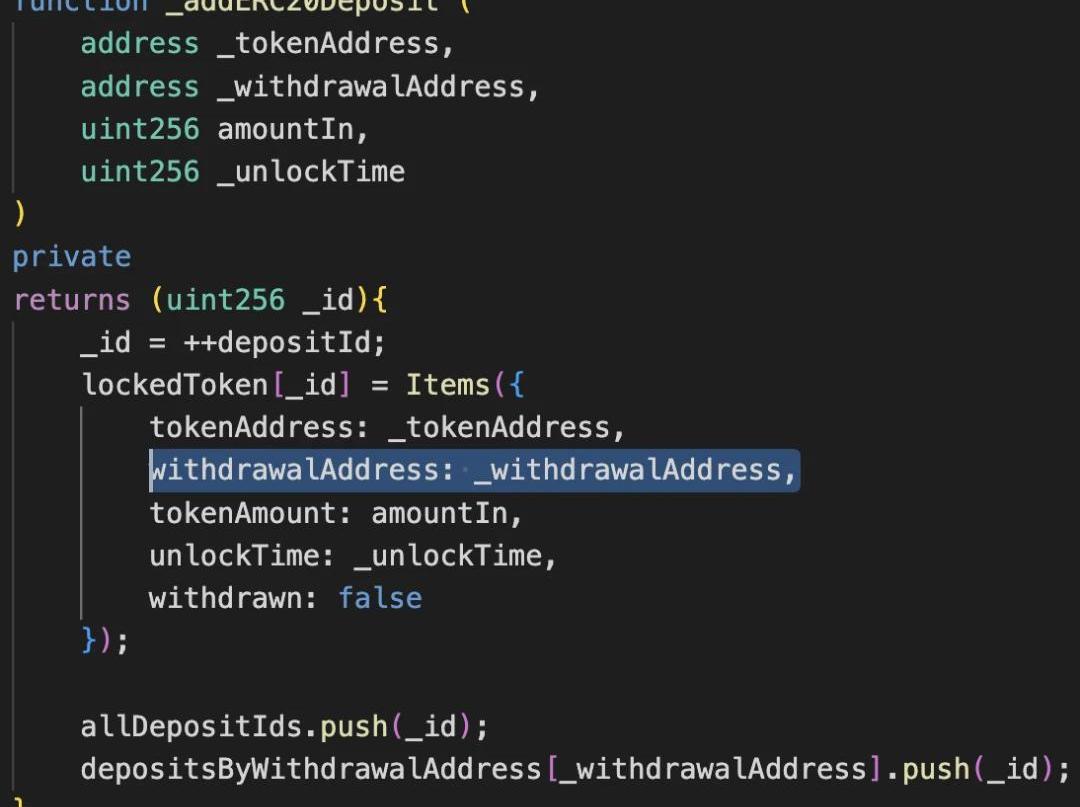

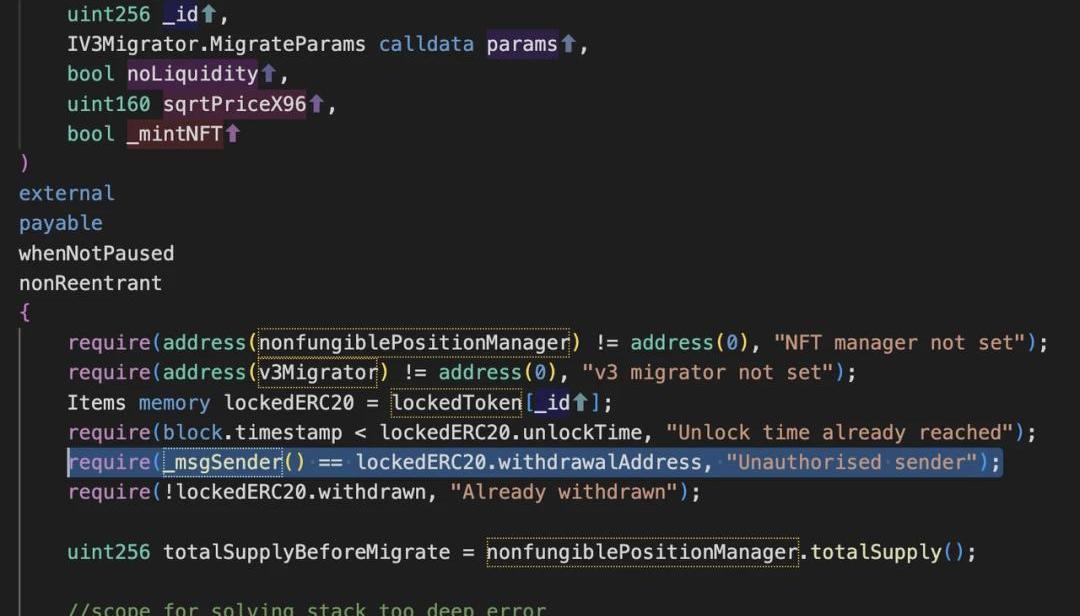

在這一步中,黑客首先通過lockToken鎖倉攻擊token,lockedToken變量會記錄鎖倉詳細信息,其中關鍵字段為withdrawAddress,該字段存在可以滿足后續migrate的權限判斷。

#Step2:

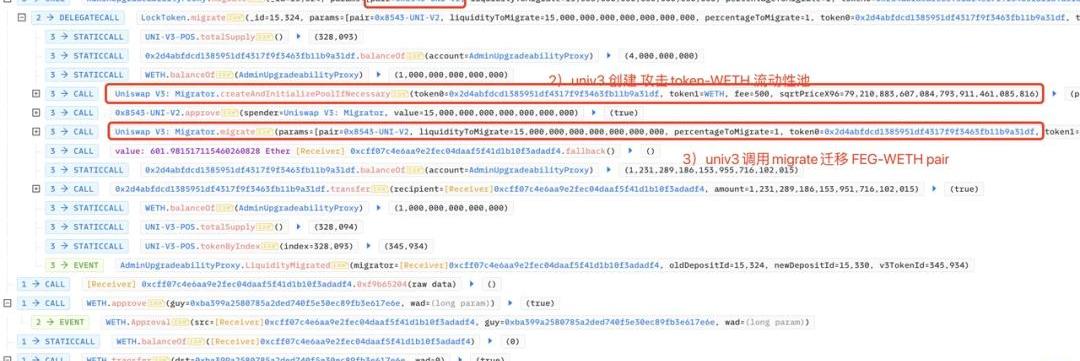

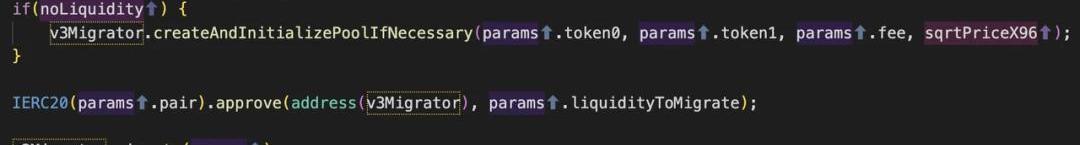

由于上述LP和輸入參數的token不匹配,且noLiquidity參數為true,所以會在UniswapV3中創建一個token0和WETH的流動性池。

#Step3:

UniswapV3調用v3Migrator.migrate方法,遷移FEG-WETH流動性對。

在這一步中,UniswapV3Migrator合約在接收到TeamFinance中傳入的參數,會遷移UniswapV2的LP,燃燒LP,獲取底層資產$FEG和$WETH,根據轉換參數只有1%進入V3pool,其余99%退還給發送合約,TeamFinance將返回到token發送給攻擊合約。

Step3步驟拆解:

黑客調用TeamFinance得合約進行LP遷移,利用Step1中準備好的withdrawAddress和msgSender吻合,通過權限檢查。

由于TeamFinance的遷移邏輯沒有檢驗交易id與migrateparams的相關關系,黑客通過上面校驗后,真正遷移的是黑客輸入的params參數。

該參數指定的migrate為與黑客鎖倉token無任何關系的FEG-WETH交易對,且遷移數量為TeamFinance持有的全部LP,但參數指定只migrate1%。

#Step4:

此外,相同手法對其它3個流動性池進行了攻擊:

TeamFinance事件總結

截至發稿前,黑客已返還涉事的四種Token以及$ETH和USDC到相關項目方,共計約1340萬美元。

此次攻擊事件,漏洞的本質原因是對輸入參數的校驗邏輯有問題。黑客通過鎖倉毫無價值的token,獲取了調用migrate接口的權限。進一步調用UniswapV3的migrate的參數,完全由黑客輸入,導致可以從其合約內遷移其他LP資產,結合UniswapV3的migrate處理是首先燃燒所有LP資產,再按照輸入的percentage進行遷移,并返還剩余資產,使得黑客可以通過只遷移1%資產,從而竊取剩余99%的資產。

總而言之鏈上安全無小事,歐科云鏈再次提醒:重要函數的參數校驗要仔細。建議在項目上線前,選擇類似鏈上衛士的專業安全審計團隊進行全方位審計篩查,最大化規避項目上線后的安全風險。

Tags:TEATEAMTOKTOKENAMAZINGTEAM幣STEAMXBNS Token[OLD]BitMEX Token

據官方消息,HuobiGlobal新上線12個USDD現貨交易對,包括USDD/ADA、USDD/APE、USDD/DOGE、USDD/DOT、USDD/EOS、USDD/ETC、USDD/FI.

1900/1/1 0:00:00Web3生態正在朝著多鏈的世界發展,有上百條區塊鏈和L2網絡都部署了各種去中心化應用,每個網絡都有自己的安全和信任機制。由于區塊鏈可擴展性問題仍沒得到解決,多鏈的趨勢很可能在未來持續下去.

1900/1/1 0:00:009月23日上午,波場TRON創始人孫宇晨以視頻連線的方式出席了韓國全球區塊鏈會議“UpbitDeveloperConference”,并發表主題為《TRON聚焦引領Web3.0發展》的演講.

1900/1/1 0:00:00據區塊鏈瀏覽器TRONSCAN數據,截至1月7日,波場TRON交易總數達到4,605,788,164,正式突破46億.

1900/1/1 0:00:00前言 以太坊進入后合并時代,PoS順利取代PoW,對網絡的可擴展性進行改進成為下一重點。Bulider終于可以在以太坊上構建面向億級消費者的Web3應用,L2、ZK等技術將進一步壓低使用成本,D.

1900/1/1 0:00:00區塊鏈瀏覽器TRONSCAN最新數據顯示,截至9月27日,波場TRON賬戶總數達到113,125,864,正式突破1.13億.

1900/1/1 0:00:00