BTC/HKD-0.96%

BTC/HKD-0.96% ETH/HKD-2.85%

ETH/HKD-2.85% LTC/HKD-2.15%

LTC/HKD-2.15% ADA/HKD-2.44%

ADA/HKD-2.44% SOL/HKD-1.27%

SOL/HKD-1.27% XRP/HKD-1.63%

XRP/HKD-1.63%前言

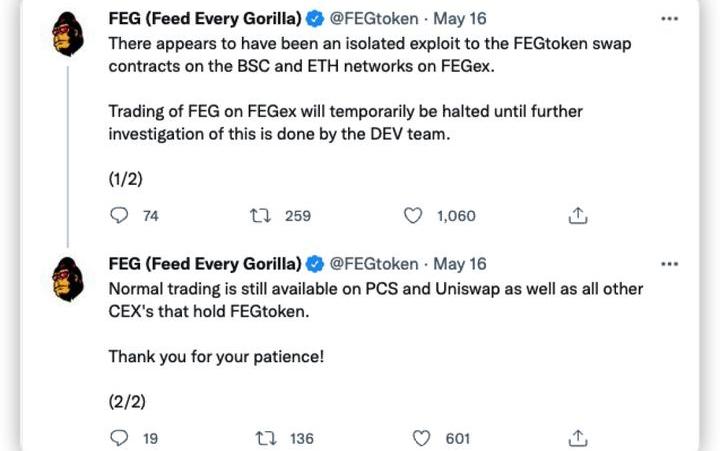

北京時間2022年5月16日,知道創宇區塊鏈安全實驗室監測到多鏈DeFi協議FEG遭到閃電貸攻擊,攻擊者竊取144ETH和3280BNB,損失約130萬美元。

5月17日,多鏈DeFi協議FEG再次受到攻擊,攻擊者竊取291ETH和4343BNB,損失約190萬美元,其中BSC130萬美元,以太坊鏈60萬美元。

分析

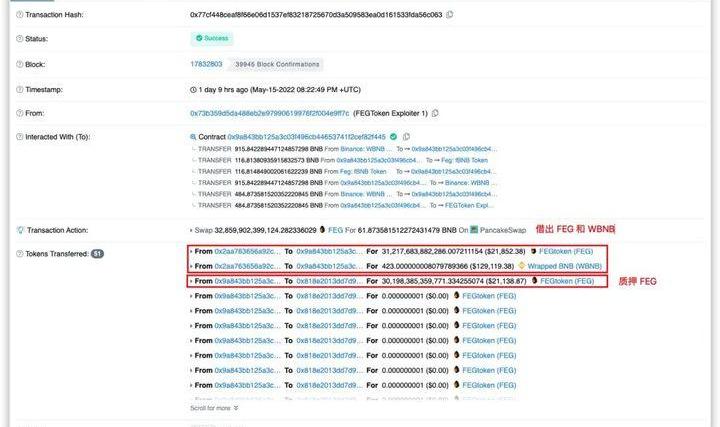

該協議在BSC和Ether上都被攻擊了,下面的圖分別是兩鏈上的攻擊事件交易哈希。本次攻擊事件主要原因是swapToSwap()函數中path地址可被攻擊者控制。

巨鯨地址在過去兩天內買入超6.3萬枚RPL:5月3日消息,據 Spot On Chain 數據顯示,域名為 rethwhale.eth 的巨鯨在過去兩天內以均價 47.63 美元的價格買入 6.377 萬枚 RPL(合計 304 萬美元)。最近一筆交易是 13 小時前,該巨鯨將 700 枚 ETH 交易為 2.7 萬枚 RPL,持有量在 RPL 持有者之中排 22 名。[2023/5/3 14:40:13]

基礎信息

攻擊合約:0x9a843bb125a3c03f496cb44653741f2cef82f445

攻擊者地址:0x73b359d5da488eb2e97990619976f2f004e9ff7c

漏洞合約地址:

BSC:0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

Ether:0xf2bda964ec2d2fcb1610c886ed4831bf58f64948

攻擊tx:

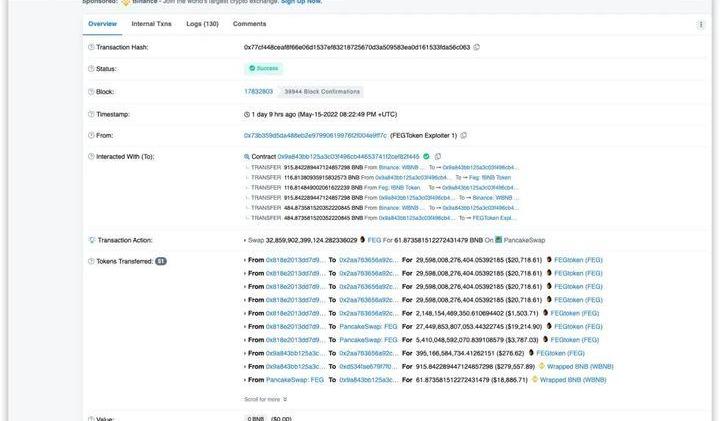

BSC:0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

Compound 114號提案通過,將在兩天內實施:金色財經報道,Compound Governance發文稱,114號提案(Proposal 141)以618,747票獲得通過,符合法定人數,該提案將在兩天內實施。據了解,114號提案提議修改五個Compound v2市場的借款上限和抵押系數,涉及BAT、COMP、SUSHI抵押系數以及LINK、UNI借款上限調整。[2023/1/1 22:19:19]

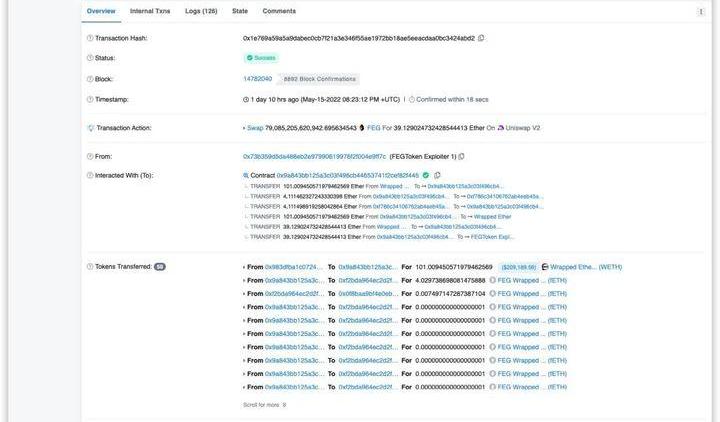

Ether:0x1e769a59a5a9dabec0cb7f21a3e346f55ae1972bb18ae5eeacdaa0bc3424abd2

攻擊流程

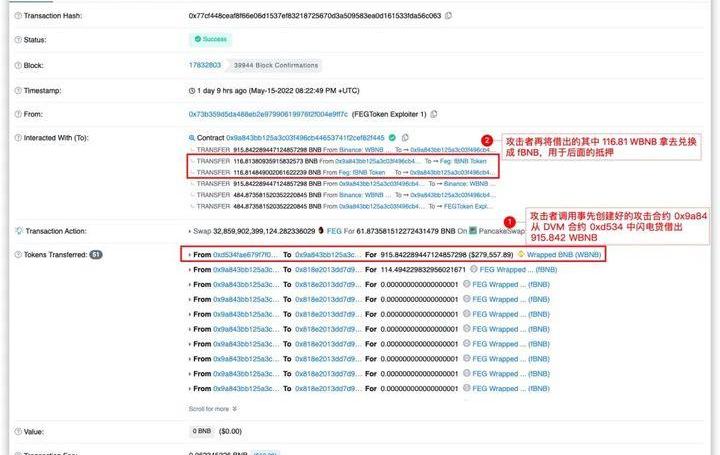

1.攻擊者0x73b3調用事先創建好的攻擊合約0x9a84從DVM中閃電貸借出915.842WBNB,接著將其中的116.81WBNB兌換成115.65fBNB。

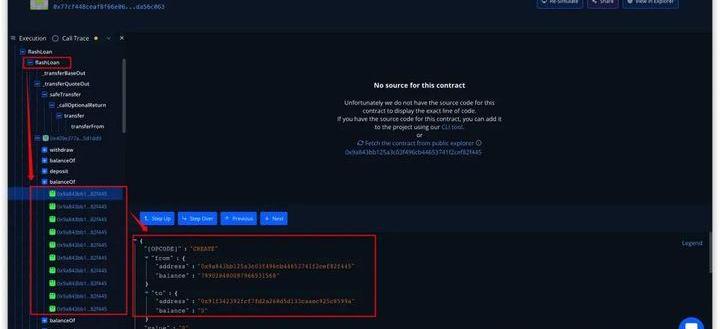

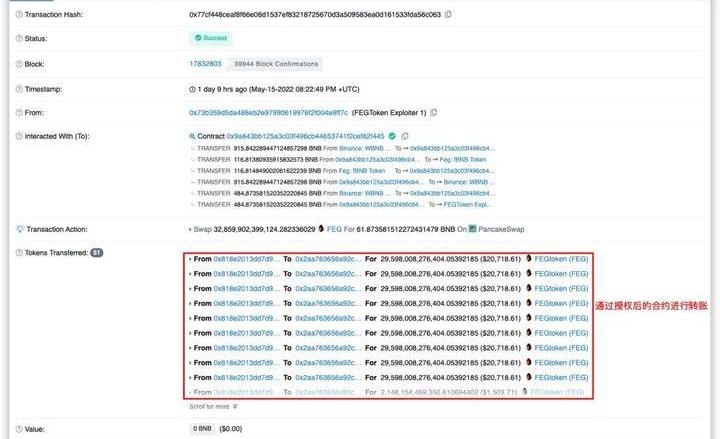

2.攻擊者0x73b3通過攻擊合約0x9a84創建了10個合約以便后面利用漏洞。

數據:BTC巨鯨1LQoW兩天內累計增持879枚BTC:8月24日消息,據Tokenview鏈上數據顯示,比特幣鯨魚1LQoWist8KkaUXSPKZHNvEyfrEkPHzSsCd今日于06:17:34增持165枚BTC,近兩天內累計增持879枚BTC。當前該鯨魚地址余額為134,395.78BTC,持有量排名第三。[2022/8/24 12:45:09]

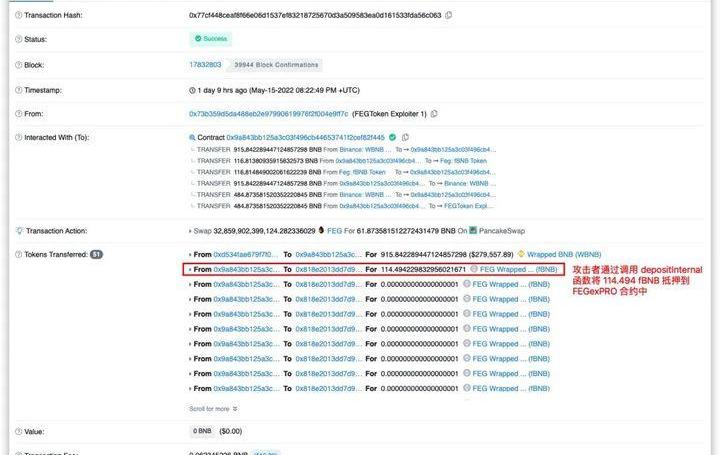

3.攻擊者0x73b3將第一步中兌換得到的fBNB通過函數depositInternal()抵押到FEGexPRO合約0x818e中。

4.攻擊者0x73b3調用depositInternal()和swapToSwap()函數使得FEGexPRO合約0x818e授權fBNB給第二步創建好的合約,重復多次調用授權fBNB給創建的10個合約。

QITCHAIN全網算力兩天內增加200P:據官方消息,隨著QITCHAIN主網的更新以及兼容Chia后,5月21日零時開放自由交易,到25日零時,QITCHAIN全網算力兩天內增加了200P左右,大部分Chia礦工貢獻。目前FIL,CRU等礦工也在陸續進場中。[2022/5/26 3:42:56]

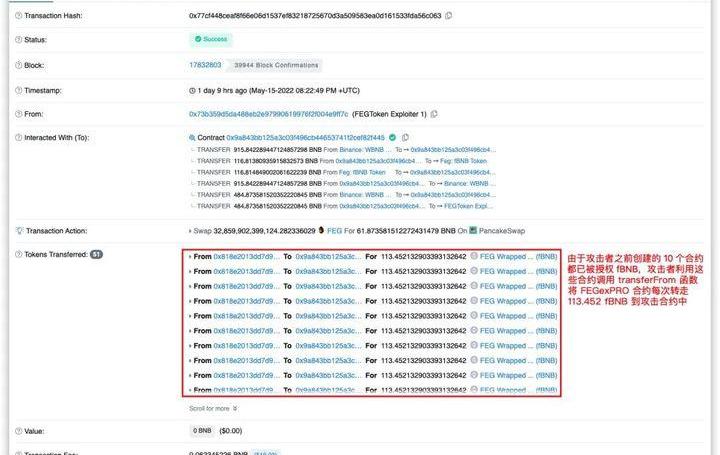

5、由于上一步中已經將攻擊者0x73b3創建的10個合約都已授權,攻擊者用這些已被授權的合約調用transferFrom()函數將FEGexPRO合約0x818e每次轉走113.452fBNB。

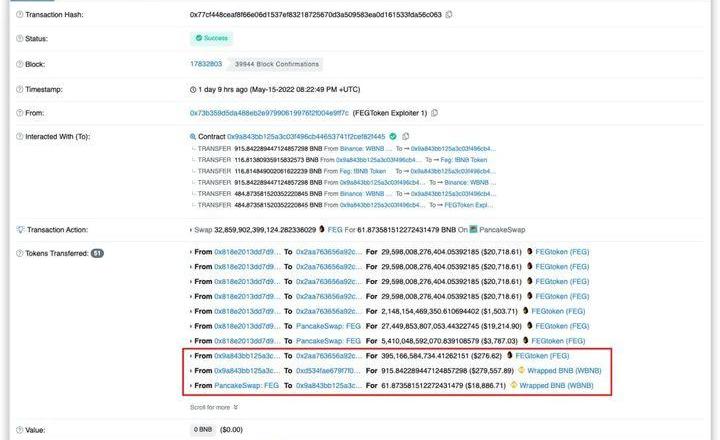

6、攻擊者0x73b3又從PancakePair的LP交易對0x2aa7中借出31217683882286.007的FEG和423WBNB并重復上面的第三步、第四步和第五步,最終獲得。

Wicked Cranium NFT銷售額在兩天內突破400萬美元:金色財經報道,與算法生成的圖標相關的新NFT系列Wicked Cranium在兩天內產生了超過400萬美元的收入。[2021/6/23 23:58:25]

7、最后歸還閃電貸,將上面攻擊獲得的所有WBNB轉入攻擊合約0x9a84中。

細節

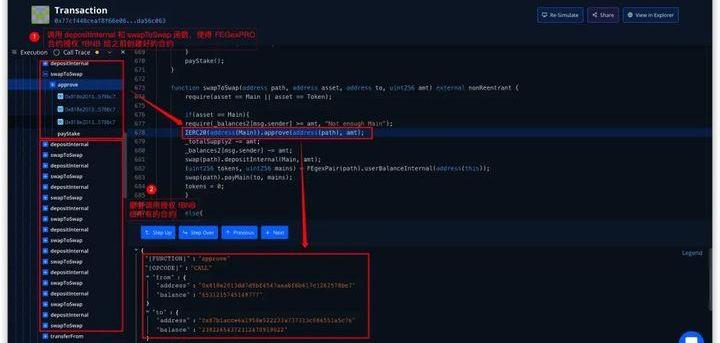

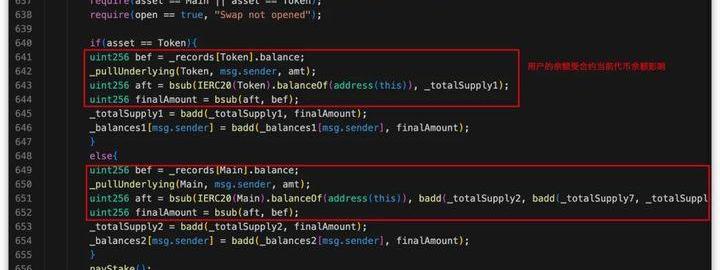

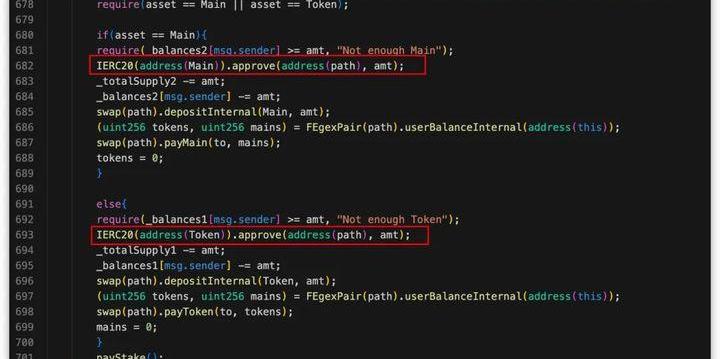

查看FEGexPRO合約,我們能看到depositInternal()函數和swapToSwap()函數的具體邏輯。其中depositInternal()函數進行質押,用戶的余額受到合約當前代幣余額的影響,第一次攻擊者正常質押后balance也正常增加,而由于當前合約代幣余額沒變,后面的質押只需要傳入最小值調用即可。

通過調用swapToSwap()函數傳入惡意的path地址參數,當前合約代幣余額并不會受到影響,IERC20(address(Main)).approve(address(path),amt);這樣就能給path地址進行當前合約fBNB的授權。

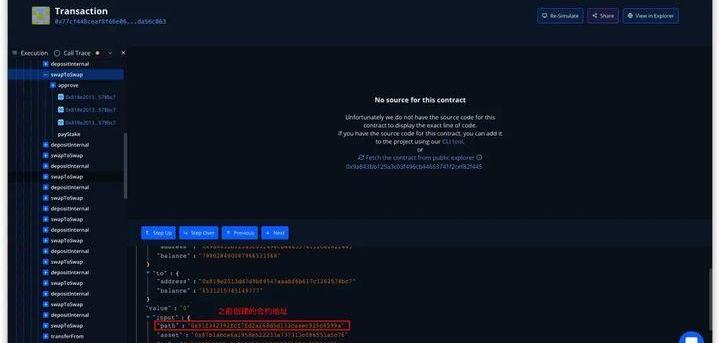

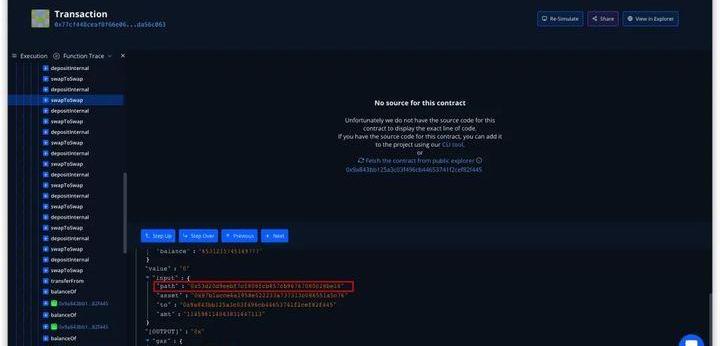

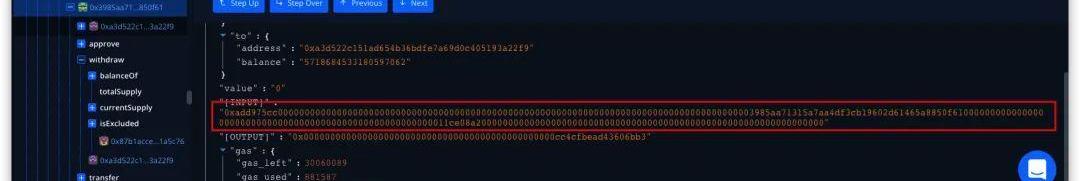

攻擊者通過反復調用depositInternal()和swapToSwap()就可以讓FEGexPRO合約將fBNB反復授權給攻擊者傳入的惡意合約path地址。其他地址轉走的代幣數量就是攻擊者第一次質押的代幣數量減去手續費的數量。通過查看Debugger中的信息,我們可以發現傳入的path地址參數都是攻擊流程中創建的合約地址。

后續

在16日的攻擊之后,次日攻擊者又進行了一次攻擊,但更換了攻擊地址。

攻擊合約:0xf02b075f514c34df0c3d5cb7ebadf50d74a6fb17

攻擊者地址:0xf99e5f80486426e7d3e3921269ffee9c2da258e2

漏洞合約:0xa3d522c151ad654b36bdfe7a69d0c405193a22f9

攻擊tx:

BSC:0xe956da324e16cb84acec1a43445fc2adbcdeb0e5635af6e40234179857858f82

Ether:0c0031514e222bf2f9f1a57a4af652494f08ec6e401b6ae5b4761d3b41e266a59

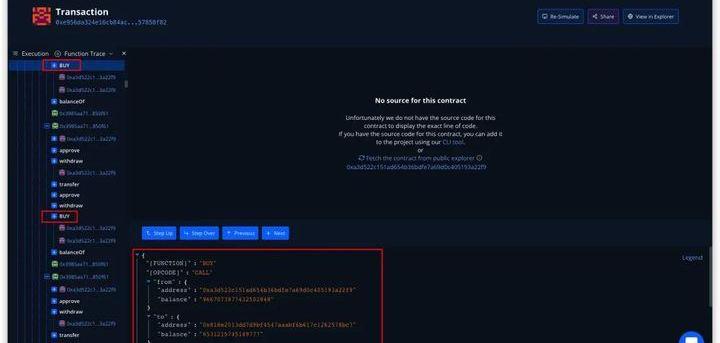

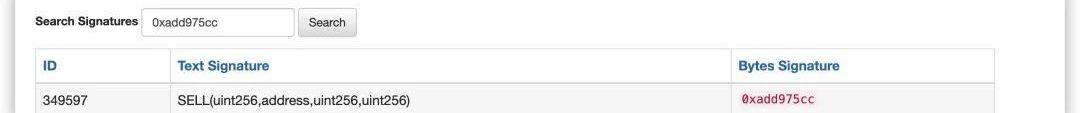

由于R0X漏洞合約0xa3d5未開源,我們試著從Debugger中進行分析,發現和第一次的攻擊流程類似,但還用了BUY()輔助存入和SELL()函數進行輔助提取。

總結

該次攻擊的主要原因是未驗證swapToSwap()函數中path地址參數,導致可以被攻擊者任意傳入使得FEGexPRO合約將自身代幣授權給攻擊者傳入的所有惡意path地址。建議合約在開發時要對所有傳入的參數進行校驗,不要相信攻擊者傳入的任何參數。

據最新消息,截至5月26日,波場去中心化算法穩定幣USDD發行總額為575,498,101美元,突破5.7億美元,對應TRX銷毀量為7,275,883,764TRX,超72億枚.

1900/1/1 0:00:00“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:00曾經有一段時間,所有加密貨幣都與比特幣(BTC)進行交易。當投機者看到可靠的代幣經濟學或有希望的炒作時,他們會冒險進入其他代幣,但比特幣是他們選擇的結算代幣。事情變了.

1900/1/1 0:00:002022年6月8日20:00,Mannheim網絡做客Tokenspace錢包社區,與大家分享AMA內容的嘉賓是MannheimCOOJohnMayer.

1900/1/1 0:00:00英超聯賽正在啟動一個虛擬領域的新項目。元宇宙和NFT作為擴大粉絲交流渠道的一種全新的方式,越來越多體育產業對其表示了興趣。作為英國職業足球最高規格的聯賽之一,英超聯賽當前由20支球隊組成.

1900/1/1 0:00:00推薦理由:拜占庭協議是了解區塊鏈的基礎,這個問題是由圖靈獎獲得者、分布式系統關鍵奠基人——Lamport大神所提出的。用于解釋和解決去中心化共識問題.

1900/1/1 0:00:00