BTC/HKD-0.44%

BTC/HKD-0.44% ETH/HKD-1.53%

ETH/HKD-1.53% LTC/HKD-1.53%

LTC/HKD-1.53% ADA/HKD-2.18%

ADA/HKD-2.18% SOL/HKD-2.04%

SOL/HKD-2.04% XRP/HKD-1.95%

XRP/HKD-1.95%一、前言

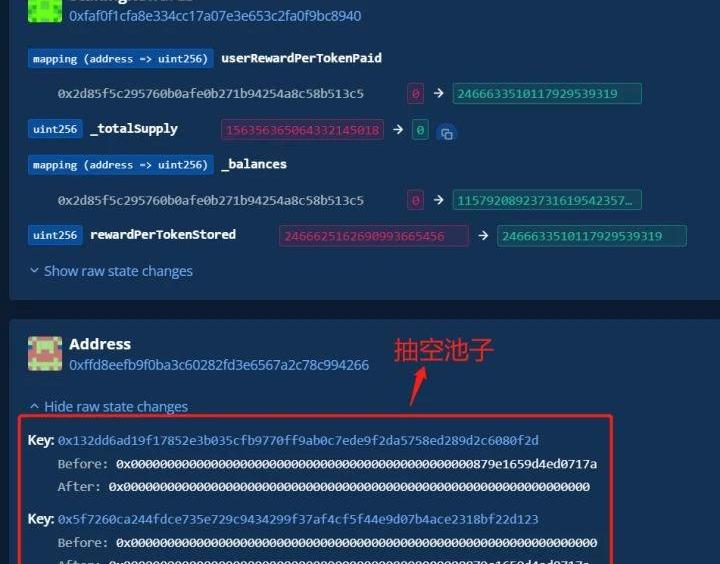

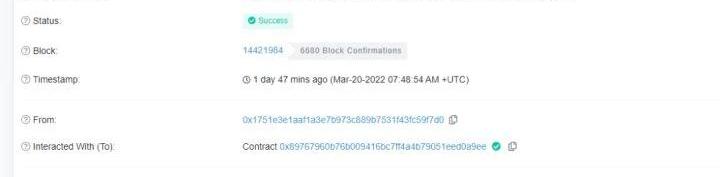

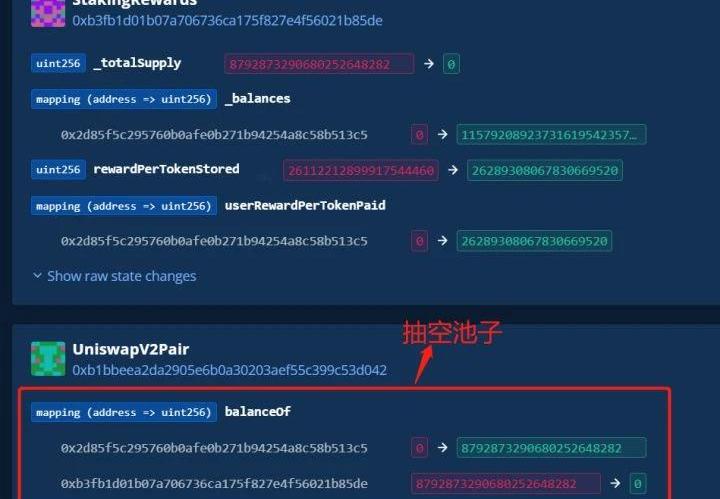

北京時間2022年3月21日,知道創宇區塊鏈安全實驗室監測到BSC鏈和以太坊上的UmbNetwork獎勵池遭到黑客攻擊,損失約70萬美元。實驗室第一時間對本次事件進行跟蹤并分析。

二、基礎信息

攻擊者地址:0x1751e3e1aaf1a3e7b973c889b7531f43fc59f7d0

公告 | Bithumb將于7月31日15:00恢復INS、AMO存取款業務:據官方消息,Bithumb已完成對Insolar(INS)、AMO Coin(AMO)兩個幣種的安全性檢查,并將于7月31日15:00恢復INS、AMO的存取款業務。[2019/7/30]

攻擊合約:0x89767960b76b009416bc7ff4a4b79051eed0a9ee

StakingRewards合約:0xB3FB1D01B07A706736Ca175f827e4F56021b85dE

Bithumb,未進行實名認證用戶出資限度變更:韓國最大虛擬貨幣交易所Bithumb通過官網稱,從6月4日開始對于未進行實名認證用戶將下調10%的每日出資限度。[2018/5/28]

以太坊交易哈希:0x33479bcfbc792aa0f8103ab0d7a3784788b5b0e1467c81ffbed1b7682660b4fa

BSC交易哈希:0x784b68dc7d06ee181f3127d5eb5331850b5e690cc63dd099cd7b8dc863204bf6

韓國Bithumb與證券通攜手合作,提供虛擬貨幣實時行情信息:26日韓國虛擬貨幣交易所Bithumb交易所宣布與韓國移動證券平臺\"證券通\"建立業務聯盟。通過此次合作,證券通的用戶能夠實時獲取Bithumb交易所中的BTC,ETH,XRP,BCH,LTC,EOS,DASH, XMR, ETC, QTUM, BCG, ZEC等12種虛擬貨幣的行情信息。[2018/2/26]

三、漏洞分析

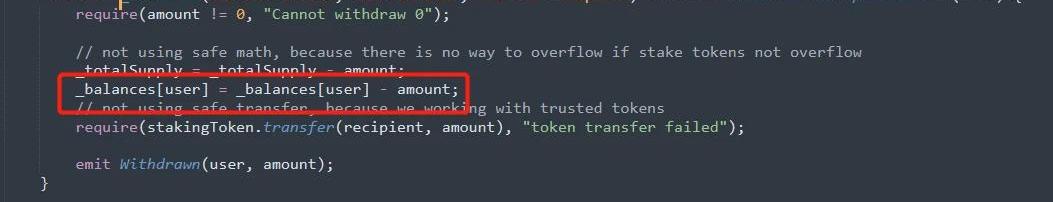

此次事件,漏洞關鍵在于UmbNetwork獎勵池的StakingRewards合約中的_balance函數出現溢出漏洞,合約未校驗檢查balance的值,攻擊者通過amount發起下溢攻擊,抽空了池子中的代幣。

從合約代碼我們可以看出,合約未正確使用SafeMath安全庫且未作溢出檢查,導致此次攻擊發生。

四、攻擊流程

攻擊者從BSC鏈發起攻擊獲取156枚pancake-LP代幣:

攻擊者在以太坊上發起攻擊獲取8792枚UNI-V2代幣:

隨后攻擊者分別將代幣轉分別換成ETH、UMB和BNB,獲利約70萬美元。

五、分析

本次攻擊事件核心是由于合約未正確使用SafeMath庫并且未對合約進行溢出檢查導致合約出現溢出漏洞,而導致了此次事件的發生,建議項目方多加注意檢查合約是否正確使用各類安全庫。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

技術進展 3月份的技術發展主要集中在支持管理工具上,包括節點委托質押系統、MinerConsole頁面和節點管理頁面。同時,RangersScan也在進行功能升級.

1900/1/1 0:00:00北京時間2022年5月9日凌晨4:34:42,CertiK安全技術團隊監測到FortressLoans遭到攻擊.

1900/1/1 0:00:00拓展閱讀: 詳解Arweave系列一:什么是Arweave?詳解Arweave系列三:Arweave初學者必不可少的工具詳解Arweave系列四:何上傳數據到Arweave如果你不精通區塊鏈和加.

1900/1/1 0:00:00DataSource:FootprintAnalytics-February2022ReportDashboard2月,雖然俄烏沖突引發的宏觀經濟狀況下降,但區塊鏈領域的應用仍在穩步運行.

1900/1/1 0:00:00“我們不是歷史的創造者,我們是歷史造就的。”——小馬丁·路德·金,《愛的力量》協作通過組織發生,每個時代都有自己的形式.

1900/1/1 0:00:00去中心化交易所(DEX)和自動做市商(AMM)最近推出了漩渦池,使協議用戶能夠訪問集中流動性池。不久之后,流行的web3生活方式應用STEPN集成了Orca的池來為它的交易提供動力.

1900/1/1 0:00:00