BTC/HKD-1.2%

BTC/HKD-1.2% ETH/HKD-0.87%

ETH/HKD-0.87% LTC/HKD-3.44%

LTC/HKD-3.44% ADA/HKD-3.4%

ADA/HKD-3.4% SOL/HKD-1.87%

SOL/HKD-1.87% XRP/HKD-1.81%

XRP/HKD-1.81%

北京時間2022年5月9日凌晨4:34:42,CertiK安全技術團隊監測到FortressLoans遭到攻擊。

北京時間5月9日上午10:05,JetFuelFinance也正式確認了關于預言機操縱的消息,并發布了可疑地址和交易的鏈接:

目前該項目損失約1,048.1ETH和400,000DAI。攻擊者通過DAO和預言機操縱來盜取資產以完成本次攻擊,并通過TornadoCash將被盜資產轉出。

預言機Pyth Network宣布上線Base網絡:金色財經報道,預言機項目Pyth Network宣布上線Base網絡,并為之提供超過200個價格源。

Base是Coinbase于今日推出的基于OP Stack的以太坊L2網絡。[2023/2/24 12:26:04]

漏洞交易

https://bscscan.com/tx/0x13d19809b19ac512da6d110764caee75e2157ea62cb70937c8d9471afcb061bf

相關地址

攻擊者地址:https://bscscan.com/address/0xA6AF2872176320015f8ddB2ba013B38Cb35d22Ad

Cardano預言機Charli3與鏈上監控平臺Parsiq宣布合作,實現鏈上數據全方位互通:4月25日消息,基于Cardano的去中心化預言機Charli3與區塊鏈監控平臺Parsiq宣布合作,兩者已實現鏈上數據的全方位互通。

Charli3是一個基于Cardano的去中心化預言機解決方案,旨在將現實世界中的鏈下數據與鏈上數據達成互通。Parsiq是一個區塊鏈監控平臺,旨在為鏈上數據的安全性提供保障。[2021/4/25 20:56:21]

攻擊者合約:

https://bscscan.com/address/0xcd337b920678cf35143322ab31ab8977c3463a45

被攻擊的預言機相關合約:https://bscscan.com/address/0xc11b687cd6061a6516e23769e4657b6efa25d

Elrond集成DIA預言機 為其DeFi和CeFi產品喂價鏈下和跨鏈數據:分片項目Elrond宣布集成DIA預言機,將允許其DeFi和CeFi產品通過該預言機訪問鏈下和跨鏈數據。Elrond智能合約狀態、代幣和交易相關信息將可通過DIA獲得,以集成到非原生ElrondDeFi、預測市場和其他用例中。此次集成可啟用Elrond生態系統中新的DeFi用例,這些用例可建立在Elrond主網上,也可以在其他平臺上使用Elrond資產。這將加快Elrond上DeFi的增長,并增加對作為基礎資產的eGLD的需求。[2020/8/21]

攻擊步驟

①攻擊者從TornadoCash收到ETH,并用收到的部分ETH購買FTS代幣用于投票和抵押。

②然后,攻擊者提交了一個提案,改變貸款合約中FTS代幣的抵押系數。

HBTC霍比特交易所今日18:00首發預言機項目NEST:據HBTC(前BHEX)霍比特交易所官方公告,HBTC霍比特交易所將于新加坡時間5月18日首發去中心化預言機項目NEST,并于18:00開放NEST/USDT交易對交易。

HBTC霍比特交易所由火幣、OKEx等56家資本共同投資,是推出100%準備金制度的交易所,以保證用戶資產安全,平臺運營透明。

NEST是去中心化協議NESTProtocol的通證。NESTProtocol是一個去中心化的價格事實預言機協網絡,其NEST-Price以一種高度去中心化的方式把鏈下價格事實進行了同步上鏈,在鏈上形成了真實有效的價格數據。[2020/5/18]

③攻擊者使用購買的FTS代幣對其提案投了贊成票。因為Fortressloans的治理合同的法定票數是400,000FTS——小于攻擊者持有的金額,所以該提案被通過。

”華爾街加密之王”預言機構必然入局比特幣:據insidebitcoins報道,“華爾街加密之王”Bart Smith預計,一旦監管規定明確,機構投資者將進入加密貨幣市場。Smith經營的投資公司Susquehanna International Group于2014年開始投資比特幣并于2017年擴張。該公司每天的比特幣期貨交易量平均為2億美元。史密斯在接受CNBC采訪時表示,機構投資者正在等待監管的明確,隨后將打開入局加密市場的的大門。”監管透明將使金融機構比其他任何機構都能更好的參與進來,金融機構不喜歡對不確定性進行投資,而我們現在只是以最保守的方法來進行加密投資。”[2018/6/12]

④同時,攻擊者將FTS存入貸款合約作為抵押品。

⑤提案通過后,攻擊者執行提案,將FTS的抵押系數從0更新到70000000000000,以便在后續步驟中利用其獲利。

⑥此外,攻擊者通過預言機相關chain合約中的非限制性函數`submit()`更新了貸款合約使用的價格預言機,該函數缺少對簽名的有效驗證,因此該更新會被成功執行。

⑦通過更新,攻擊者的抵押品的價值被大幅提高,所以攻擊者能夠從貸款合約中借到大量的其他代幣。

⑧攻擊者將借來的代幣轉換為ETH和DAI,并將其存入TornadoCash。

合約漏洞分析

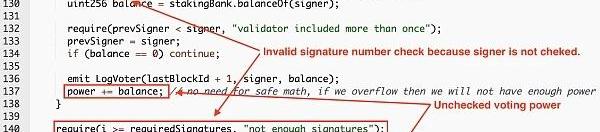

漏洞①

第一個漏洞是治理合約的一個設計缺陷。

治理合約可以執行成功提案,以修改借貸相關的配置。然而,要成功執行提案,投票所需的最低FTS代幣是40萬。由于FTS代幣的價格很低,攻擊者僅用大約11個ETH就交換了超過40萬個FTS代幣。

有了這些FTS代幣,攻擊者可以隨意創建一個惡意提案并成功執行。

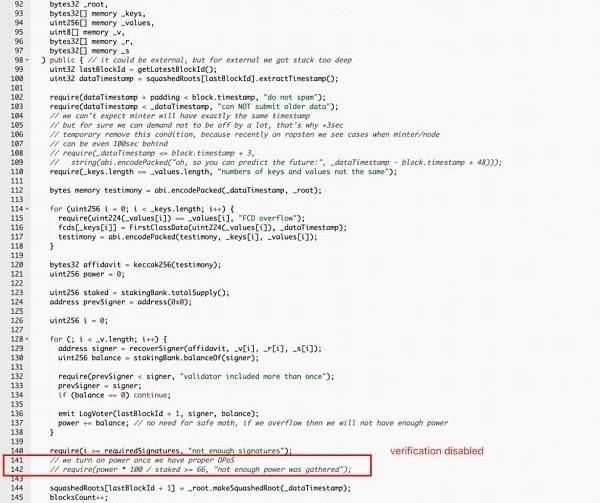

漏洞②

第二個漏洞是chain合約用以更新價格的“submit”系數有一個缺陷——允許任何人更新價格。

L142中的必要語句被注釋掉了。因此該合約在更新價格時并未驗證該調用已收集到足夠的簽名。

資產去向

78萬+228萬USDT在兩次攻擊交易后被轉移到攻擊者地址。

230萬USDT被發送到EthereumtoanySwap(Multichain)。

77萬USDT通過cBridge(CelerNetwork)發送到以太坊。

所有的USDT通過Unswap兌換成ETH和DAI,并發送至TornadoCash。

時間線

北京時間5月9日凌晨00:30左右,Fortress的代幣價格暴跌。很快項目團隊即在telegram中說明:項目出了一些問題,目前正在調查中。

但這次攻擊可能開始得比我們想象中更早。

攻擊者第一次開始「試探」是在北京時間4月20日凌晨1:41:59,他們部署了一個未驗證的合約。在"踩點"之后接下來的幾周里,攻擊者持續通過一系列的交易與Fortress進行交互,并部署未經驗證的合約,這一行為直到此次攻擊事件的前幾天才消停。

攻擊者部署了合約后,他們又啟動了一系列的交易——允許他們創建和資助一個外部擁有的地址,向FortressGovernorAlpha合約提出惡意提案并自己進行投票,隨后將FTS代幣的抵押品設置得極高,使得FTS價值增加,用其借取大量其他代幣,然后換成ETH和DAI。

攻擊合約在完成攻擊后已自毀,目前資金在通過cBridge(CelerNetwork)橋和Multichain交換橋后被轉移到以太坊鏈,并在一系列后續交易中被發送到TornadoCash。

寫在最后

本次攻擊事件本應通過安全審計來有效地避免。

針對漏洞①,由于治理代幣的價格和有多少代幣在流通是未知的,因此發現這個風險并不容易,但可以通過一定的風險發現來警告潛在的相關攻擊行為。

針對漏洞②,審計可以發現關鍵驗證的缺失,避免任何人都有可能通過提交功能來操縱價格。

預言機操縱造成的攻擊并非僅此一例,日前CertiK發布的受盜資金更為龐大。

加密領域安全風險層出不窮,項目團隊應盡可能提高相關警惕并時刻關注安全事件以自查,并及時完善和審計合約代碼。

Tags:FTSRONETHElrondnfts幣現在多少錢一個FRONT價格ethereal中文名Wrapped Elrond

北京時間4月8日凌晨01:43:36,CertiK安全技術團隊監測到收益聚合平臺Starstream因其合約中的一個執行函數漏洞被惡意利用,致使約1500萬美元的資產受到損失.

1900/1/1 0:00:002022年3月14日Cardano生態2022主題云峰會圓滿結束,此次活動由IOHK、WorldMobile、DreamLabs聯合舉辦,以“Cardano生態迎爆發,龍頭生態面對面”為主題.

1900/1/1 0:00:00技術進展 3月份的技術發展主要集中在支持管理工具上,包括節點委托質押系統、MinerConsole頁面和節點管理頁面。同時,RangersScan也在進行功能升級.

1900/1/1 0:00:00拓展閱讀: 詳解Arweave系列一:什么是Arweave?詳解Arweave系列三:Arweave初學者必不可少的工具詳解Arweave系列四:何上傳數據到Arweave如果你不精通區塊鏈和加.

1900/1/1 0:00:00一、前言 北京時間2022年3月21日,知道創宇區塊鏈安全實驗室監測到BSC鏈和以太坊上的UmbNetwork獎勵池遭到黑客攻擊,損失約70萬美元。實驗室第一時間對本次事件進行跟蹤并分析.

1900/1/1 0:00:00DataSource:FootprintAnalytics-February2022ReportDashboard2月,雖然俄烏沖突引發的宏觀經濟狀況下降,但區塊鏈領域的應用仍在穩步運行.

1900/1/1 0:00:00