BTC/HKD-0.14%

BTC/HKD-0.14% ETH/HKD-1.32%

ETH/HKD-1.32% LTC/HKD-2.48%

LTC/HKD-2.48% ADA/HKD-2.49%

ADA/HKD-2.49% SOL/HKD-2.57%

SOL/HKD-2.57% XRP/HKD-2.09%

XRP/HKD-2.09%據慢霧區情報,發現 NFT 項目 verb 釣魚網站如下:

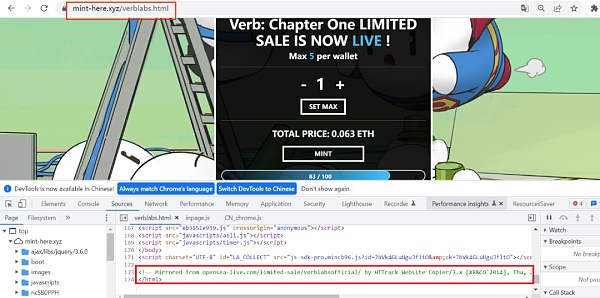

釣魚網站 1:https://mint-here.xyz/verblabs.html

釣魚網站 2:https://verb-mint.netlify.app

我們先來分析釣魚網站 1:

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆

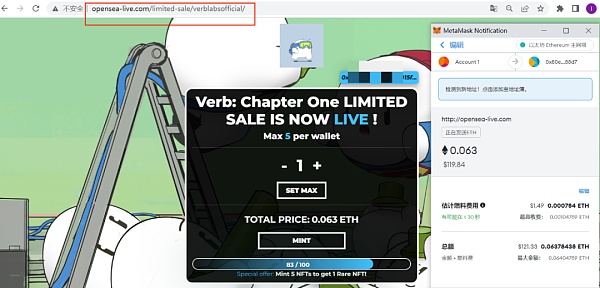

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站 3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:遠程命令執行漏洞CVE-2023-37582在互聯網上公開,已出現攻擊案例:金色財經報道,據慢霧消息,7.12日Apache RocketMQ發布嚴重安全提醒,披露遠程命令執行漏洞(CVE-2023-37582)目前PoC在互聯網上公開,已出現攻擊案例。Apache RocketMQ是一款開源的分布式消息和流處理平臺,提供高效、可靠、可擴展的低延遲消息和流數據處理能力,廣泛用于異步通信、應用解耦、系統集等場景。加密貨幣行業有大量平臺采用此產品用來處理消息服務,注意風險。漏洞描述:當RocketMQ的NameServer組件暴露在外網時,并且缺乏有效的身份認證機制時,攻擊者可以利用更新配置功能,以RocketMQ運行的系統用戶身份執行命令。[2023/7/14 10:54:22]

慢霧:DEUS Finance 二次被黑簡析:據慢霧區情報,DEUS Finance DAO在4月28日遭受閃電貸攻擊,慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者在攻擊之前先往DeiLenderSolidex抵押了SolidexsAMM-USDC/DEI的LP。

2.在幾個小時后攻擊者先從多個池子閃電貸借出143200000USDC。

3.隨后攻擊者使用借來的USDC在BaseV1Pair進行了swap操作,兌換出了9547716.9個的DEI,由于DeiLenderSolidex中的getOnChainPrice函數是直接獲取DEI-USDC交易對的代幣余額進行LP價格計算。因此在此次Swap操作中將拉高getOnChainPrice函數獲取的LP價格。

4.在進行Swap操作后,攻擊者在DeiLenderSolidex合約中通過borrow函數進行借貸,由于borrow函數中用isSolvent進行借貸檢查,而在isSolvent是使用了getOnChainPrice函數參與檢查。但在步驟3中getOnChainPrice的結果已經被拉高了。導致攻擊者超額借出更多的DEI。

5.最后著攻擊者在把用借貸出來DEI兌換成USDC歸還從幾個池子借出來的USDC,獲利離場。

針對該事件,慢霧安全團隊給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/4/28 2:37:18]

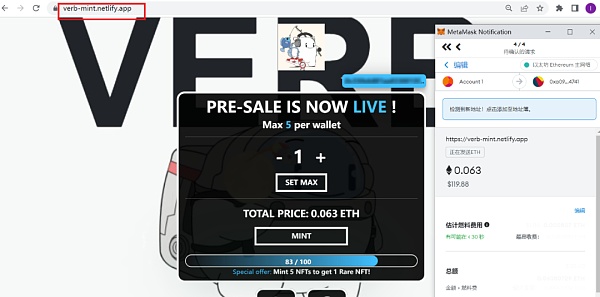

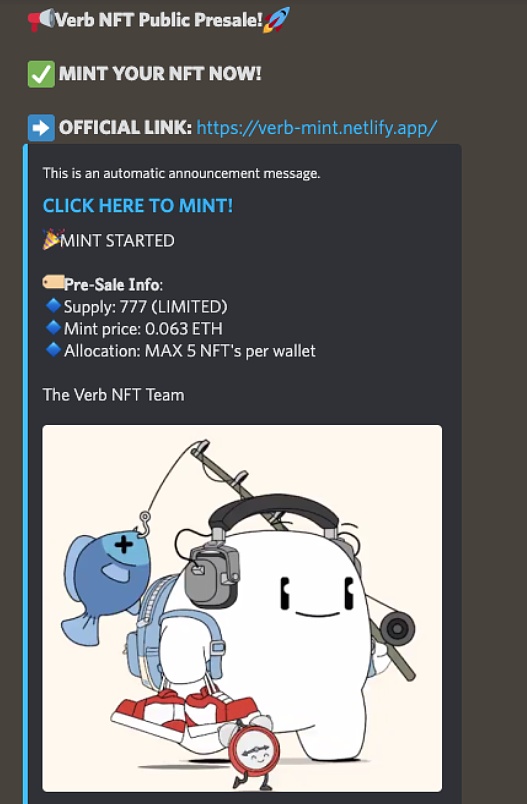

再來看下釣魚網站 2:

慢霧:Crosswise遭受攻擊因setTrustedForwarder函數未做權限限制:據慢霧區情報,2022年1月18日,bsc鏈上Crosswise項目遭受攻擊。慢霧安全團隊進行分析后表示,此次攻擊是由于setTrustedForwarder函數未做權限限制,且在獲取調用者地址的函數_msg.sender()中,寫了一個特殊的判斷,導致后續owner權限被轉移以及后續對池子的攻擊利用。[2022/1/19 8:57:48]

這三個站點仿佛都是一個模版生成出來的。

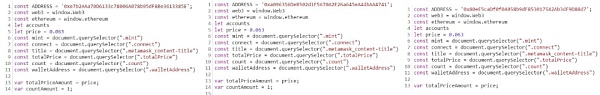

對照三個釣魚網站分別揪出釣魚地址:

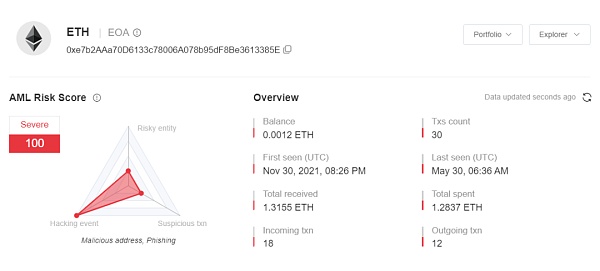

釣魚地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

慢霧:2021年上半年共發生78起區塊鏈安全事件,總損失金額超17億美元:據慢霧區塊鏈被黑事件檔案庫統計,2021年上半年,整個區塊鏈生態共發生78起較為著名的安全事件,涉及DeFi安全50起、錢包安全2起,公鏈安全3起,交易所安全6起,其他安全相關17起,其中以太坊上27起,幣安智能鏈(BSC)上22起,Polygon上2起,火幣生態鏈(HECO)、波卡生態、EOS上各1起,總損失金額超17億美元(按事件發生時幣價計算)。

經慢霧AML對涉事資金追蹤分析發現,約60%的資金被攻擊者轉入混幣平臺,約30%的資金被轉入交易所。慢霧安全團隊在此建議,用戶應增強安全意識,提高警惕,選擇經過安全審計的可靠項目參與;項目方應不斷提升自身的安全系數,通過專業安全審計機構的審計后才上線,避免損失;各交易所應加大反洗錢監管力度,進一步打擊利用加密資產交易的洗錢等違規行為。[2021/7/1 0:20:42]

釣魚地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

釣魚地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

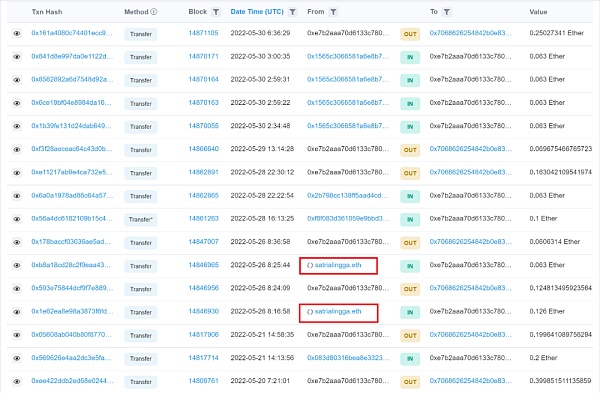

先分析釣魚地址 1 (0xe7b…85E):

發現地址 satrialingga.eth?轉入過兩筆 ETH,分別是 0.063 和 0.126。

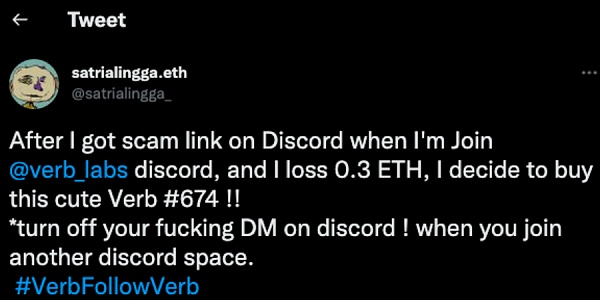

隨后在 Twitter 上找到了用戶 @satrialingga_,發現該用戶在 5 月 26 日 6:48 PM 發文稱自己被騙了 0.3 枚 ETH,并提醒大家在加入 Discord 時要關閉私信。顯然是遭遇了私信釣魚。

?(https://twitter.com/satrialingga_/status/1529776369533480961)

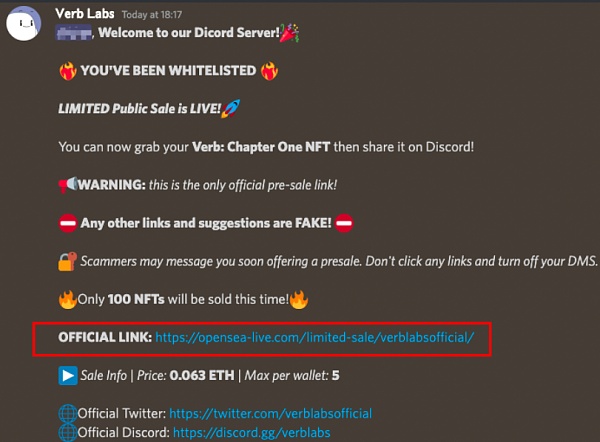

根據用戶 @satrialingga_ 的信息,我們加入 @verb_labs 的 Discord,剛加入就有 2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的 NFT 圖片,生怕別人認不出來這是釣魚網站么?

接著,我們使用 MistTrack 分析釣魚地址 1:

發現盜來的錢基本被立馬轉走。

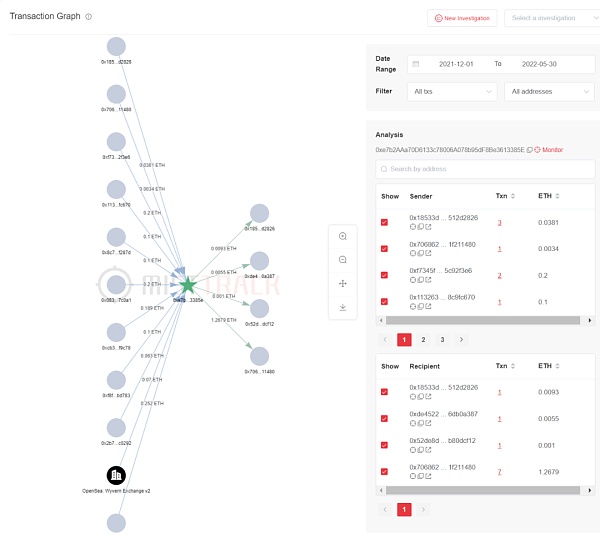

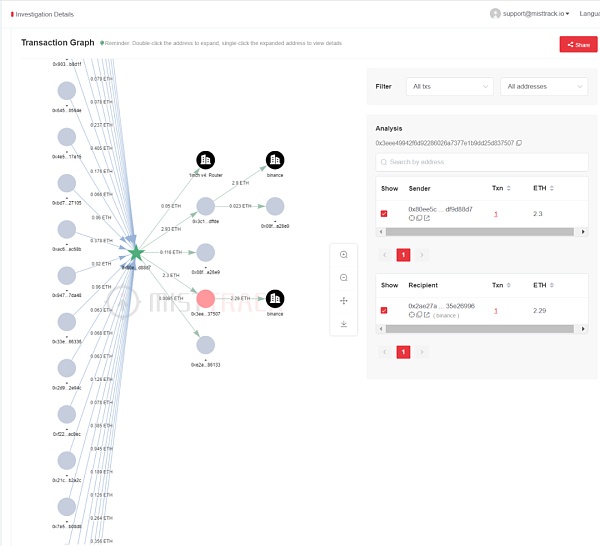

查看交易數較大的這個地址:

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自 TornadoCash 轉入的兩筆 1 ETH,總共收到約 37 ETH,并通過 189 筆轉出洗幣,有從 Binance 提幣和入金的交易記錄。

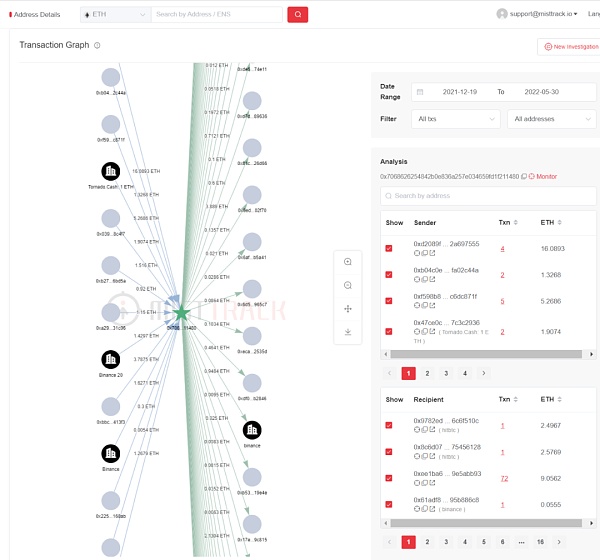

接著,我們來分析釣魚網站 2。

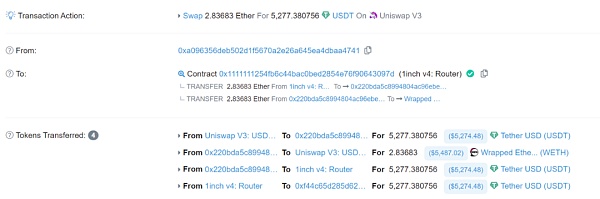

發現地址 2(0xa09…741)將盜來的大部分 ETH 都被換成 USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

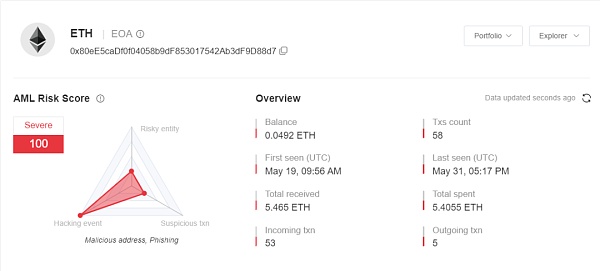

經 MistTrack 分析,地址 3 (0x80e…8d7) 共收到約 5.5 ETH,入金交易有 53 筆,看來被騙的人挺多。

繼續追蹤,發現大部分 ETH 轉入 Binance 地址

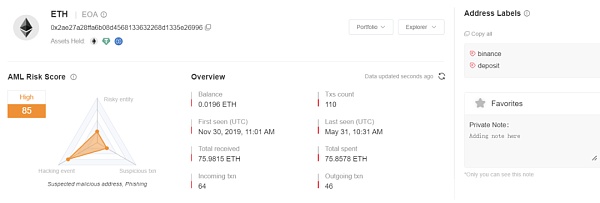

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的風險等級為高風險,共收到約 76 ETH。

以上就是本次關于 Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT 釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去 copy 比較出名的 NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入 Discord 等,這也能避免一些釣魚。

By:耀&Lisa

Tags:WARREWARDVERREWARDSCryowar TokenZeLoop Eco RewardBovineVerse GameMs Moona Rewards

這兩天網上流傳出了一份美國參議院關于加密資產的全面立法文檔,來自參議員Kirsten Gillibrand和Cynthia Lummis.

1900/1/1 0:00:00繼加密貨幣Luna在價值近乎歸零后,加密貨幣市場又一次引起關注,這次是幣圈熱門“跑鞋”項目STEPN.

1900/1/1 0:00:00近期ETH上海峰會成功舉辦,隨著“The Merage”的時間原來越臨近,以太坊合并再次引起人們的關注。在ETH上海峰會上,V神倡導淡化ETH 2.0 的概念,而是更應該關注PoS等具體的技術.

1900/1/1 0:00:00寫在前面:獨一無二的畫風,是項目方創意性與有機性結合的一種宣傳方式。PFP NFT 的展現形式,不僅能為持有者帶來一種社群群體的歸屬感;又能通過藝術家作品的畫風作為項目與玩家之間傳遞的樞紐,映射.

1900/1/1 0:00:00Web3真正闖入大眾視野還是因為頂級VC和科技巨頭的激進押注和口水戰,就像先前在社交媒體上爆火的元宇宙.

1900/1/1 0:00:00考慮在加密市場推出 Token?抑或將未來的 Token 授予員工和投資者?我們對最新的通證經濟學基準和趨勢進行了一些分析,以幫助您規劃您的關鍵 Token 決策.

1900/1/1 0:00:00