BTC/HKD+1.03%

BTC/HKD+1.03% ETH/HKD+1.06%

ETH/HKD+1.06% LTC/HKD-0.19%

LTC/HKD-0.19% ADA/HKD+0.28%

ADA/HKD+0.28% SOL/HKD+3.11%

SOL/HKD+3.11% XRP/HKD-0.01%

XRP/HKD-0.01%事件背景??

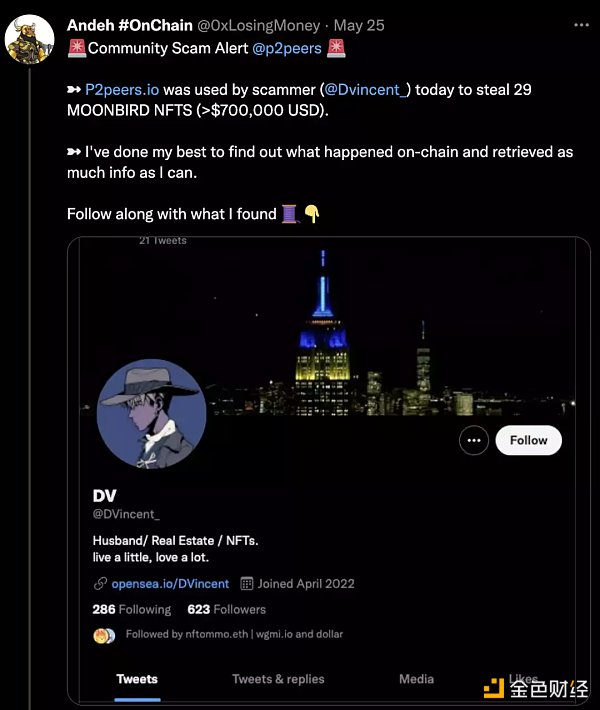

5 月 25 日,推特用戶?@0xLosingMoney?稱監測到 ID 為?@Dvincent_?的用戶通過釣魚網站 p2peers.io 盜走了 29 枚 Moonbirds 系列 NFT,價值超 70 萬美元,釣魚網站目前已無法訪問。該用戶表示,域名 sarek.fi 和 p2peers.io 都曾在過去的黑客事件中被使用。??

推特原文

慢霧安全團隊收到相關情報并針對此次被盜事件進行朔源分析。

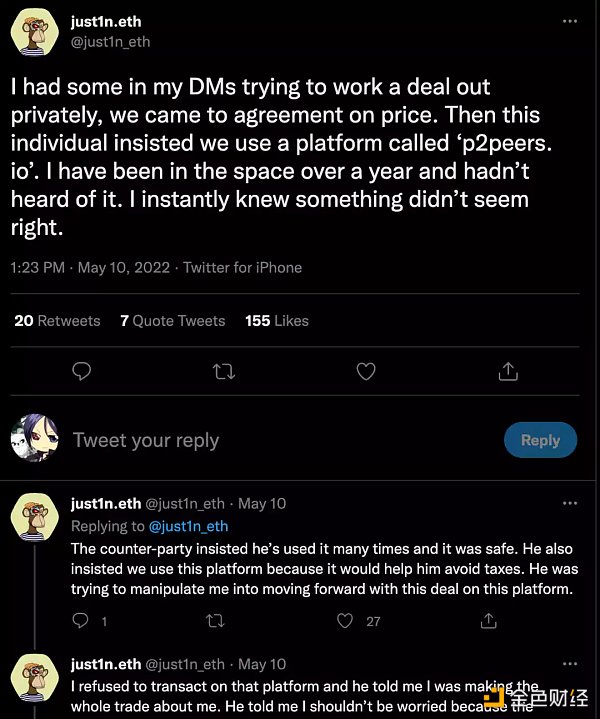

我們開始在 Twitter 上搜集并分析此釣魚事件的相關信息時,發現?@Dvincent_?就是黑客的 Twitter 賬號,目前該賬戶已經被注銷。而根據 5 月 10 日的記錄,推特用戶?@just1n_eth(BAYC 系列 NFT 持有者)就表示?@Dvincent_?曾與其聯系交易 BAYC NFT,但由于對方堅持使用 p2peers.io,交易最后并未達成。??

在該推特評論下用戶 @jbe61 表示自己曾遇到同一個人并給出了對話截圖:??

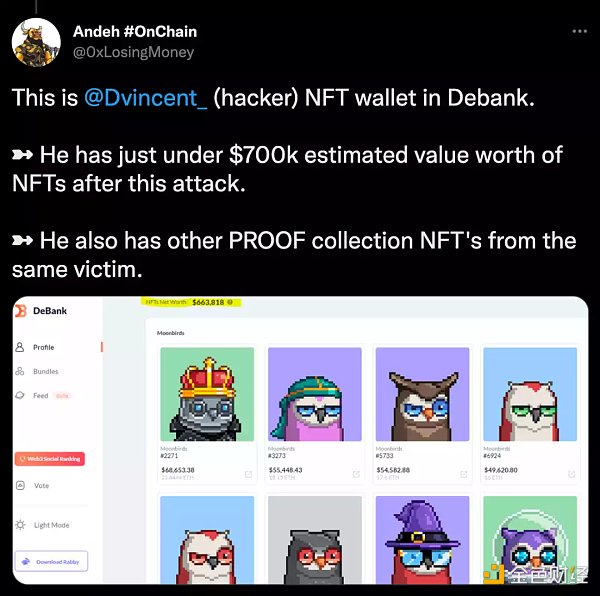

5 月 25 日晚,@0xLosingMoney?繼續在 Twitter 公布了黑客的錢包等相關信息。??

下面是?@0xLosingMoney?給出的黑客地址:

· 0xe8250Bb4eFa6D9d032f7d46393CEaE18168A6B0D

· 0x8e73fe4d5839c60847066b67ea657a67f42a0adf

· 0x6035B92fd5102b6113fE90247763e0ac22bfEF63

慢霧:JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方:8月4日消息,慢霧MistTrack監測顯示,JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方。[2023/8/4 16:18:46]

· 0xBf41EFdD1b815556c2416DcF427f2e896142aa53

· 0x29C80c2690F91A47803445c5922e76597D1DD2B6

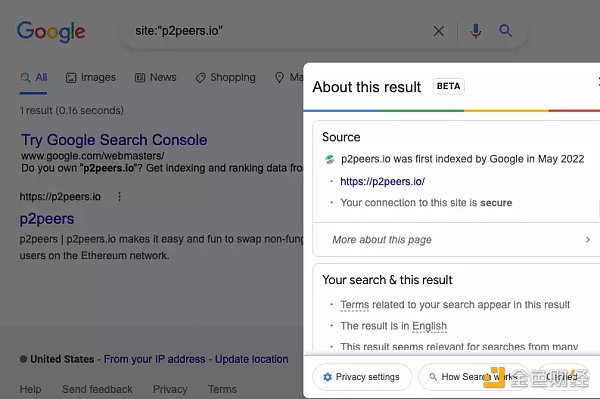

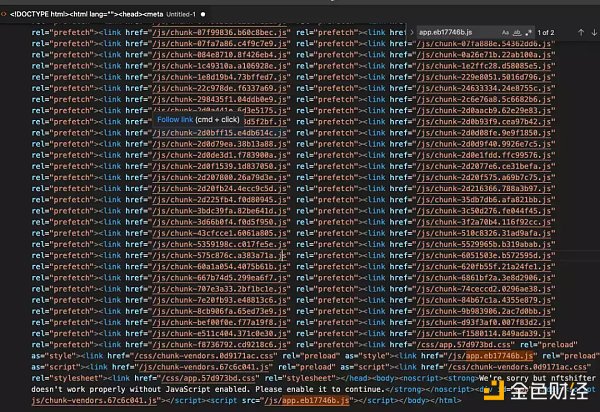

由于整個被盜事件都提到「p2peers.io」這個釣魚網站,所以我們從此處開始入手。這個在芬蘭某域名公司注冊的 p2peers 網站已被暫停使用,我們最終在谷歌網頁快照中尋找到了該網站首頁的信息。??

根據網頁快照可以發現?https://p2peers.io/?的前端代碼,其中主要的 JS 代碼是「js/app.eb17746b.js」。

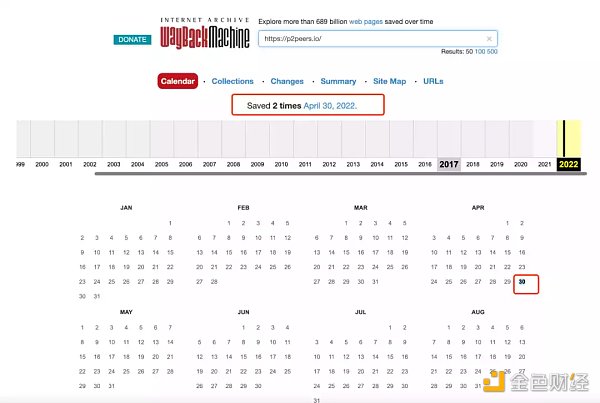

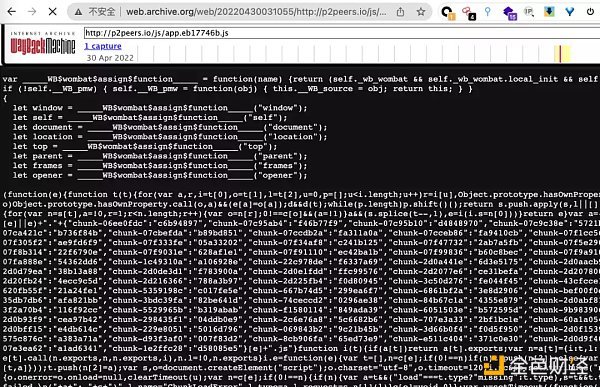

由于已經無法直接查看 JS 代碼,利用?Cachedview?網站的快照歷史記錄查到在 2022 年 4 月 30 日主要的 JS 源代碼。

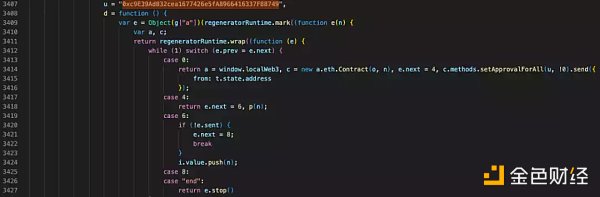

通過對 JS 的整理,我們查到了代碼中涉及到的釣魚網站信息和交易地址。

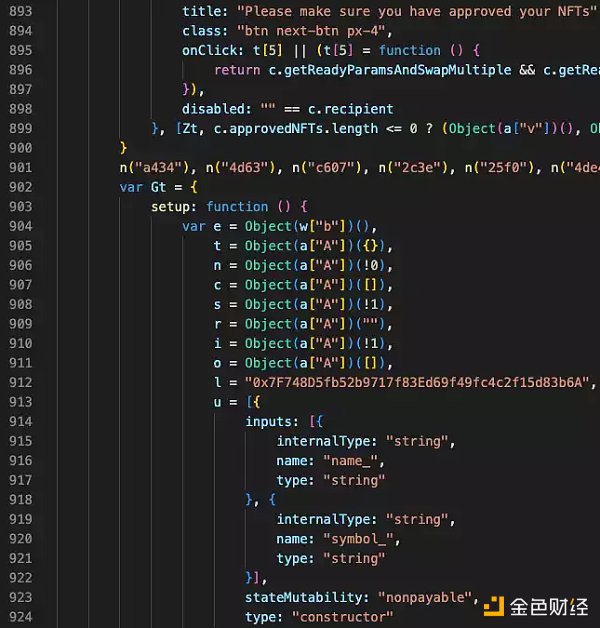

在代碼 912 行發現 approve 地址:

0x7F748D5fb52b9717f83Ed69f49fc4c2f15d83b6A

在代碼 3407 行同樣發現關于 approve 相關操作的地址:

慢霧:疑似Gemini相關地址在過去5小時內共轉出逾20萬枚ETH:金色財經消息,慢霧監測顯示,疑似加密交易所Gemini相關地址(0xea3ec2a08fee18ff4798c2d4725ded433d94151d)已在過去5小時內歸集并轉出逾20萬枚ETH(超3億美元)。[2022/7/19 2:22:08]

0xc9E39Ad832cea1677426e5fA8966416337F88749

我們開始分析這兩個地址的交易記錄:

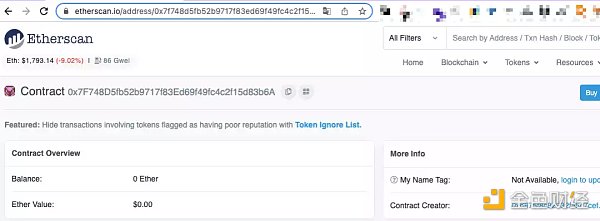

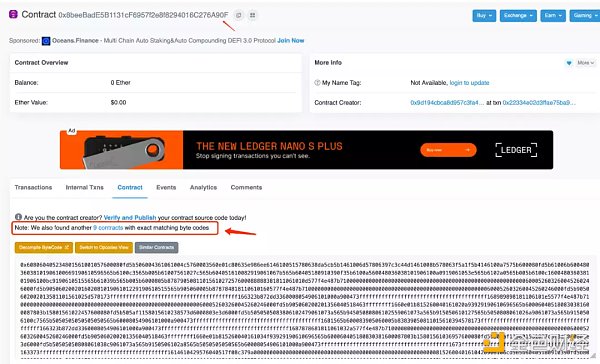

首先在 Etherscan 查詢發現 0x7F7...b6A?是一個惡意合約地址:

而這個惡意合約的創建者(攻擊者)是地址:

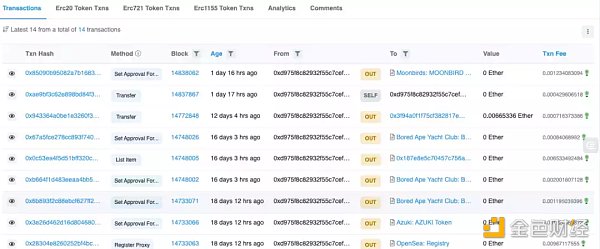

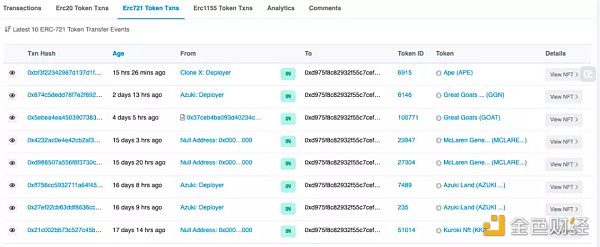

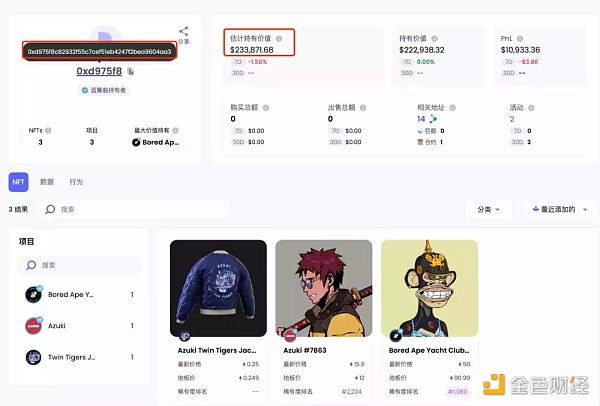

0xd975f8c82932f55c7cef51eb4247f2bea9604aa3,發現這個地址有多筆 NFT 交易記錄:

我們在 NFTGO 網站進一步查看,根據該地址目前 NFT 持有情況,發現被盜 NFT 目前都停留在此地址上還沒有售出,總價值約為 225,475 美元。??

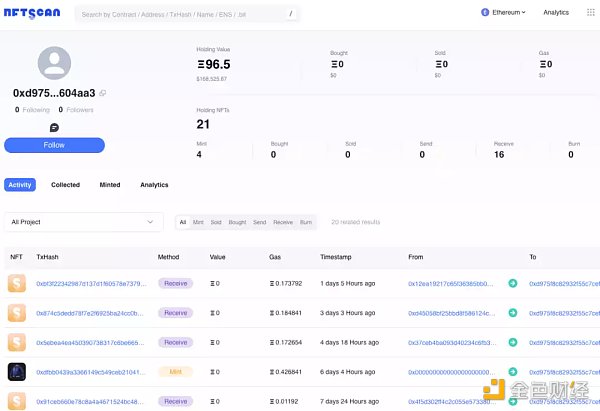

而使用 NFTSCAN 發現 NFT 數量一共是 21 個,價值 96.5 枚 ETH。??

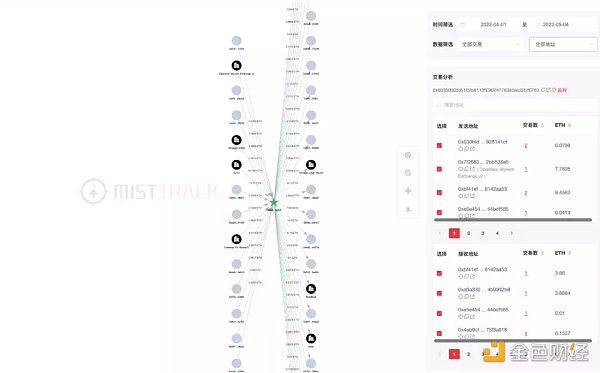

繼續使用 MistTrack 分析攻擊者地址交易歷史:??

慢霧:有用戶遭釣魚攻擊,在OpenSea上架的NFT以極低匹配價格售出:據慢霧消息,有用戶在 OpenSea 掛單售賣的 NFT 被惡意的以遠低于掛單價匹配買。經慢霧安全團隊分析,此是由于該受害用戶遭受釣魚攻擊,錯誤的對攻擊者精心構造的惡意訂單進行簽名,惡意訂單中指定了極低的出售價格、買方地址為攻擊者以及出售 NFT 為受害用戶在 OpenSea 上架的待出售 NFT。攻擊者使用受害用戶已簽名的出售訂單以及攻擊者自己的購買訂單在 OpenSea 中進行匹配,并以攻擊者指定的極低價格成交,導致受害用戶的 NFT 以非預期的價格售出。[2021/12/11 7:31:47]

可以發現該地址的 ETH 交易次數并不多只有 12 次,余額只有 0.0615 枚 ETH。??

0xc9E39Ad832cea1677426e5fA8966416337F88749 也是合約地址,合約創建者是 0x6035B92fd5102b6113fE90247763e0ac22bfEF63,這個地址在 @0xLosingMoney 公布的黑客地址名單中也有提到。??

使用?MistTrack 發現這個地址余額同樣不多,入賬有 21 筆而出賬有?97 筆,其中已轉出共?106.2 枚?ETH。??

查看入賬和出賬信息,可以發現多筆轉到 Tornado.Cash,說明黑客已經通過各種手法將盜來的幣進行來轉移。

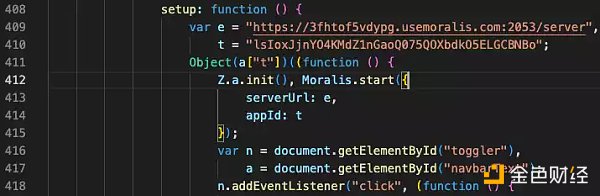

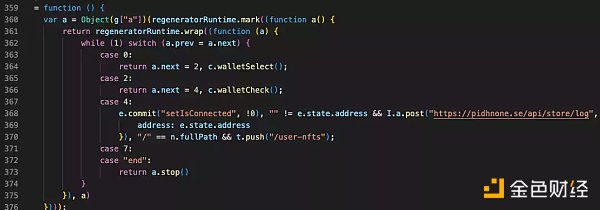

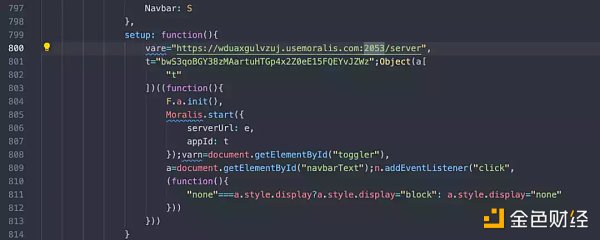

我們在 JS 代碼 409 行發現使用到了域名為 usemoralis.com 的服務接口:

慢霧:2021年上半年共發生78起區塊鏈安全事件,總損失金額超17億美元:據慢霧區塊鏈被黑事件檔案庫統計,2021年上半年,整個區塊鏈生態共發生78起較為著名的安全事件,涉及DeFi安全50起、錢包安全2起,公鏈安全3起,交易所安全6起,其他安全相關17起,其中以太坊上27起,幣安智能鏈(BSC)上22起,Polygon上2起,火幣生態鏈(HECO)、波卡生態、EOS上各1起,總損失金額超17億美元(按事件發生時幣價計算)。

經慢霧AML對涉事資金追蹤分析發現,約60%的資金被攻擊者轉入混幣平臺,約30%的資金被轉入交易所。慢霧安全團隊在此建議,用戶應增強安全意識,提高警惕,選擇經過安全審計的可靠項目參與;項目方應不斷提升自身的安全系數,通過專業安全審計機構的審計后才上線,避免損失;各交易所應加大反洗錢監管力度,進一步打擊利用加密資產交易的洗錢等違規行為。[2021/7/1 0:20:42]

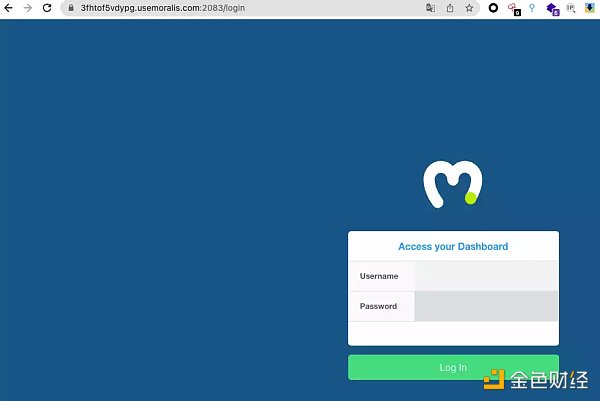

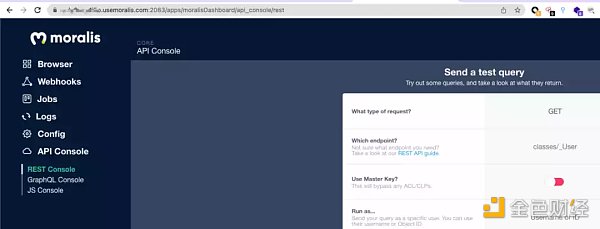

其中 2053 端口是 API 地址,而 2083 端口則是后臺登錄地址。??

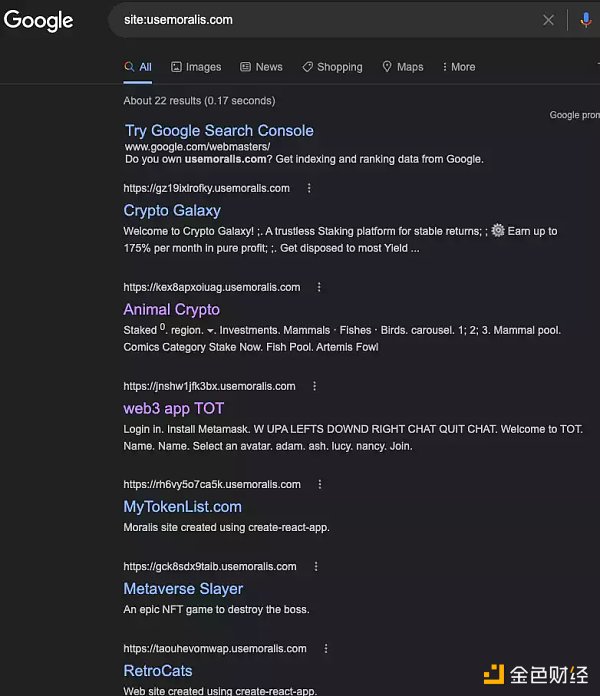

通過查詢發現 usemoralis.com 這個域名上有大量 NFT 相關網站,其中不少是屬于釣魚網站。

通過谷歌搜索發現不少 NFT 的站點,并發現多個子域信息。

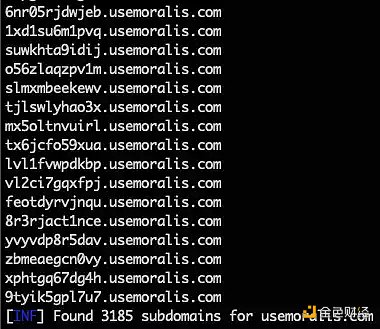

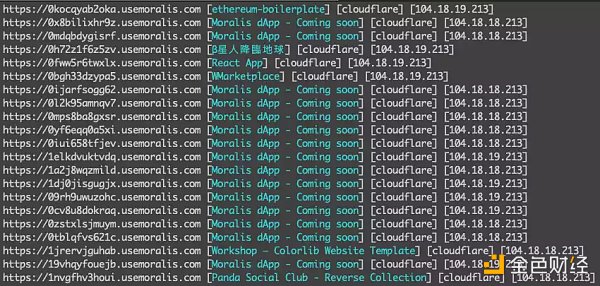

于是我們遍歷和查詢 usemoralis.com 的子域名,發現共存在 3 千多個相關子域站點部署在 cloudflare 上。??

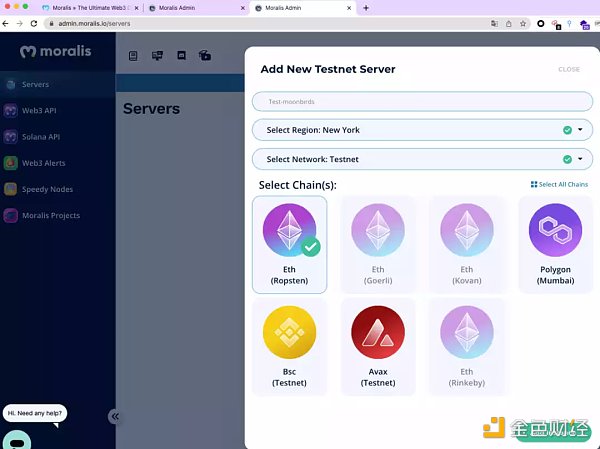

進一步了解我們發現這些站點都是來自 moralis 提供的服務:??

動態 | 慢霧:10 月發生多起針對交易所的提幣地址劫持替換攻擊:據慢霧區塊鏈威脅情報(BTI)系統監測及慢霧 AML 數據顯示,過去的 10 月里發生了多起針對數字貨幣交易所的提幣地址劫持替換攻擊,手法包括但不限于:第三方 JS 惡意代碼植入、第三方 NPM 模塊污染、Docker 容器污染。慢霧安全團隊建議數字貨幣交易所加強風控措施,例如:1. 密切注意第三方 JS 鏈接風險;2. 提幣地址應為白名單地址,添加時設置雙因素校驗,用戶提幣時從白名單地址中選擇,后臺嚴格做好校驗。此外,也要多加注意內部后臺的權限控制,防止內部作案。[2019/11/1]

moralis 是一個專門提供針對 Web3 開發和構建 DApps 的服務。??

我們發現注冊后就可以得到接口地址和一個管理后臺,這使得制作釣魚網站作惡成本變得非常低。

繼續分析 JS 代碼,在 368 行發現有將受害者地址提交到網站域名為 pidhnone.se 的接口。

經過統計,域名為 pidhnone.se 的接口有:

· https://pidhnone.se/api/store/log

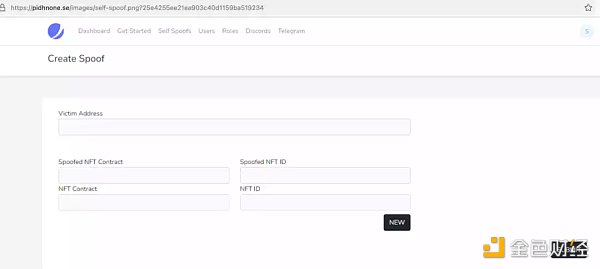

· https://pidhnone.se/api/self-spoof/

· https://pidhnone.se/api/address/

· https://pidhnone.se/api/crypto/

進一步分析發現 https://pidhnone.se/login 其實是黑客操作的詐騙控制后臺,用來管理詐騙資產等信息。

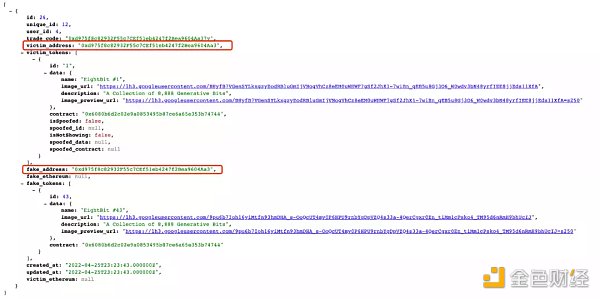

根據后臺地址的接口拼接上地址,可以看到攻擊地址和受害者的地址。??

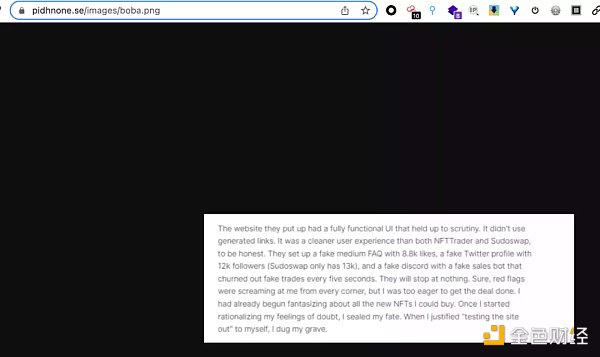

后臺還存留關于圖片信息和相關接口操作說明文字,可以看出來是非常明顯的詐騙網站操作說明。??

我們分析后臺里面涉及的信息,如圖片:

https://pidhnone.se/images/recent.png?f53959585e0db1e6e1e3bc66798bf4f8

https://pidhnone.se/images/2.gif?427f1b04b02f4e7869b1f402fcee11f6

https://pidhnone.se/images/gif.gif?24229b243c99d37cf83c2b4cdb4f6042

https://pidhnone.se/images/landing.png?0732db576131facc35ac81fa15db7a30

https://pidhnone.se/images/ss-create.png?1ad1444586c2c3bb7d233fbe7fc81d7d

https://pidhnone.se/images/self-spoof.png?25e4255ee21ea903c40d1159ba519234

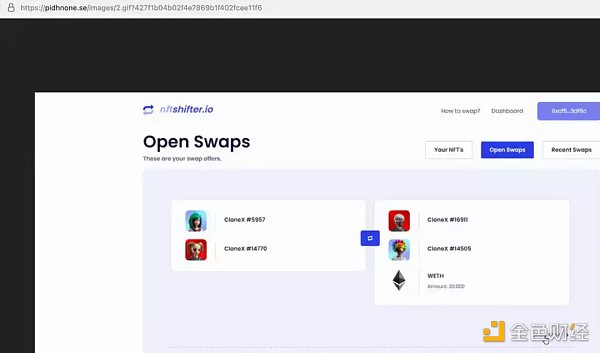

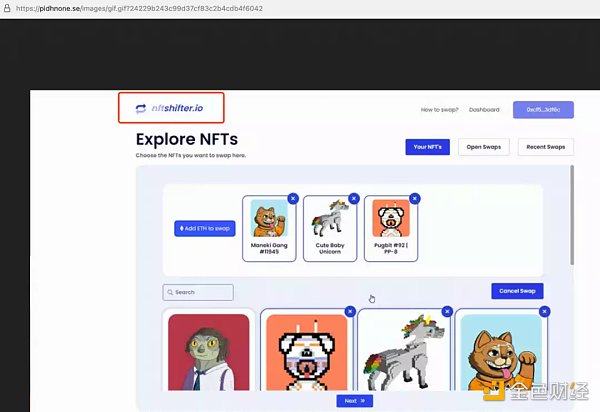

這里面涉及黑客歷史使用過的的釣魚網站信息,如 nftshifter.io:??

以 nftshifter.io 這個釣魚網站為例:??

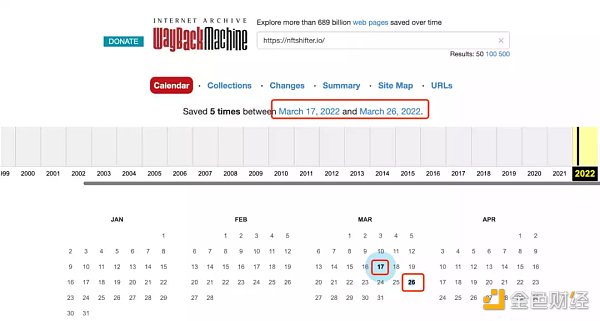

在 Twitter 上查找相關記錄可以看到 2022 年 3 月 25 日有受害者訪問過該釣魚網站并公布出來。??

使用相同的方式分析? nftshifter.io:??

得到?JS?源代碼并進行分析:??

可以發現同樣也是采用 moralis 的服務和 https://pidhnone.se/ 這個詐騙后臺進行控制。

其中相關的惡意地址:

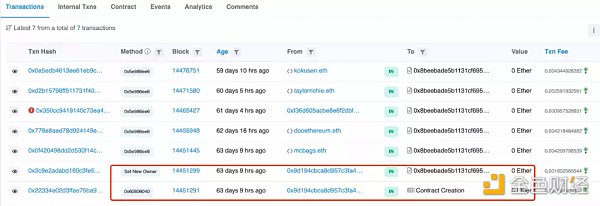

釣魚者合約:

0x8beebade5b1131cf6957f2e8f8294016c276a90f

合約創建者:

0x9d194CBca8d957c3FA4C7bb2B12Ff83Fca6398ee

創建合約時間:

Mar-24-2022 09:05:33 PM +UTC?

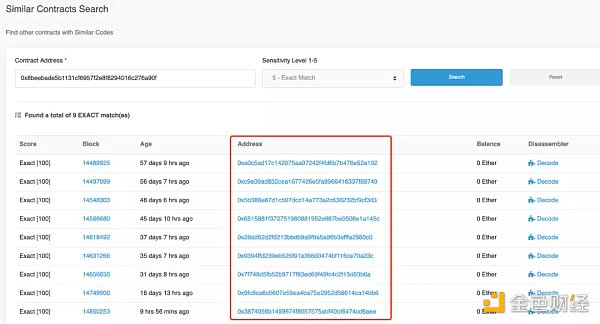

同時我們發現與這個攻擊者相同的惡意合約代碼有 9 個:??

隨機看一個惡意合約 0xc9E...749,創建者地址為

0x6035B92fd5102b6113fE90247763e0ac22bfEF63:

相同的手法,都已經洗幣。每個惡意合約上都已經有受害者的記錄,此處不一一分析。

我們再來看下受害者時間:??

剛好是在攻擊者創建惡意釣魚之后,有用戶上當受騙。

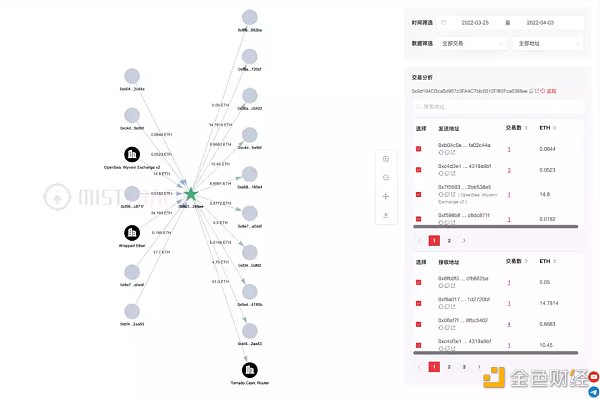

攻擊者已將 NFT 售出,變賣為 ETH,我們使用 MistTrack 分析攻擊者地址

0x9d194cbca8d957c3fa4c7bb2b12ff83fca6398ee:

可以看到 51 ETH 已經轉入 Tornado.Cash 洗幣。同時,目前?Twitter 上攻擊者的賬戶?@nftshifter_io?已經被凍結無法查看。

可以確認的是,攻擊一直在發生,而且有成熟的產業鏈。截止到發文前黑客地址仍有新的 NFT 入賬和交易進行。黑客進行釣魚攻擊往往已成規模化批量化,制作一個釣魚模版就可以批量復制出大量不同 NFT 項目的釣魚網站。當作惡成本變得非常低的時候,更需要普通用戶提高警惕,加強安全意識,時刻保持懷疑,避免成為下一個受害者。

來源:慢霧科技

作者:山哥&耀,慢霧安全團隊

對于全球科技公司而言,2022 年并不好過。相較于年初,納斯達克指數已下跌近 25%,這種下跌幅度幾乎與 2000 年互聯網泡沫破裂時相當.

1900/1/1 0:00:00元宇宙整體技術發展不僅需要底層硬件的支持,同樣也需要上層應用和算法的突破,隨著應用技術的迭代和算法的優化,現階段元宇宙已初步具備游戲、娛樂、教育、生產、社交、創作等現實功能.

1900/1/1 0:00:00對于知名度較高的作品而言,更不可掉以輕心近日,畫壇巨匠徐悲鴻先生的八幅奔馬題材的畫作,被國內某大型NFT平臺制作為NFT數字藏品公開限量發售,可謂“一石激起千層浪”.

1900/1/1 0:00:00這個話題其實有點大,但我確實想聊一下這件事情。很多人詬病 ENS 的問題就是沒有實質性的賦能,只做治理用,之前 ENS 的大幅上漲來自于人們對于協議產品的肯定以及對于 ENS 治理權利的爭奪.

1900/1/1 0:00:00隨著元宇宙的持續發展,下一步就是讓這些虛擬體驗變得超真實,將沉浸式內容體驗擴展到數十億個人,只有通過自動AI工具才能實現.

1900/1/1 0:00:00導語:元宇宙是數字化轉型的新途徑,傳統的數字化發展范式將遇到深刻變革,催生出金融元宇宙的新范式,體現為從智能手機到智能終端的轉變、金融資產到數字資產的轉變、中心化到去中心化的轉變.

1900/1/1 0:00:00