BTC/HKD+0.17%

BTC/HKD+0.17% ETH/HKD+0.51%

ETH/HKD+0.51% LTC/HKD+0.72%

LTC/HKD+0.72% ADA/HKD+1.77%

ADA/HKD+1.77% SOL/HKD+0.77%

SOL/HKD+0.77% XRP/HKD+0.99%

XRP/HKD+0.99%2022 年 6 月 16 日,MetaMask(MM)官方公布白帽子發現的一個被稱為 demonic vulnerability(惡魔漏洞)的安全問題,漏洞影響的版本 < 10.11.3,由于 MM 的用戶體量較大,且基于 MM 進行開發的錢包也比較多,所以這個漏洞的影響面挺大的,因此 MM 也慷慨支付了白帽子 5 萬刀的賞金。當團隊向我同步了這個漏洞后,我開始著手對這個漏洞進行分析和復現。

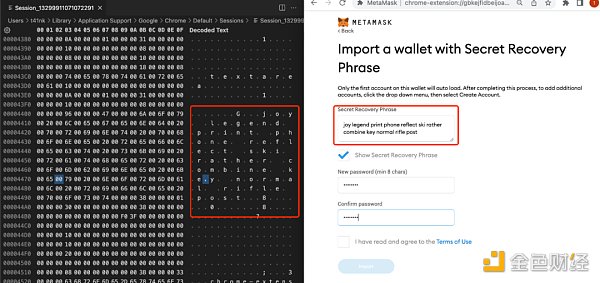

白帽子將這個漏洞命名為 demonic vulnerability,具體的漏洞描述比較復雜,為了讓大家更好的理解這個問題,我盡可能用簡單的表述來說明這個問題。在使用 MM 瀏覽器擴展錢包導入助記詞時,如果點擊 "Show Secret Recovery Phrase" 按鈕,瀏覽器會將輸入的完整助記詞明文緩存在本地磁盤,這是利用了瀏覽器本身的機制,即瀏覽器會將 Tabs 的頁面中的 Text 文本從內存保存到本地,以便在使用瀏覽器的時候可以及時保存頁面的狀態,用于下次打開頁面的時候恢復到之前的頁面狀態。

慢霧:CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus:7月26日消息,慢霧發推稱,CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus Group。慢霧表示,TGGMvM開頭地址收到了與Alphapo事件有關TJF7md開頭地址轉入的近1.2億枚TRX,而TGGMvM開頭地址在7月22日時還收到了通過TNMW5i開頭和TJ6k7a開頭地址轉入的來自Coinspaid熱錢包的資金。而TNMW5i開頭地址則曾收到了來自Atomic攻擊者使用地址的資金。[2023/7/26 16:00:16]

基于對這個漏洞的理解,我開始進行漏洞復現,由于 MM 僅對這個漏洞進行簡要的描述并不公開漏洞細節,所以在復現的時候遇到了如下的問題:

慢霧:Quixotic黑客盜取約22萬枚OP,跨鏈至BNB Chain后轉入Tornado Cash:7月1日消息,據慢霧分析,Quixotic黑客盜取了大約22萬枚OP(約11.9萬美元),然后將其兌換成USDC并跨鏈到BNB Chain,之后將其兌換成BNB并轉入Tornado Cash。[2022/7/1 1:44:55]

緩存被記錄到磁盤中的文件路徑未知

緩存何時被記錄到磁盤未知

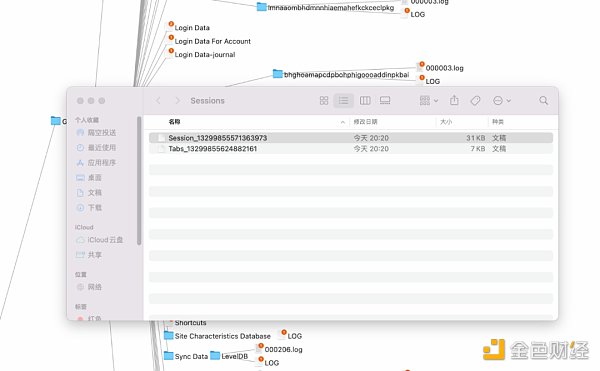

為了解決問題 1,我開始對瀏覽器的緩存目錄結構進行分析和測試,發現在使用瀏覽器 (chrome) 的時候相關的 Tabs 緩存是記錄到了如下的目錄:

慢霧:Harmony Horizon bridge遭攻擊簡析:據慢霧安全團隊消息,Harmony Horizon bridge 遭到黑客攻擊。經慢霧 MistTrack 分析,攻擊者(0x0d0...D00)獲利超 1 億美元,包括 11 種 ERC20 代幣、13,100 ETH、5,000 BNB 以及 640,000 BUSD,在以太坊鏈攻擊者將大部分代幣轉移到兩個新錢包地址,并將代幣兌換為 ETH,接著將 ETH 均轉回初始地址(0x0d0...D00),目前地址(0x0d0...D00)約 85,837 ETH 暫無轉移,同時,攻擊者在 BNB 鏈暫無資金轉移操作。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/6/24 1:28:30]

Tabs 緩存路徑:

動態 | 慢霧:Cryptopia被盜資金發生轉移:據慢霧科技反洗錢(AML)系統監測顯示,Cryptopia攻擊者分兩次轉移共20,843枚ETH,價值超380萬美元。目前資金仍停留在 0x90d78A49 和 0x6D693560 開頭的兩個新地址,未向交易所轉移。據悉,今年早些時候加密貨幣交易所Cryptopia遭受了黑客攻擊,價值超過1600萬美元的以太坊和ERC-20代幣被盜。[2019/11/17]

/Users/$(whoami)/Library/Application Support/Google/Chrome/Default/Sessions/

然后繼續解決問題 2:Sessions 目錄會記錄 Tabs 的緩存,為了找出緩存被記錄的時間節點,我對導入助記詞的整個流程進行了分解,然后在每一步操作之后去觀察 Sessions 的數據變化。發現在如下這個頁面輸入助記詞數據后,需要等待 10 - 20s,然后關閉瀏覽器,明文的助記詞信息就會被記錄到 Sessions 緩存數據中。

用戶正常在使用 MM 的時候是將助記詞相關的數據放入內存中進行存儲,一般認為是相對較為安全的(在早前慢霧的 Hacking Time 中,我發現在用戶正常使用 MM 的時候是可以通過 hook 技術將明文的助記詞提取出來,僅限于用戶電腦被惡意程序控制的情況下可以被利用),但是由于 demonic vulnerability 這個漏洞導致助記詞會被緩存到本地磁盤,因此就會有如下的新的利用場景:

明文的助記詞數據緩存在本地磁盤,可以被其他應用讀取,在 PC 電腦中很難保證其他應用程序不去讀取 Sessions 緩存文件。

明文的助記詞數據緩存在本地磁盤,如果磁盤未被加密,可以通過物理接觸恢復助記詞。比如在類似維修電腦等場景下,當他人對電腦進行物理接觸時可以從硬盤中讀取助記詞數據。

作為普通用戶,如果你使用過 MetaMask Version < 10.11.3,且在導入助記詞的時候點擊了 Show Secret Recovery Phrase,那么你的助記詞有可能泄露了,可以參考 MetaMask 的文章對磁盤進行加密并更換錢包遷移數字資產。

作為擴展錢包項目方,如果采用了在 Tabs 頁面中以 Text 的方式輸入助記詞導入錢包,均受到 demonic vulnerability 漏洞的影響,可以參考 MetaMask Version >=10.11.3 的實現,為每個助記詞定義單獨的輸入框,并且輸入框的類型為 Password。

原文標題:《MetaMask 瀏覽器擴展錢包 demonic 漏洞分析》

撰文:Thinking@慢霧安全團隊

來源:ForesightNews

注:原文作者是 Alex Beckett,目前就職于 Celestia。全節點驗證區塊的方式,是通過下載所有交易并重新執行它們來檢查其有效性,毫不奇怪的是,更大的區塊會給全節點帶來更大的負擔,因.

1900/1/1 0:00:00考慮到目前日益惡化的通脹局面,美聯儲似乎別無選擇,只能進一步提升加息幅度,并通過持續加息推升無風險利率.

1900/1/1 0:00:00上周,紐約最高法院空投了NFT作為“服務通證”,開創了NFT領域的新里程碑事件,可能會在幾十年內對NFT領域產生重大影響.

1900/1/1 0:00:00區塊鏈網絡上生長出DeFi、NFT之后,Web3.0開始變得具象,加密錢包成為區別于Web2.0,的重要基建,它是通往基于區塊鏈搭建的Web3.0世界的主要入口.

1900/1/1 0:00:002021年,NFT呈爆炸式增長,創紀錄的NFT作品占據了各種報道,各種名人和巨人也加入進來。從世界上最古老的拍賣行蘇富比拍賣行,到路易威登、古馳、維薩、騰訊和螞蟻的入駐,NFT都被直接推到了頂峰.

1900/1/1 0:00:00金色晨訊 | 美聯儲:穩定幣危機或破壞全球金融;Libra測試網已有7個部署節點:1.美聯儲:穩定幣危機或破壞全球金融; 2.阿里巴巴發言人:承包商雇傭的分包商與Lolli促成營銷項目.

1900/1/1 0:00:00