BTC/HKD+0.87%

BTC/HKD+0.87% ETH/HKD+1.54%

ETH/HKD+1.54% LTC/HKD+2.51%

LTC/HKD+2.51% ADA/HKD+0.83%

ADA/HKD+0.83% SOL/HKD+1.47%

SOL/HKD+1.47% XRP/HKD+0.24%

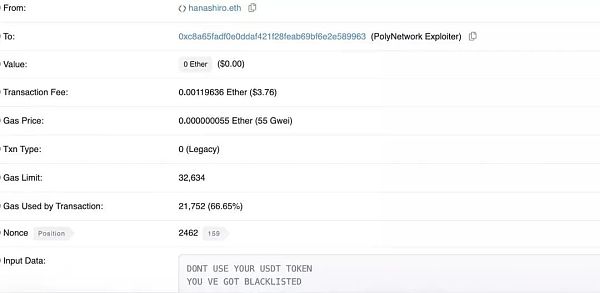

XRP/HKD+0.24%前段時間,Poly Network 被盜事件的一個小插曲,一地址向黑客地址轉賬在 input data 中告知其 USDT 已被凍結,不要使用 USDT,黑客知曉后向該地址轉賬 13.37 ETH。

事后很多人便通過 input Data 在區塊鏈上“聊天”向黑客“索要”虛擬貨幣,那么我們經常在區塊鏈瀏覽器中看到的 input Data 到底是什么?知道創宇區塊鏈安全實驗室 為您解答。

在以太坊協議中,當交易(transaction)為合約創建時,input data 是賬戶初始化程序的 EVM 代碼;

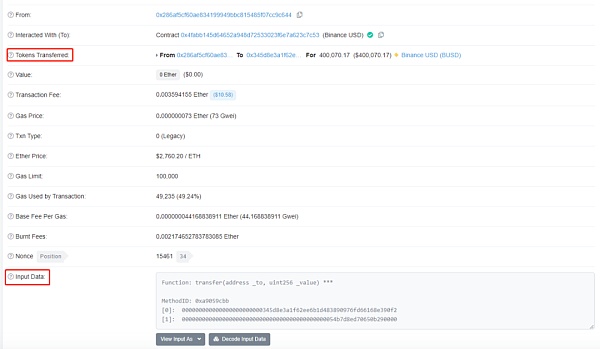

而當交易(transaction)為消息調用時,input data 是合約函數調用數據。正常情況下簡單的消息調用如調用轉賬函數時需要填寫你要轉賬的地址 _to 和你要轉賬的數量 _amount,這些基本信息都包含在 input data 里面。我們通過一個調用合約的轉賬交易具體分析,來理解消息調用時 input data 的結構。

解析形式:

以太坊L2網絡總鎖倉量跌至46.3億美元:金色財經報道,L2BEAT數據顯示,以太坊Layer2上總鎖倉量為46.3億美元。近7日跌1.68%,其中鎖倉量最高的為擴容方案Arbitrum,約23.8億美元,占比51.36%。其次是Optimism,鎖倉量14.1億美元,占比30.43%。dYdX占據第三,鎖倉量3.58億美元,占比7.74%。[2022/10/16 14:29:20]

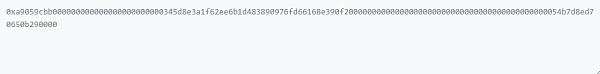

原始形式:

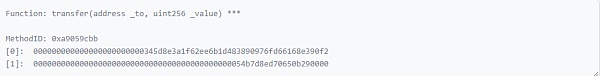

我們將原始的 input data 分為三個部分進行分析:

0xa9059cbb:函數標識符

000000000000000000000000345d8e3a1f62ee6b1d483890976fd66168e390f2: 第一個參數為 address 即你要轉賬的地址,并補位到 32 字節即 64 個 16 進制字符

0000000000000000000000000000000000000000000054b7d8ed70650b290000: 第二個參數為 value 即你要轉賬的數量,并補位到 32 字節即 64 個 16 進制字符

?通過對比分析我們可以發現 input data 的基本結構為函數標識符+參數

函數標識符

這里的函數標識符即為函數選擇器,根據官方文檔可知函數選擇器是某個函數簽名的 Keccak(SHA-3)哈希的前 4 字節(高位在左的大端序)。

以太坊L2網絡總鎖倉量達到56.68億美元:金色財經報道,L2BEAT數據顯示,截至1月3日,以太坊Layer2上總鎖倉量已達到56.68億美元。其中鎖倉量最高的為擴容方案Arbitrum,約25.3億美元,占比44.54%。其次是dYdX,鎖倉量為9.79億美元,占比17.22%。[2022/1/3 8:20:44]

我們可以通過代碼

bytess4(keccake256("transfer(adddress,uint256)"))或者在線工具獲取這種函數簽名。下圖可以看出加密結果的前四個字節 (a9059cbb) 跟 input data 中函數標識符一致。

這里之所以要將函數簽名截斷到四個字節是考慮到 Gas 成本問題。

在一筆交易中0字節需要支付 4 gas,而非0字節需要 68 gas 也就是 0 字節的 17 倍。在 SHA-3 加密中生成的 32 字節隨機字符串更傾向于多的非 0 字節,所以大概成本是32x68=2176 gas,而截斷成本大概為 4x68=272 gas,可見截斷到四個字節能夠節省約 8 倍的 gas 費。

而函數標識符的作用是指定調用哪一個函數,在同一個合約中兩個不同函數的 SHA-3 簽名的前 4 字節相同的概率是十分小的,所以截斷到四個字節實際不會影響函數調用。

以太坊L2網絡總鎖倉量為55.8億美元:金色財經報道,L2BEAT數據顯示,截至1月2日,以太坊Layer2上總鎖倉量為55.8億美元。其中鎖倉量最高的為擴容方案Arbitrum,約24.1億美元,占比43.43%;其次是dYdX,鎖倉量為9.74億美元,占比17.56%;第三為BobaNetwork,鎖倉量為5.52億美元,占比9.95%。[2022/1/2 8:19:21]

參 數

在 evm 執行字節碼的約定中,靜態類型左補齊零至 64 長度,而動態類型則是右補齊零至 64 長度。歸納下常見的靜態類型:uint,bool,Address,bytes, 動態數組類型:bytes,string,address[],bytes32[].....我們通過 pyethereum的ABI編碼函數 來研究不同數據類型的編碼方式。靜態類型先導入 encode_abi 函數

import rlp ?from ethereum.abi import encode_abi

我們以函數 transfer(address,uint 256) 為例

> encode_abi(["address", "uint256"],[345d8e3a1f62ee6b1d483890976fd66168e390f2,1]).hex()000000000000000000000000345d8e3a1f62ee6b1d483890976fd66168e390f20000000000000000000000000000000000000000000000000000000000000001

英偉達推出以太坊挖礦產品NVIDIA CMP:2月18日消息,圖形芯片制造商英偉達(Nvidia)在2月18日的博客中宣布推出NVIDIA CMP,這是一款專門為以太坊設計的加密貨幣挖礦處理器。該產品不支持處理圖形,這使得礦工可以獲得更好的性能。(U.Today)[2021/2/19 17:28:09]

對于小于 32 字節的定長數組會被自動填充到 32 字節:

> encode_abi(["int8"],[[1, 2, 3]).hex()// 自動填充 0000000000000000000000000000000000000000000000000000000000000000100000000000000000000000000000000000000000000000000000000000000020000000000000000000000000000000000000000000000000000000000000003

動態類型動態類型編碼要稍微復雜一些,需要先計算偏移量進行占位處理,我們通過一個簡單的例子來具體說明。

> encode_abi( ?["uint256[]", "uint256[]", "uint256[]"], ?[[0xa1, 0xa2, 0xa3], [0xb1, 0xb2, 0xb3], [0xc1, 0xc2, 0xc3]]).hex()// 參數 1 的偏移量:32*3=96 十六進制 0x600000000000000000000000000000000000000000000000000000000000000060// 參數2的偏移量=參數 1 偏移量+參數 1 數據部分長度=96+32*4=224 十六進制0xE000000000000000000000000000000000000000000000000000000000000000e0// 參數3的偏移量=參數 2 偏移量+參數 2 數據部分長度=224+32*4=352 十六進制0x1600000000000000000000000000000000000000000000000000000000000000160// 偏移量 0x60 位置開始傳入參數 1 的數據0000000000000000000000000000000000000000000000000000000000000003//元素個數00000000000000000000000000000000000000000000000000000000000000a1//第一個數組元素00000000000000000000000000000000000000000000000000000000000000a2//第二個數組元素00000000000000000000000000000000000000000000000000000000000000a3//第三個數組元素// 0xe0位置。參數 2 的數據000000000000000000000000000000000000000000000000000000000000000300000000000000000000000000000000000000000000000000000000000000b100000000000000000000000000000000000000000000000000000000000000b200000000000000000000000000000000000000000000000000000000000000b3//0x160 位置。參數 3 的數據000000000000000000000000000000000000000000000000000000000000000300000000000000000000000000000000000000000000000000000000000000c100000000000000000000000000000000000000000000000000000000000000c200000000000000000000000000000000000000000000000000000000000000c3

動態 | 2019年基于以太坊的DEX交易總額超過23億美元:金色財經報道,以太坊分析網站Dune Analytics的數據顯示,2019年基于以太坊的去中心化交易所(DEX)的交易總額超過23億美元,其中IDEX、Oasis和Kyber的交易量排名前三,分別是8.45億美元、4.91億美元、3.75億美元。[2019/12/20]

短地址攻擊經過前面的分析當靜態類型如 address 長度不足 32 字節時 EVM 會根據規則將長度補齊到 32 字節,如果當轉賬的地址以00結尾,如0x641988625108585185752230bde001b3ebd0fc00,轉賬時將地址后面的兩個零去掉,EVM 依然會認為 address_to是 32 位的,所以它會從_value的高位取 0 來補充,amount的位數會多兩位也就是會乘以256。攻擊過程如下:

將惡意轉賬地址最后一個字節的 0 去掉函數標識符:a9059cbb轉賬地址:000000000000000000000000641988625108585185752230bde001b3ebd0fc轉賬金額:00000000000000000000000000000000000000000000000000000000000000001由于 EVM 的補位規則,解析結果為:0xa9059cbb000000000000000000000000641988625108585185752230bde001b3ebd0fc0000000000000000000000000000000000000000000000000000000000000000100我們分解后發現,轉賬金額已經多了兩位也就是多了一個字節,即為原來轉賬的 256倍函數標識符:a9059cbb轉賬地址:000000000000000000000000641988625108585185752230bde001b3ebd0fc00轉賬金額:00000000000000000000000000000000000000000000000000000000000000100

如何在 input data 附著信息

在以太坊中直接進行轉賬交易的 input data 字段默認是沒有內容的,但是我們可以通過設置錢包實現文章開頭的“聊天功能”。我們以 MetaMask 錢包為例展示如何通過轉賬在 input data 字段附著一些額外的信息。

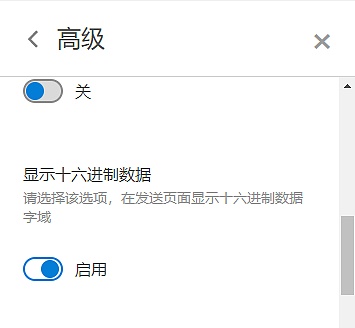

1、首先我們需要打開錢包高級選項的顯示十六進制數據開關

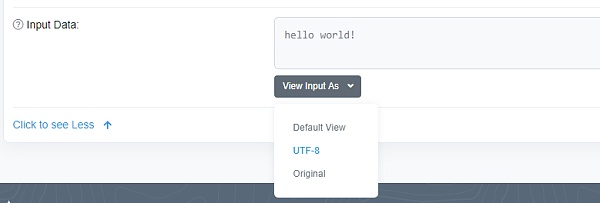

2、在轉賬時將你要附著的信息通過十六進制編碼后填入下方十六進制數據中,記得在開頭加上 0x 然后進行轉賬

3、轉賬成功后在 etherscan 中就能夠看到附著信息

總結

我們能夠通過交易中的 input data 將一些信息永久存儲在區塊鏈中,可以通過此項技術在食品藥品監管部門的產品防偽溯源、財稅部門的電子票據打假驗真、學術成果存證等方面實現應用落地。

Tags:DATDATAPUTATAData Transaction TokenPDATA TokenPUT價格Bata

觀點:沒有人真正關心加密貨幣隱私的問題:金色財經報道,事實上,沒有人真正關心加密貨幣并不那么隱私的問題,這種對隱私的偏執,其實主要存在于一小撮思想家的頭腦中.

1900/1/1 0:00:00▌瑞士信貸集體:美國經濟可能經歷更嚴重、更長時間的衰退金色財經消息,瑞士信貸集體(Credit Suisse)的Zoltan Pozsar表示.

1900/1/1 0:00:00在交易平臺買入你要的數字貨幣后,如果較長時間不賣的話,為了資產安全或轉帳操作便捷,建議把幣放在自己保管的錢包會更加穩妥.

1900/1/1 0:00:00本篇主要聚焦區塊鏈生態安全概覽及攻擊手法。 區塊鏈安全態勢 近兩年來,在疫情持續肆虐、經濟衰退、能源短缺、地緣沖突升級、國際間競爭加劇等種種因素的影響之下,全球社會與經濟發展遭遇了前所未有的挑戰.

1900/1/1 0:00:00代幣化是網絡和社區激勵集體價值創造的一種機制,使貢獻者能夠參與和分享價值。這就是為什么我仍然相信社區是Web3技術和工具最引人注目的殺手級應用.

1900/1/1 0:00:00文/BitMEX Research本文我們討論以太坊合并時鏈分叉的可能性,相應將產生ETH2幣和新的ETHPoW幣.

1900/1/1 0:00:00