BTC/HKD+0.9%

BTC/HKD+0.9% ETH/HKD+1.45%

ETH/HKD+1.45% LTC/HKD+1.56%

LTC/HKD+1.56% ADA/HKD+3.28%

ADA/HKD+3.28% SOL/HKD+2.12%

SOL/HKD+2.12% XRP/HKD+2.5%

XRP/HKD+2.5%加密做市商 Wintermute遭到黑客攻擊,造成了1.625億美元的天價資產損失。CertiK安全專家經過初步調查分析,認為此次攻擊是由于私鑰泄漏所導致,而非智能合約漏洞。

具體原因概述為:Profanity生成以太坊地址的方式造成了私鑰的泄露,而這次泄漏可能是由于9月15日1 inch披露的一個漏洞所導致的。通過利用被盜的私鑰,黑客能夠重新定向資金。不過Wintermute已經宣布,CeFi和OTC業務均沒有受到影響。

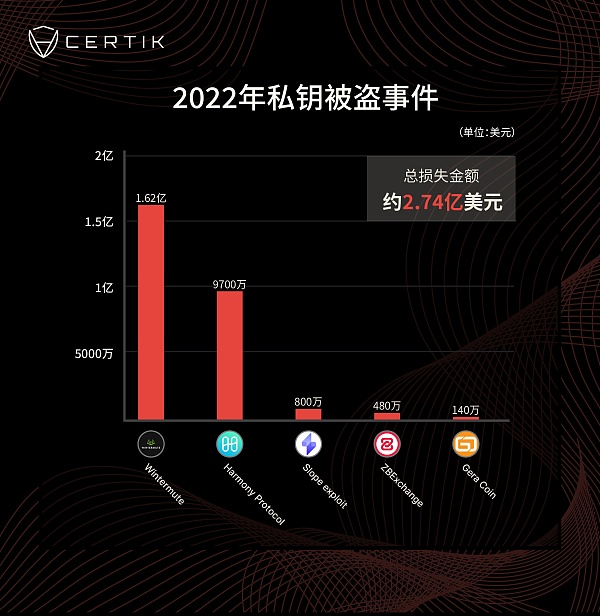

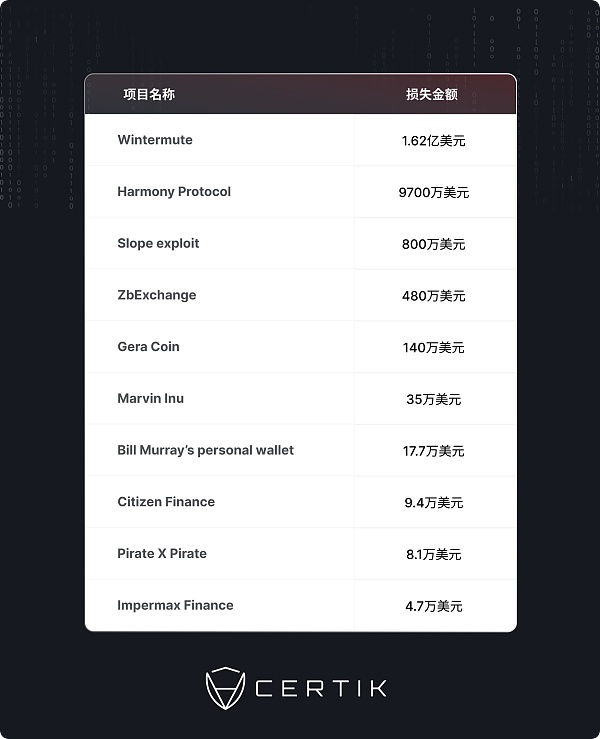

私鑰被盜或成損失之“最”

黑客攻擊私鑰會給協議帶來毀滅性損失。

據CertiK統計,2022年至今至少已有2.74億美元因私鑰泄露而損失,因此私鑰被盜也成為了今年被攻擊的損失原因之“最”。2022年剛剛入秋,就已有眾多如下私鑰被盜的“受害者”:

除了圖中顯示的項目之外,我們還可以計算上9月15日Profanity錢包漏洞導致的330萬美元的損失。這相當于今年至少有2.74億美元的損失是因為私鑰漏洞。

WeStarter將于5月25日上線CoinWind白名單兌換:據官方消息,WeStarter將于新加坡時間5月27日19:00上線CoinWind(代幣COW),白名單池總兌換額度共140,000枚COW等值7萬USDT,本次兌換采用HT進行,用戶可通過WeStarter兌換COW。

CoinWind是一個DeFi生態智能挖礦金融平臺,通過合約自動將質押的幣種進行撮合配對,配合對沖無常損失策略,將用戶收益最大化,有效解決用戶單幣種挖礦收益低、LP挖礦無常損失大等風險問題。[2021/5/20 22:25:48]

暴力破解私鑰

“暴力破解”是一種破解密碼或編碼字符串的方法。顧名思義,該方法通過“暴力手段”,即通過嘗試每一個組合,直到找到匹配的一個,進行密碼破解。如果你有一千把鑰匙和一把鎖,你只需嘗試每一把鑰匙,直到找到合適的那把,這就是暴力破解。

Profanity是一個用于以太坊的vanity生成器,每秒可生成數百萬個以太坊錢包地址。vanity是通過給程序分配一個特定的前綴或后綴來加密生成的,隨后生成潛在的數百萬個地址,直到它找到一個符合指定條件的地址。

然而,在2022年1月,有人在GitHub上提出了一個關于私鑰生成方式的問題:Profanity使用一個隨機的32位種子數來生成256位私鑰。此后,它被證明了通過使用1000個強大的圖形處理單元(GPU),所有7位字符的vanity可以在50天內被暴力破解。

Wing Finance已于SushiSwap開啟pWING-pONT流動性挖礦:3月9日消息,基于本體的跨鏈信用DeFi平臺Wing Finance官方發推宣布,已正式開啟SushiSwap上的pWING-pONT流動性挖礦。官方表示,用戶一旦獲得流動性代幣,可以用以交換WING代幣獎勵,同時也可以參與pWING/ETH質押。此前3月4日消息,Wing Finance宣布,WIP-29提案已通過,將對SushiSwap上的pWING-pONT流動性池分配5000枚WING。[2021/3/9 18:27:40]

2022年9月15日,1 inch在Medium上發表了一篇關于Profanity漏洞的文章,并詳細介紹了他們是如何用vanity為用戶生成私鑰的。

復制鏈接到瀏覽器查看原文:https://blog.1inch.io/a-vulnerability-disclosed-in-profanity-an-ethereum-vanity-address-tool-68ed7455fc8c

在Medium文章發表兩天后,Twitter用戶@ZachXBT發布分析報告,顯示以太坊錢包0x6AE通過利用該漏洞成功獲得了價值330萬美元的加密貨幣。

波卡生態項目Darwinia Network宣布主網上線:波卡生態項目Darwinia Network宣布主網上線,Darwinia Network的初始版本已經發布。作為驗證者或提名人參與質押的用戶在本階段可獲得獎勵。

此前消息,Darwinia Network表示,主網上線將會以漸進的方式分為幾個階段來逐漸解鎖主要的功能模塊來完成。可以將以太坊和波場上的RING和KTON跨鏈轉移至主網的“創世跨鏈”截止時間為,北京時間2020年9月24日16點。在上線第二階段(“創世跨鏈”截止后大約1個月),會先開啟以太坊-達爾文主網單向橋,可以通過此橋,將以太坊上的RING和KTON轉移至達爾文主網。在上線第三階段(第二階段開啟后大約半個月到1個月),會開啟以太坊-達爾文主網雙向橋, RING/KTON可以在這兩個網絡中自由轉移。在主網上線第三階段開啟后,用戶可以在主網進行RING和KTON的轉賬。[2020/9/27]

目前來看,Wintermute如果使用了Profanity或類似的方式來生成錢包地址0x0000000fE6A514a32aBDCDfcc076C85243De899b,那么遭到暴力破解的攻擊將是極有可能的。

供應鏈問題

在Web3領域,供應鏈攻擊數量在不斷上升。正如我們今年看到的,影響Web3領域的Web2安全問題越來越多,但Web3原生的供應鏈攻擊也存在,而Wintermute黑客事件就是證明。

聲音 | 比特幣投資人:2017年Winklevoss的比特幣ETF申請改變了比特幣波動性:比特幣著名投資人Willy Woo近日在推特上傳了比特幣波動性圖表。圖表顯示,從2017年3月左右開始,比特幣的波動性進入了一個新階段。Willy堅持認為,2017年Winklevoss提出的基于比特幣的ETF提案,是比特幣歷史上第一次被描述為一種金融工具,而不是貨幣,盡管美國監管機構拒絕了Winklevoss的ETF申請,但此事件對比特幣來說還是一個分水嶺,《華爾街日報》對此進行了報道,加密量化基金也開始興起。自2012年以來,比特幣一直呈現波動性減少的特征,此次事件后波動性出現了明顯增加。[2019/11/1]

供應鏈攻擊是Web2世界的一個常見問題(例如SolarWinds攻擊),以至于它們被一些安全公司稱為“未來幾年的最大威脅”。一周前白宮發表的《加強軟件供應鏈安全,提供安全政府體驗》指南中,就有針對該問題展開討論。

復制鏈接到瀏覽器查看原文:https://www.whitehouse.gov/omb/briefing-room/2022/09/14/enhancing-the-security-of-the-software-supply-chain-to-deliver-a-secure-government-experience/

聲音 | 騰訊御見:WinRAR漏洞對礦工及加密貨幣交易人群危害極大:據騰訊御見威脅情報中心消息,近日,騰訊御見威脅情報中心監控到攻擊者正在利用WinRAR漏洞(CVE-2018-20250,系unacev2.dll代碼庫高危漏洞)惡意傳播Lime-RAT遠控木馬,該遠控木馬功能非常強大,通過修改配置信息或者接收遠程指令,對中電腦實行遠程控制。 該木馬接受C2服務器(C&C的縮寫,遠程命令和控制服務器)指令,可以實現文件加密勒索、挖礦和下載其他惡意組件等功能。木馬還會監視剪切板,當檢測到受害者主機進行數字貨幣交易時,直接替換錢包地址達到搶錢目的,對比特幣礦工及數字加密幣交易的人群危害極大。[2019/3/7]

隨著更多的獨立和開源工具為Web3領域所構建,更多的公司將成為供應鏈攻擊的受害者。而具備資格的第三方供應鏈安全測試成為規范,或將令更多潛在受害者避免遭受攻擊。

如果Web2和傳統的網絡安全供應商繼續在安全方面做出努力,我們可以預期在Web3的世界里也會有同樣類似的模式。早期采取積極主動措施并將測試和檢查納入項目和SDLC是有必要的。

像OpenSSF這樣有大規模項目的組織,已表明希望“通過軟件安全專家的直接參與和自動安全測試”來改善開源軟件(OSS)的安全狀況。

復制鏈接到瀏覽器查看原文:https://openssf.org/press-release/2022/02/01/openssf-announces-the-alpha-omega-project-to-improve-software-supply-chain-security-for-10000-oss-projects/

目前,OpenSSF成立了Alpha-Omega項目,用以改善一萬個OSS項目的軟件供應鏈安全。同時,這個開源的安全基金會也得到了當前美國政府的支持。

今年轟動整個Web3領域的Solana錢包攻擊事件,就針對了第三方軟件沒有對Web3安全參數進行適當調整而進行了攻擊。而剛剛發生的Wintermute事件可以說明在設置項目時使用開源的第三方工具(Profanity生成vanity以及創建私鑰)會產生重大的后續影響。

Web3世界要么與像OpenSSF這樣的聯盟聯合起來,要么創建自己的聯盟。對于分散的應用程序,制作一個用戶可以隨時訪問和評估的軟件材料清單,或在審計中包括一個軟件材料清單,將大大有助于提高透明度,并讓用戶及安全專家更準確地評估風險。

攻擊流程

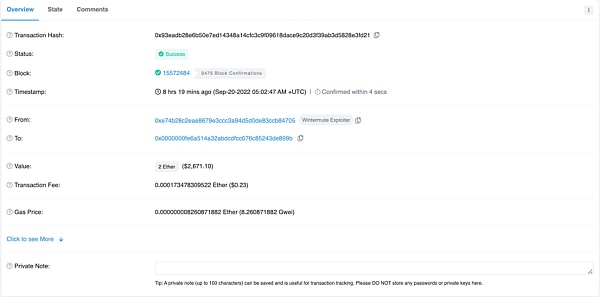

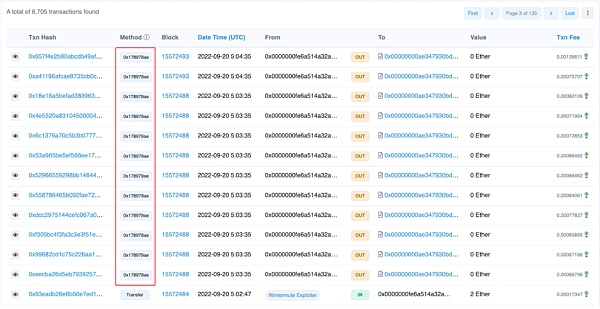

讓我們回到這次事件當中來。首先,一個外部賬戶EOA 0x6AE09在9月20日創建了一個惡意合約,并在下面的交易中向0x0000000fE6A514a32aBDCDfcc076C85243De899b轉移2個ETH。

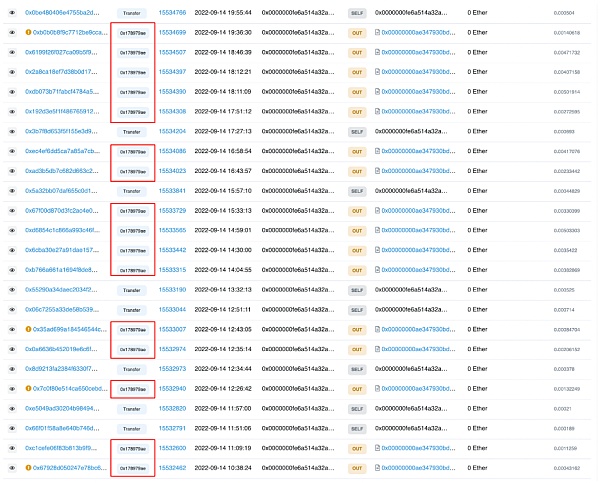

該EOA擁有被破壞的密鑰的地址,并且有與0x00000000AE347930bD1E7B0F35588b92280f9e75互動的歷史,這就是Wintermute被利用的合約。我們可以看到,以前所有被攻擊的EOA和Wintermute合約之間的互動都調用了函數“0x178979ae”。下面是幾個例子。

因此,我們可以確定這是一個正常的功能,而且極有可能是一個特權的功能。然而,在EOA 0x6AE09將2個ETH轉移到0x0000000fe6后,我們看到了0x178979ae函數的進一步交易。

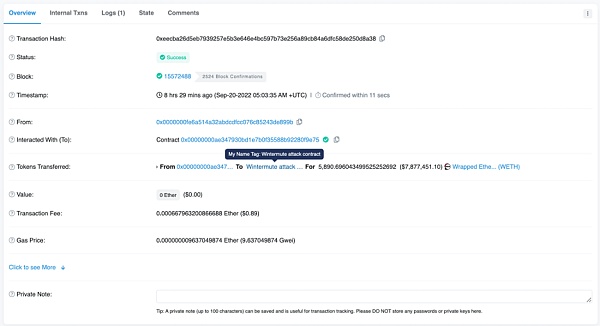

然而,如果我們看一下每筆交易,就會發現資金被重新定向到0x6AE09創建的惡意合約。

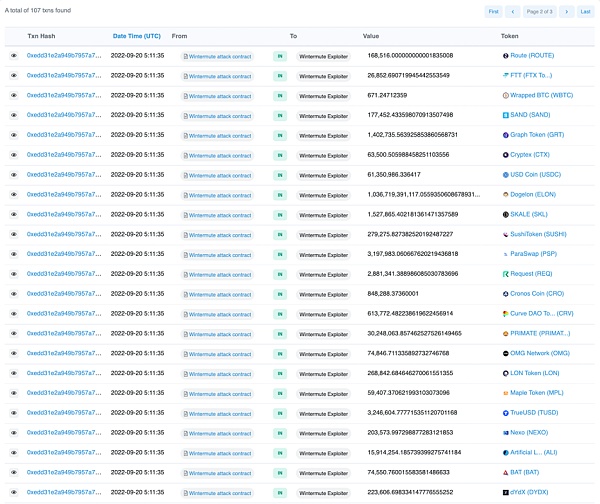

這個功能完成了109次。一旦攻擊完成,0x6AE09就會在一系列的交易中收到來自惡意合約的資金。下面是幾個例子。

在撰寫本報告時,被盜資產位于EOA 0x6AE09。

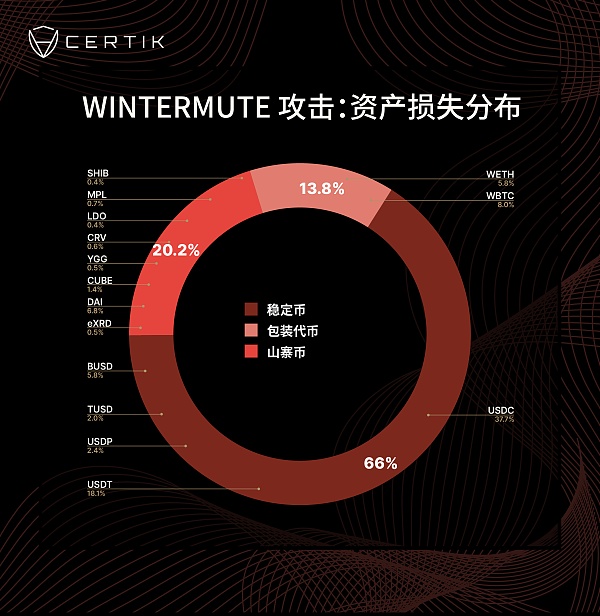

資產分類

寫在最后

我們已經看到了在9月15日一個由Profanity產生的錢包被利用,導致了330萬美元受到損失。這種規模的攻擊表明,Web3的大型組織迫切需要采取措施來保護他們的資產安全。由于Profanity漏洞現在已經眾所周知,任何使用Profanity vanity EOA的人都應該采取措施,立即將資產轉移到安全的錢包,以防類似事件再次發生。

CertiK安全團隊在此建議,以下三種方法可以防止對私鑰的攻擊:

永遠不要將鑰匙從一個錢包導入另一個錢包

使用硬件錢包

使用提供高級安全功能的軟件錢包

通過采取這些步驟,個人和機構都可以減輕惡意者對私鑰的破壞企圖。而這也警醒著我們,Web3項目需要對其項目的供應鏈、開發和設置環境等所有方面提高警惕。

攻擊發生后,CertiK的推特預警賬號以及官方預警系統已于第一時間發布了消息。同時,CertiK也會在未來持續于官方公眾號發布與項目預警(攻擊、欺詐、跑路等)相關的信息。

作為區塊鏈安全領域的領軍者,CertiK致力于提高加密貨幣及Web3.0的安全和透明等級。迄今為止,CertiK已獲得了3600家企業客戶的認可,保護了超過3600億美元的數字資產免受損失。

CertiK中文社區

企業專欄

閱讀更多

財經法學

成都鏈安

金色早8點

Bress

鏈捕手

PANews

Odaily星球日報

Tags:WINANIINGPROWINDY價格ANIMEDOGEEagle Mining NetworkStream Protocol

MEV機器人(0xBAD…)被(0xB9F78...)攻擊,導致146萬美元的資產受到損失。雖然合約無法被看到并被證實,但交易流程顯示,漏洞合約被(0xBAD…)批準轉移了1101枚ETH.

1900/1/1 0:00:00這篇文章,我將會解釋客觀上為什么 Ve 治理是一個不好的機制,不適合在協議中實施。它并沒有解決任何問題,而且還制造了大量的問題.

1900/1/1 0:00:00頭條 ▌Vitalik:新書《Proof of Stake》已經出版9月28日消息,Vitalik發推表示,其新書《ProofofStake》已經出版.

1900/1/1 0:00:00文/ Yong Kang Chia和Jun Hao Yap,Spartan Labs.

1900/1/1 0:00:00比特幣前傳(一):70 年代公鑰傳奇比特幣前傳(二):去中心化的起源撰文:Peter‘pet3rpan’編譯:aididiaojp.eth.

1900/1/1 0:00:00當前的世界正處于動蕩期,不確定性充斥著整個市場,因此宏觀環境的快速變化更凸顯了此時進行宏觀分析的必要性。掌握趨勢才能更好地規避風險,尋找未來的機會.

1900/1/1 0:00:00