BTC/HKD-0.77%

BTC/HKD-0.77% ETH/HKD-0.2%

ETH/HKD-0.2% LTC/HKD-0.39%

LTC/HKD-0.39% ADA/HKD-0.25%

ADA/HKD-0.25% SOL/HKD-1.25%

SOL/HKD-1.25% XRP/HKD-0.43%

XRP/HKD-0.43%1.前言

相對于ethereum的soldity語言,move語言最近越來越火,而且由于其自身相對于soldity的強大優勢,越來越受到重視。其中move語言被用于很多明星項目,比如Aptos,sui。近期我們的Web3 安全漏洞檢測產品發現了一個整數溢出的漏洞。可以導致Aptos節點崩潰,造成拒絕服務。本文通過對該漏洞的介紹,希望大家對move語言以及其安全性有更多的認識和理解。作為move語言安全性研究的領導者,我們會持續關注move語言的安全性,為move的生態安全做出我們的貢獻。

2.Move語言的重要概念

模塊和腳本

Move 有兩種不同類型的程序:模塊(Modules)和腳本(Script)。模塊是定義結構類型以及對這些類型進行操作的函數的庫。結構類型定義了 Move 的全局存儲的模式,模塊函數定義了更新存儲的規則。模塊本身也存儲在全局存儲中。腳本是可執行文件的入口點,類似于傳統語言中的主函數 main。腳本通常調用已發布模塊的函數來更新全局存儲。腳本是臨時代碼片段,不會發布在全局存儲中。一個 Move 源文件(或編譯單元)可能包含多個模塊和腳本。然而,發布模塊或執行腳本都是獨立的虛擬機(VM)操作。

對于熟悉操作系統的人來說,move的module就類似系統的可執行文件運行的時候加載的動態庫模塊,而script類似主程序。用戶可以通過自己編寫script,來訪問全局存儲,包括調用module模塊的代碼。

全局存儲

Move 程序的目的是讀取和寫入樹形的持久全局存儲。程序不能訪問文件系統、網絡或任何此樹以外的數據。

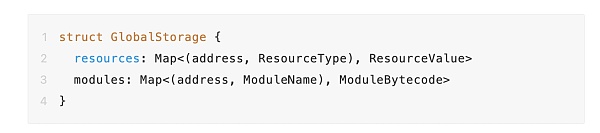

在偽代碼中,全局存儲看起來像:

新加坡金管局:阿里、谷歌等逾300家公司申請支付或加密交易所執照:6月4日消息,新加坡金管局(MAS)首席金融科技官Sopnendu Mohanty在采訪中談到了該國的金融科技發展,也談到了加密貨幣和CBDC問題。目前有逾300家公司向MAS申請在新加坡經營支付或加密貨幣交易所業務的執照,包括阿里巴巴、幣安、谷歌等知名企業。

Mohanty表示這些申請仍在處理中,目前暫無時間表,頒發此類執照會為公司賦予巨大優勢,不能輕易做決定。我們會確保獲得MAS執照的公司是值得信賴的。(彭博社)[2021/6/4 23:12:19]

從結構上講,全局存儲是一個森林(forest),這個森林由以賬戶地址(address)為根的樹組成。每個地址可以存儲資源(resource)數據和模塊(module)代碼。如上面的偽代碼所示,每個地址(address)最多可以存儲一個給定類型的資源值,最多可以存儲一個給定名稱的模塊。

MOVE虛擬機原理

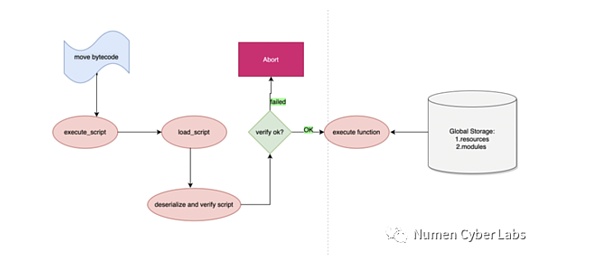

movevm 與evm虛擬機都一樣,需要將源碼編譯成字節碼,然后在虛擬機中執行,下圖是整體的流程:

1.將字節碼通過函數execute_script被加載進來

2.執行load_script函數,這個函數主要用來反序列化字節碼,并校驗字節碼是否合法,如果校驗失敗,就會返回失敗

3.校驗成功之后就會開始執行真正的字節碼代碼

新加坡WBF交易所將于11月2日正式上線LOV:據官方消息顯示,新加坡時間2020年11月2日,WBF交易所將正式上線LOV,并于當日14時在開放區上線LOV/USDT交易對,充值當日11時開放,提現將于當日18時開放。

據悉,LoveChain是一個基于區塊鏈技術的社交媒體平臺。LoveChain為用戶提供了一個線上永恒“愛情橋”,在這里,用戶可以記錄,慶祝和分享他們的愛情。LoveChain具有以下獨特功能:新的社交媒體平臺,自己的電子商務市場,內部加密貨幣支付系統,由用戶控制的安全功能。

在LoveChain上,用戶可以使用該獎勵在LoveChain電子商務市場上享有商品和服務的折扣,其目的也是為增強用戶參與度。[2020/10/30 11:15:32]

4.執行字節碼,訪問或修改全局存儲的狀態,包括資源,modules

注:move語言還有很多特性,這里我們就不一一介紹,后續我們會從安全性角度繼續分析move語言的特性。

3.漏洞描述

本漏洞主要設計驗證模塊,在講具體漏洞之前先介紹下驗證模塊的功能以及StackUsageVerifier::verify。

驗證模塊

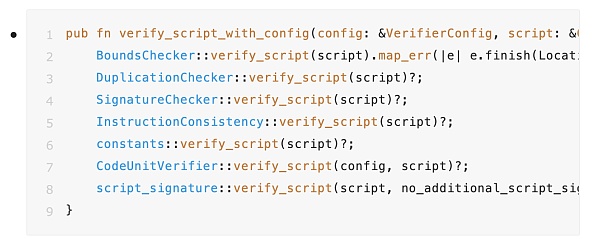

通過前面,我們知道在真正執行字節碼代碼之前,會有驗證字節碼的環節,而驗證環節有可以細分為好多子過程,

分別是:

BoundsChecker,邊界檢查,主要是用來檢查module與script的邊界安全。具體包括檢查signature,constants等的邊界

DuplicationChecker, 該模塊實現了一個檢查器,用于驗證 CompiledModule 中的每個向量是否包含不同的值

新加坡WBF交易所將于8月14日正式上線KNC:據官方消息稱,新加坡時間2020年8月14日,WBF交易所將正式上線KNC,并于當日15時00分在DeFi區上線KNC/USDT交易對。

KyberNetwork是一個具備高流動性的數字資產(各種加密代幣,例如以太幣及其ERC20代幣,比特幣和ZCash等)即時交易和兌換的去中心化交易平臺。KyberNetwork將提供豐富的支付API以及新一代的合約錢包,來擴展KyberNetwork的整體交易能力,旨在實現所有用戶在不同代幣之間的無縫支付。[2020/8/14]

SignatureChecker,用于檢查signature被用于函數參數,本地變量,結構體成員時,字段結構正確

InstructionConsistency,驗證指令一致性

constants用于驗證常量,常量的類型必須是原始類型,常量的數據正確的序列化為其類型

CodeUnitVerifier,驗證函數體代碼的正確性,分別通過stack_usage_verifier.rs與abstract_interpreter.rs來達到目的

script_signature,用于驗證一個腳本或入口函數是否是一個有效的簽名

該漏洞發生在verify環節 CodeUnitVerifier::verify_script(config, script)?;函數中。可以看這里有許多的verify子流程。

動態 | 新加坡WBF交易所獲頒美國MSB牌照,全球合規快速推進:2020年1月29日,新加坡WBF交易所正式獲頒美國MSB牌照。MSB,即:Money Services Business,是由美國財政部下設機構金融犯罪執法網絡(FinCEN)頒發的一類金融牌照。其主要監管對象是在美國境內開展加密貨幣發行、交易等金融服務相關業務的公司與機構。美國財政部和證監會曾明確表示,MSB是虛擬貨幣交易所及其管理者在美國境內開展相關業務所必須要取得的牌照。

WBF紐約辦公室在美國監管機構的指導下,已成功完成MSB牌照注冊事宜,具備相關業務資質。目前,WBF新加坡已向新加坡MAS遞交了牌照申請,愛沙尼亞、瑞士等歐洲地區的合規布局也在緊密籌備之中。未來,WBF將致力于在全球眾多國家本地化合規運營,融入當地社區,成為無國界的全球數字金融平臺。[2020/2/10]

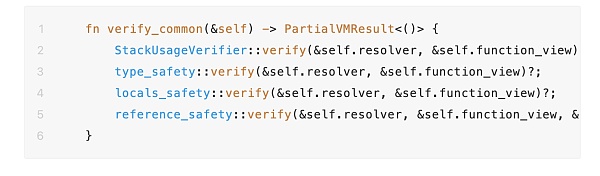

分別是stack安全校驗,類型安全校驗名,本地變量安全性校驗,以及引用安全校驗。而漏洞產生的地方就在棧安全校驗過程中。

棧安全校驗(StackUsageVerifier::verify)

該模塊用于驗證函數的字節碼指令序列中的基本塊是否以平衡的方式使用。 每個基本塊除了那些以 Ret(返回給調用者)操作碼結尾的,必須確保離開block時候棧高度 與開頭時候相同。 此外,對于任何基本塊的塊,棧高度不得低于開始時的棧高度。

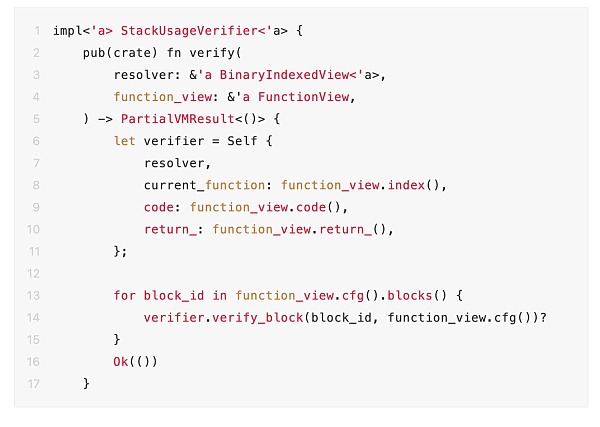

循環校驗所有代碼塊是否滿足以上條件:

即循環遍歷驗證所有基本塊的合法性。

漏洞詳情

聲音 | 新加坡教授:“新瓶舊酒”的資產是中心化的通證:今日在烏鎮世界區塊鏈大會上,新加坡新躍社科大學李國權教授指出,新瓶舊酒:給舊經濟的資產包裝成新經濟的資產;為了繞開IPO監管的通證發行;純粹為了融資的;不是非中心化的(不是非中心化生產貢獻的);不利用新技術為人民服務的;為了投機套利的;不符合區塊鏈精神的,有這些特征的不是非中心化的通證。[2018/6/29]

前面已經介紹過,由于movevm是棧虛擬機,在驗證指令合法性的時候,很顯然,第一需要確保指令字節碼是否正確,第二需要確保棧空間經過一個block代碼塊調用之后,棧內存合法,即棧操作之后,棧保持平衡。verify_block函數正是用來完成第二個目的的。

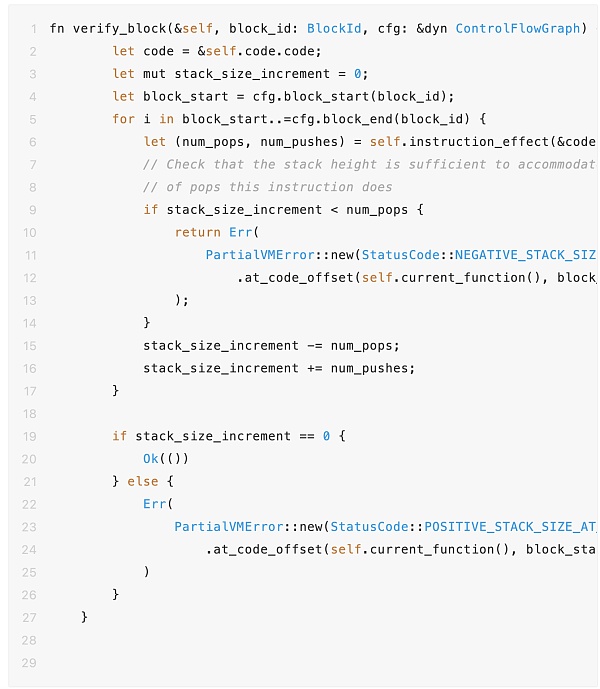

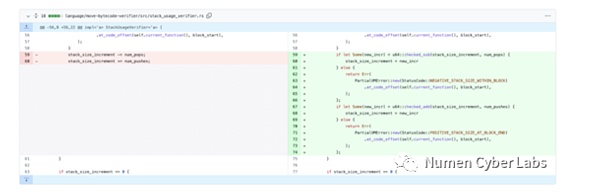

從verify_block代碼中我們可以看到,for循環會循環解析block代碼塊中的所有指令,然后通過對num_pops, num_pushes加減操作來驗證指令塊的對棧的影響是否合法,首先通過對stack_size_increment < num_pops來判斷棧空間是否合法,如果num_pops大于stack_size_increment就說明字節碼pop的數目大于棧本身的大小,就返回錯誤,字節碼校驗失敗。然后通過 stack_size_increment -= num_pops; stack_size_increment += num_pushes; 這兩條指令來修改每個指令執行之后對棧的高度的影響,最后當循環結束之后,stack_size_increment需要等于0,即保持本block內的操作之后,需要保持棧的平衡。

看起來這里似乎沒什么問題,但是由于這里在執行16行代碼的時候,沒有去判斷是否存在整數溢出,導致可以通過構造超大num_pushes,間接控制stack_size_increment,從而產生整數溢出漏洞。那么如何構造構造這樣一個巨大的push數目呢?這里首先需要介紹一下move bytecode 文件格式。

move bytecode 文件格式

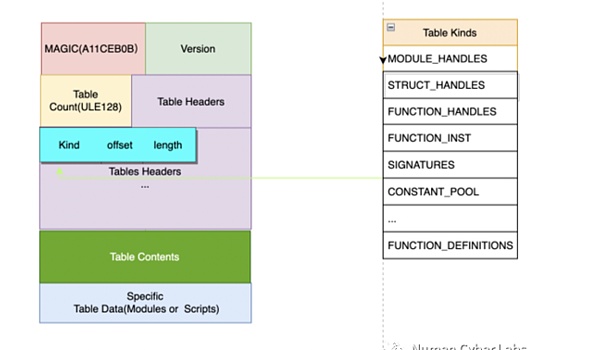

如同Windows PE文件,或者linux ELF文件,move的字節碼文件以.mv為結尾,文件本身也是有一定的格式的,總的來說move bytecode文件格式如圖所示:

首先是macgic,值為A11CEB0B,接下來是版本信息,以及table的數目,之后是tables headers,這里可以有很多個tables,table kinds就是table的類型,總共有0x10種(如圖的右邊所示),更多詳細信息可以去看move語言文檔,接下來是table的偏移,以及table的長度。之后就是table的contents了,最后是Specific Data,有兩種,對于module來說就是Module Specific Data,對于script類型來說就是Script Specific Data。

構造的惡意文件格式

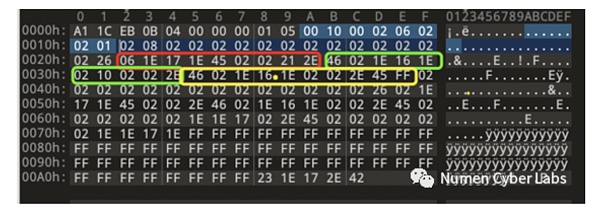

這里我們與aptos交互的時候,是以script來完成的,所以我們構造了下圖所示的文件格式,就可以造成stack_size_increment溢出:

首先來解釋一下這個字節碼文件的格式:

+0x00-0x03: 是macgic word 0xA11CEB0B

+0x04-0x7: 文件格式版本,這里為版本4

+0x8-0x8: 為table count這里為1

+0x9-0x9: 為table kind 這里是 SIGNATURES 類型

+0xa-0xa: 為table offset, 這里為0

+0xb-0xb: 為table length,這里為0x10

+0xc-0x18:為 SIGNATURES Token數據

從0x22開始為scrip的mian函數code代碼部分

通過move-disassembler工具,我們可以看到指令的反匯編代碼如下:

其中 0,1,2三條指令對應的代碼就是紅框,綠框,黃框的數據。

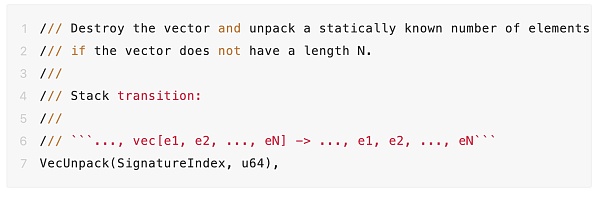

LdU64與漏洞本身無關,我們這里就不做過多解釋,感興趣的可以自行查看代碼。這里重點解釋下VecUnpack指令,VecUnpack的作用就是在代碼中碰到vector對象的時候,需要將數據全部push到棧上。

在構造的這個文件中,我們構造了兩次VecUnpack,其vector的num分別是3315214543476364830,18394158839224997406,

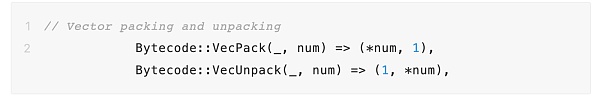

當執行函數instruction_effect的時候,實際上執行的是下面第二行代碼:

執行完instruction_effect函數第一次返回(1,3315214543476364830),此時stack_size_increment為0,num_pops為1,num_pushes為3315214543476364830,執行第二次返回(1,18394158839224997406)。當再次執行 stack_size_increment += num_pushes;

stack_size_increment已經為0x2e020210021e161d(3315214543476364829),

num_pushes為0xff452e02021e161e(18394158839224997406),當兩者相加之后,大于u64的最大值,產生了數據截斷,stack_size_increment的值成為了0x12d473012043c2c3b,造成了整數溢出,從而造成了aptos節點崩潰,進而導致節點運行停止的嚴重影響(由于rust語言的安全特性,并不會向c/c++那樣造成更進一步的代碼安全影響)。

4.漏洞影響

本漏洞由于是發生在movevm 執行模塊,所以對于鏈上節點,只要執行該字節碼代碼,就會造成DoS攻擊,嚴重的情況下,可以使得aptos網絡完全停止運行,會對其生態造成難以估量的影響,以及對節點的穩定性產生嚴重影響。

5.官方修復

當我們發現這個漏洞之后,第一時間報告給了官方,官方也很快修復了漏洞:

官方的修復也很簡單,就是對stack_size_increment的加減分別做了溢出檢測。如果有溢出就直接返回異常。

金色財經Maxwell

Bankless

金色薦讀

FastDaily

中國金融雜志

巴比特資訊

元宇宙之道

北京時間2022年10月11日6:19,CertiK Skynet天網監測到Mango market遭到黑客攻擊,截至目前已損失1.16億美元.

1900/1/1 0:00:00金色財經推出《金色Web3.0日報》,為用戶提供每日DeFi、NFT等行業新聞。1、DeFi代幣總市值:437.4億美元 DeFi總市值及前十代幣 數據來源:coingecko2、過去24小時去.

1900/1/1 0:00:00「事件回顧」幣安鏈遭遇有史以來金額最大的黑客攻擊10月7日凌晨,BNB Chain遭遇了黑客攻擊,攻擊涉及的總金額達到7億美元,其中包含5.7億美元的BNB.

1900/1/1 0:00:00文/Longsolitude,ZeePrime Capital你非常青睞以太坊,并為核心開發者的繁重工作喝彩,正是他們促成了合并的發生.

1900/1/1 0:00:00BNB 鏈(以前稱為幣安智能鏈或「BSC」)于 2020 年 9 月推出,旨在為日益昂貴的以太坊主網提供替代智能合約平臺.

1900/1/1 0:00:00北京時間 11 月 9 日的凌晨注定是要被加密歷史記錄的一天。Binance 宣布有意收購 FTX,而同時加密社區對中心化交易平臺交易透明度再次產生懷疑.

1900/1/1 0:00:00