BTC/HKD+0.85%

BTC/HKD+0.85% ETH/HKD+0.73%

ETH/HKD+0.73% LTC/HKD+2.57%

LTC/HKD+2.57% ADA/HKD+1.33%

ADA/HKD+1.33% SOL/HKD+1.22%

SOL/HKD+1.22% XRP/HKD+1.23%

XRP/HKD+1.23%據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,7月6日,跨鏈橋項目Multichain被攻擊,涉及資金約1.26億美元。

據了解,Multichain前身是Anyswap,公開資料顯示,Anyswap創立于2020年7月,最初定位于跨鏈DEX。但基于項目的發展,Anyswap已經逐漸將業務聚焦于資產跨鏈,弱化了DEX 的交易功能。

這不是Multichain第一次被攻擊,此前這個跨鏈項目曾被黑客覬覦過幾次,不過本次攻擊事件卻撲朔迷離,根據鏈上交易詳情和交易日志分析,此次盜幣并非來源于合約漏洞,而是充滿著層層蹊蹺。

一、事件基本情況

安全團隊:Multichain的Anyswap V4 Router合約遭遇搶跑攻擊,攻擊者獲利約13萬美元:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,2023年2月15日,攻擊者利用MEV合約(0xd050)在正常的交易執行之前(用戶授權了WETH但是還未進行轉賬)搶先調用了AnyswapV4Router合約的anySwapOutUnderlyingWithPermit函數進行簽名授權轉賬,雖然函數利用了代幣的permit簽名校驗,但是本次被盜的WETH卻并沒有相關簽名校驗函數,僅僅觸發了一個fallback中的deposit函數。在后續的函數調用中攻擊者就能夠無需簽名校驗直接利用safeTransferFrom函數將_underlying地址授權給被攻擊合約的WETH轉移到攻擊合約之中。攻擊者獲利約87個以太坊,約13萬美元,Beosin Trace追蹤發現目前被盜資金有約70個以太坊進入了0x690b地址,還有約17個以太坊還留在MEVBOT的合約中。

交易哈希:0x192e2f19ab497f93ed32b2ed205c4b2ff628c82e2f236b26bec081ac361be47f[2023/2/15 12:08:11]

在UTC時間2023年7月6日14:21開始,“黑客”開始攻擊Multichain橋,在3個半小時內從容將Multichain: Fantom Bridge(EOA)和Multichain: Moonriver Bridge(EOA)約1.26億美元資產轉至下面6個地址進行了沉淀:

Multichain黑客事件仍有價值近150萬美元的以太坊未歸還:金色財經報道,本周早些時候,攻擊跨鏈協議 Multichain 的黑客之一已將 322 ETH 返還,并保留了 62 ETH 作為“漏洞賞金”,然而仍有 528 ETH(價值約合 150 萬美元) 未償還。Multichain 是一種跨鏈路由器協議,可在包括比特幣、以太坊和 Terra 在內的 30 個不同區塊鏈之間橋接,本周的漏洞影響了協議上的六個代幣:Wrapped ETH (WETH)、Peri Finance Token (PERI)、Official Mars Token (OMT)、Wrapped BNB (WBNB)、Polygon (MATIC) 和 Avalanche (AVAX) 。Multichain 官方推特宣布該問題已“報告并修復”,首席執行官兼聯合創始人 Zhaojun 表示,該漏洞是由于 Multichain 的橋接合約未部署暫停功能以防止未來資金損失。(Decrypt)[2022/1/22 9:05:05]

0x418ed2554c010a0C63024D1Da3A93B4dc26E5bB7

PeckShield:Multichain漏洞或已被利用,超過450枚ETH被盜:1月18日消息,針對此前“Multichain發現影響WETH等六種代幣的漏洞并成功修復”一事,PeckShield發推稱,漏洞似乎已經被利用,并附上了被盜資金(超過450枚ETH,價值約143萬美元)目前存放的地址:0x4986e9017eA60e7AfCd10D844F85c80912C3863c。

今晨消息,跨鏈橋Multichain表示,官方發現了一個對WETH、PERI、OMT、WBNB、MATIC、AVAX六種代幣有影響的重要漏洞,現在該漏洞已經成功修復,所有用戶的資產都是安全的,跨鏈交易也不會受影響。不過,如果用戶曾經授權過這六種資產,需要盡快登錄撤銷授權,否則資產可能面臨風險。[2022/1/18 8:57:06]

0x622e5F32E9Ed5318D3A05eE2932fd3E118347bA0

Gnosis Safe Multisig錢包上線移動端beta測試版:據官方消息,非托管以太坊錢包Gnosis Safe Multisig宣布上線移動端beta測試版,作為首個移動版本,允許用戶添加Safe應用后訪問只讀功能,未來將計劃添加基于移動端的啟動和簽署交易的功能。[2020/7/29]

0x027f1571aca57354223276722dc7b572a5b05cd8

0x9d5765aE1c95c21d4Cc3b1d5BbA71bad3b012b68

0xefeef8e968a0db92781ac7b3b7c821909ef10c88

0x48BeAD89e696Ee93B04913cB0006f35adB844537

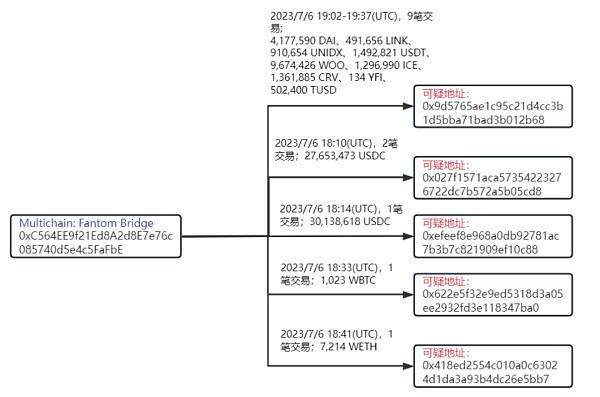

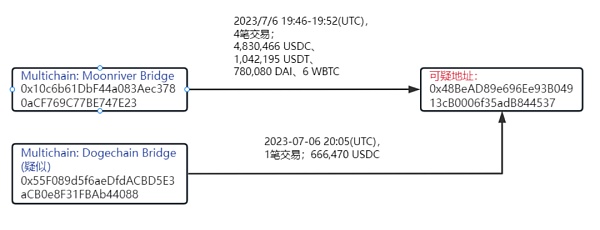

Beosin KYT/AML追蹤發現被盜資金流向及時間關系如下圖:

動態 | BCH開發者完成將Schnorr簽名帶到OP_CHECKMULTISIG的測試:近期,開發者Mark Lundeberg發布推特表示:“我們做了一個成功的初步測試,將Schnorr簽名帶到OP_CHECKMULTISIG”。這已經宣告在未來的BCH網絡中OP_CHECKMULTISIG將添加Schnorr簽名支持。 相比于之前的ECDSA簽名,Schnorr簽名最大的優勢的是:數據較小,驗證效率較高,能夠把多個簽名聚合成單個簽名,建設交易的體積,而且能夠提升交易的隱私特性。( BitcoinCash)[2019/8/21]

根據鏈上記錄可以看到最初的可疑交易0xde3eed5656263b85d43a89f1d2f6af8fde0d93e49f4642053164d773507323f8,從交易后進行了大量的資產轉移,其中包括從 Multichain 的 Fantom 橋轉移 4,177,590 DAI、491,656 LINK、910,654 UNIDX、1,492,821 USDT、9,674,426 WOO、1,296,990 ICE、1,361,885 CRV、134 YFI、502,400 TUSD 到可疑地址 0x9d57***2b68;轉移 27,653,473 USDC 到可疑地址 0x027f***5cd8;轉移 30,138,618 USDC 到可疑地址 0xefee***0c88;轉移 1,023 WBTC 到可疑地址 0x622e***7ba0;轉移 7,214 WETH到可疑地址 0x418e***5bb7。

以及從 Multichain 的 Moonriver 橋轉移4,830,466 USDC、1,042,195 USDT、780,080 DAI、6 WBTC 到可疑地址0x48Be***4537。另外從疑似 Multichain 的 Dogechain 橋地址0x55F0***4088轉移了 666,470 USDC 到可疑地址0x48Be***4537。

二、本次安全事件一些可疑的部分

根據鏈上交易詳情和交易日志分析,此次盜幣并非來源于合約漏洞,被盜地址為賬戶地址,被盜行為也只是最基本的鏈上轉賬。

被盜的多筆交易中,也未發現有什么共同特征,唯一的相同點就是都轉入了空白地址(轉賬之前無交易無手續費),每筆交易之間間隔也是在幾分鐘到十幾分鐘不等,往同一個地址進行轉賬的間隔最短也有一分鐘,可以大致排除‘黑客’是通過腳本或程序漏洞批量盜幣。

往不同的地址進行轉賬的時候時間間隔也較長,懷疑可能黑客是在盜幣的時候臨時創建的,并對私鑰等信息進行了備份。嫌疑地址總共有6個,被盜的幣種有13種,不排除整個事件多個人做的。

三、對黑客進行盜幣手法的猜測

針對以上的各種行為,我們猜測黑客通過以下幾種方法進行了盜幣

1.對Multichain的后臺進行了滲透,獲取了整個項目的權限,通過后臺對自己的新建賬戶進行轉賬。

2.通過黑客攻擊項目方的設備,獲取了該地址的私鑰,直接通過私鑰進行轉賬。

3.Multichain內部操作,通過黑客攻擊的借口進行資金轉移和獲利。在被黑客攻擊后,Multichain未對該地址的剩余資產馬上進行轉移,且過了十幾個小時才宣布停止服務,項目方響應速度太慢。黑客轉賬的行為也很隨意,不僅有大額轉賬,也有2USDT的小額轉賬,且整個時間跨度較大,黑客掌握私鑰的可能性極大。

四、跨鏈協議面對的安全問題有哪些?

基本本次事件,大家再次對跨鏈橋的安全問題進行了擔憂,畢竟就在前幾日,跨鏈橋項目Poly Network就被黑客攻擊,黑客利用偽造的憑證向多條鏈的跨鏈橋合約進行取款操作。

根據Beosin安全團隊的研究,發現跨鏈橋面對的安全挑戰還有以下這些。

跨鏈消息驗證不完整。

跨鏈協議在檢查跨鏈數據時,應包含合約地址、用戶地址、數量、鏈ID等等。比如pNetwork安全事件由于未驗證事件記錄的合約地址,導致攻擊者偽造Redeem事件去提取資金,累計損失約為1300萬美元

驗證者私鑰泄露。

目前大部分跨鏈仍是借助驗證者來執行跨鏈錯誤,如果私鑰丟失,將威脅整個協議的資產。Ronin側鏈由于其四個 Ronin的四個驗證器和一個第三方驗證器被攻擊者利用社會工程學所控制,隨意提取協議資產,最終損失6億美元。

簽名數據復用。

主要是指提款憑證可以復用,多次提取資金。Gnosis Omni Bridge安全事件 ,由于硬編碼化了Chain ID,導致黑客可以使用相同的取款憑證,在分叉鏈ETH和ETHW鏈上取出對應的鎖定資金。累計損失約為6600萬美元

因此我們也建議跨鏈項目方應該注重安全風險,注重安全審計。

Beosin

企業專欄

閱讀更多

金色早8點

Odaily星球日報

金色財經

Block unicorn

DAOrayaki

曼昆區塊鏈法律

歸根結底,差距,在任何圈層都有體現,并不會因Web3而改變。反觀Web3的出現,恰恰是由于流動性的減速與階級的固化,這一攜帶著小人物夢想因子的行業,因渴望躍遷的普通人而興起,因精英人群的涌入而加.

1900/1/1 0:00:00作者:Leo Spruth & Thomas Issa,Outlier Ventures;編譯:金色財經xiaozou在不利的宏觀條件和創新催化劑缺乏的共同作用下.

1900/1/1 0:00:00作者:Cookie 5 月 10 日,馬斯克突然的一條「There is no meme, I love you」推文.

1900/1/1 0:00:00聰(satoshi)的計價時代已到來,還是熊市中的自娛自樂?R3PO對此秉承謹慎態度,但請大家密切關注這片領域.

1900/1/1 0:00:00摘要: 隨著俄烏戰爭的進行,核彈會否第二次在人類歷史上被戰爭中使用,引發了很多猜測,甚至存在引發全球核戰爭、進入核冬天的可能。比特幣能否在核戰爭中存活下來,似乎已經成為了自它誕生以來的一個問題.

1900/1/1 0:00:00萬眾期待的歐盟《加密資產市場監管法案》(Markets in Crypto-Assets Regulation,簡稱MiCA)終于在5月16日塵埃落定.

1900/1/1 0:00:00