BTC/HKD+4.98%

BTC/HKD+4.98% ETH/HKD+5.45%

ETH/HKD+5.45% LTC/HKD+2.97%

LTC/HKD+2.97% ADA/HKD+7.92%

ADA/HKD+7.92% SOL/HKD+6.2%

SOL/HKD+6.2% XRP/HKD+9.8%

XRP/HKD+9.8%北京時間2021年8月19日10:05,日本加密交易平臺Liquid稱其熱錢包遭到攻擊。從官方發布的報告來看,Liquid交易平臺上被盜幣種涉及BTC、ETH、ERC20代幣、TRX、TRC20代幣、XRP等超70種,幣種之多,數額之高,令人驚嘆。

慢霧AML團隊利用旗下MistTrack反洗錢追蹤系統分析統計,Liquid共計損失約9,135萬美元,包括約462萬美元的BTC、3,216萬美元的ETH、4,290萬美元的ERC20代幣、23萬美元的TRX、160萬美元的TRC20、1,093萬美元的XRP。

慢霧AML團隊全面追蹤了各幣種的資金流向情況,也還原了攻擊者的洗幣手法,接下來分幾個部分向大家介紹。

BTC部分

攻擊者相關地址

慢霧AML團隊對被盜的BTC進行全盤追蹤后發現,攻擊者主要使用了“二分法”的洗幣手法。所謂“二分法”,是指地址A將資金轉到地址B和C,而轉移到地址B的數額多數情況下是極小的,轉移到地址C的數額占大部分,地址C又將資金轉到D和E,依次類推,直至形成以很小的數額轉移到很多地址的情況。而這些地址上的數額,要么以二分法的方式繼續轉移,要么轉到交易平臺,要么停留在地址,要么通過Wasabi等混幣平臺混幣后轉出。

慢霧:區塊鏈因黑客攻擊損失總金額已超300億美元:金色財經報道,據慢霧統計數據顯示,自2012年1月以來,區塊鏈黑客造成的損失總金額約為30,011,604,576.24美元;黑客事件總數達到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻擊中損失最大的類別,損失金額分別為10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合約漏洞、Rug Pull、閃電貸攻擊是最常見的攻擊方式,分別發生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

以攻擊者地址為例:

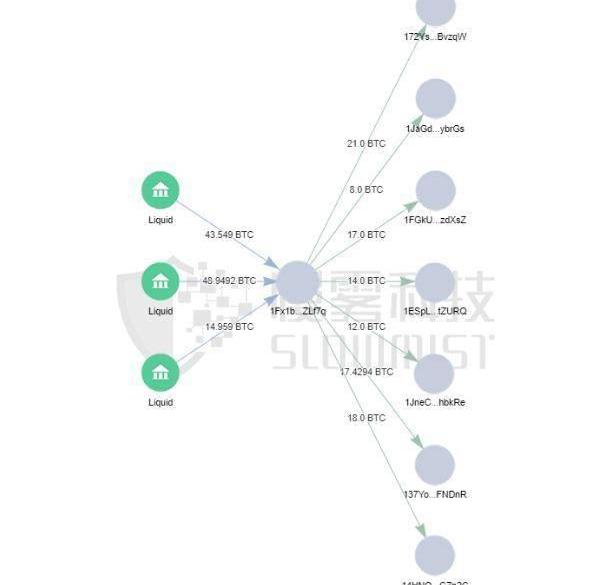

據MistTrack反洗錢追蹤系統顯示,共107.5BTC從Liquid交易平臺轉出到攻擊者地址,再以8~21不等的BTC轉移到下表7個地址。

慢霧:V神相關地址近日于Uniswap賣出3000枚以太坊:11月14日消息,據慢霧監測顯示,以太坊創始人Vitalik Buterin地址(0xe692開頭)近日在Uniswap V3上分三筆將3000枚以太坊(約400萬美元)兌換成了USDC。[2022/11/14 13:03:22]

為了更直觀的展示,我們只截取了地址資金流向的一部分,讓大家更理解“二分法”洗幣。

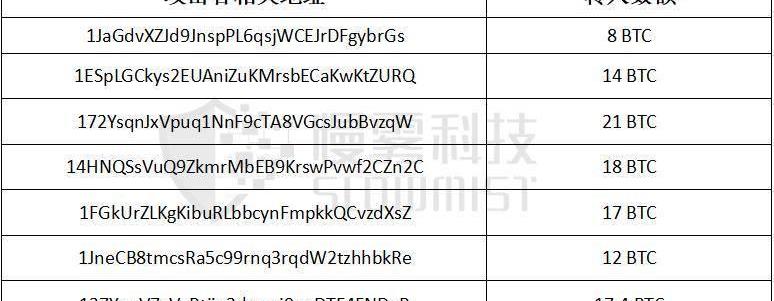

以圖中紅框的小額轉入地址為例繼續追蹤,結果如下:

可以看到,攻擊者對該地址繼續使用了二分法,0.0027BTC停留在地址,而0.0143BTC轉移到Kraken交易平臺。

慢霧:警惕QANX代幣的雙花攻擊風險:據慢霧區消息,近期存在惡意用戶利用QANX代幣的轉賬鎖定、解鎖功能(transferLocked/unlock)觸發的事件記錄與正常使用transfer功能轉賬觸發的Transfer事件記錄相同而進行雙花攻擊。

慢霧安全團隊建議已上架此幣種的平臺及時自查,未上架的平臺在對接此類幣種時應注意以上風險。

QANX: 0xaaa7a10a8ee237ea61e8ac46c50a8db8bcc1baaa[2022/3/26 14:18:46]

攻擊者對其他BTC地址也使用了類似的方法,這里就不再重復講解。慢霧AML團隊將對資金停留地址進行持續監控及標記,幫助客戶做出有效的事前防范,規避風險。

ETH與ERC20代幣部分

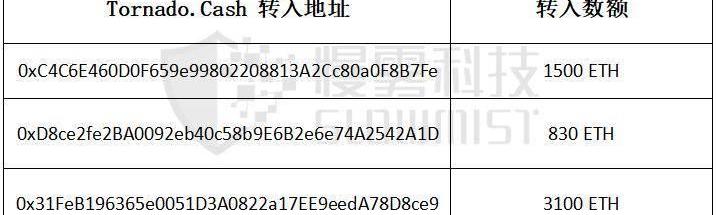

攻擊者相關地址

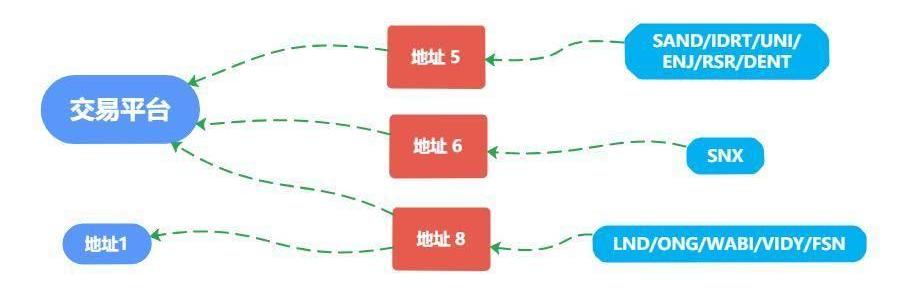

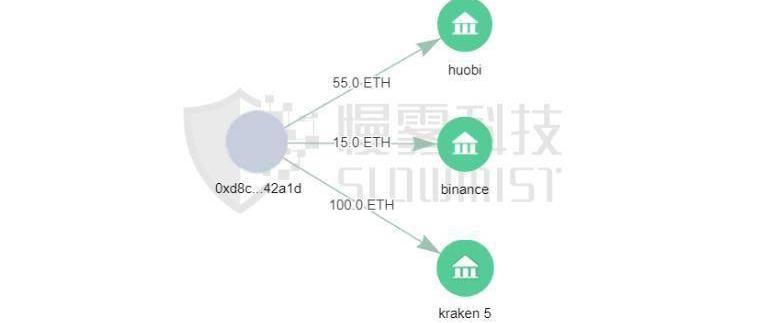

經過慢霧AML團隊對上圖幾個地址的深度分析,總結了攻擊者對ETH/ERC20代幣的幾個處理方式。

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

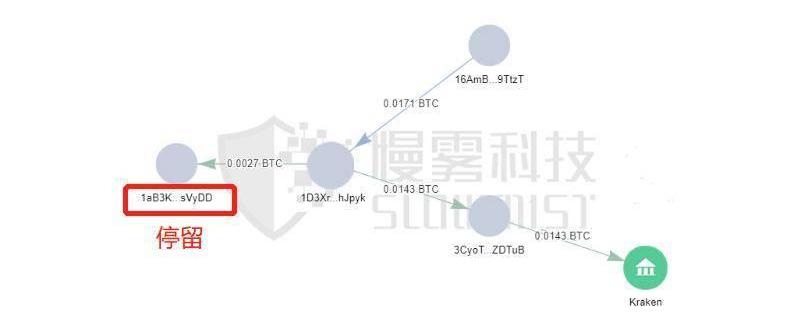

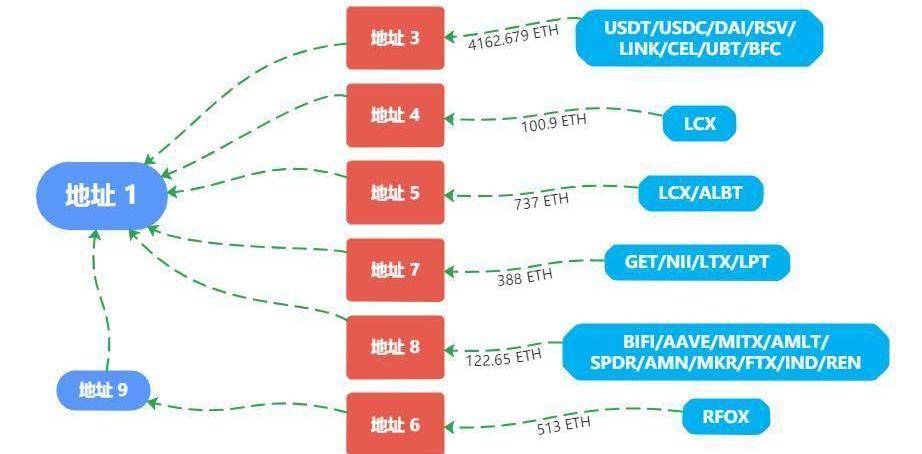

1.部分ERC20代幣通過Uniswap、Balancer、SushiSwap、1inch等平臺將代幣兌換為ETH后最終都轉到地址1。

聲音 | 慢霧:ETDP錢包連續轉移近2000 ETH到Bitstamp交易所,項目方疑似跑路:據慢霧科技反洗錢(AML)系統監測顯示,自北京時間 12 月 16 日凌晨 2 點開始,ETDP 項目方錢包(地址 0xE1d9C35F…19Dc1C3)連續轉移近 2000 ETH 到 Bitstamp 交易所,另有 3800 ETH 分散在 3 個新地址中,未發生進一步動作。慢霧安全團隊在此提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2019/12/16]

2.部分ERC20代幣直接轉到交易平臺,部分ERC20代幣直接轉到地址1并停留。

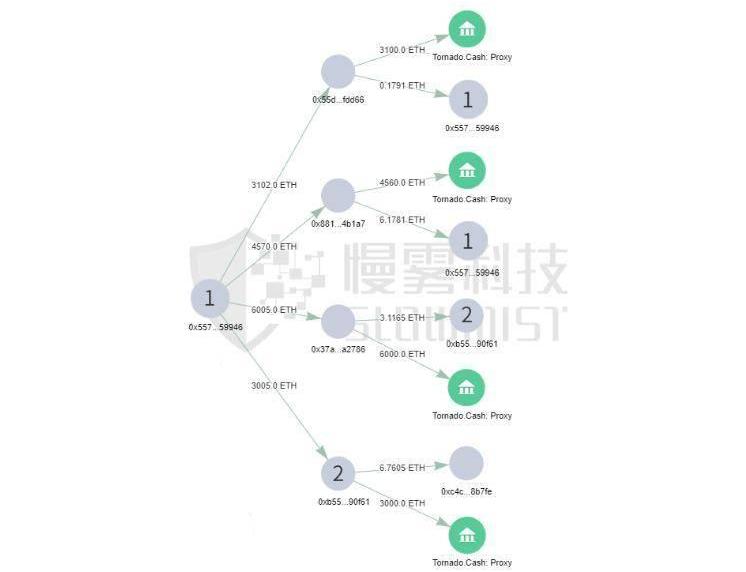

3.攻擊者將地址1上的ETH不等額分散到多個地址,其中16\,660ETH通過Tornado.Cash轉出。

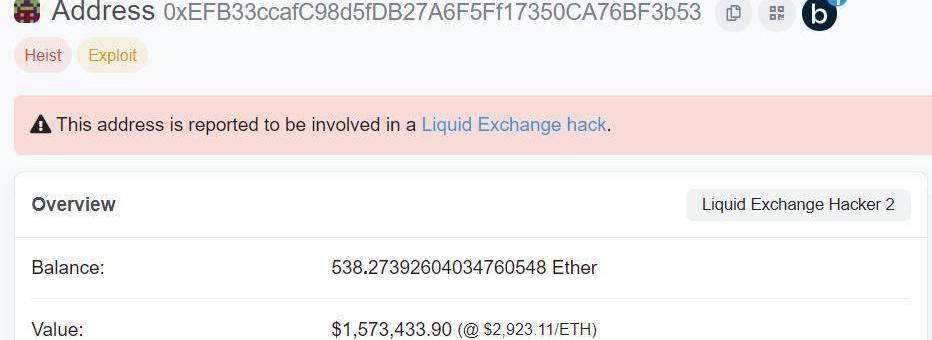

地址2的538.27ETH仍握在攻擊者手里,沒有異動。

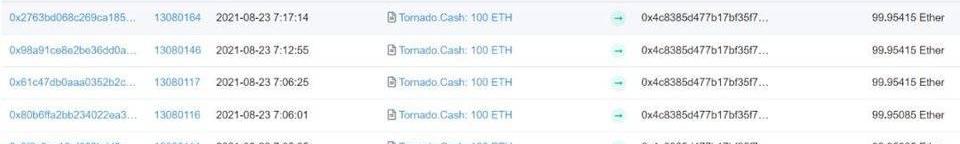

4.攻擊者分三次將部分資金從Tornado.cash轉出,分別將5\,600ETH轉入6個地址。

其中5,430ETH轉到不同的3個地址。

另外170ETH轉到不同的3個交易平臺。

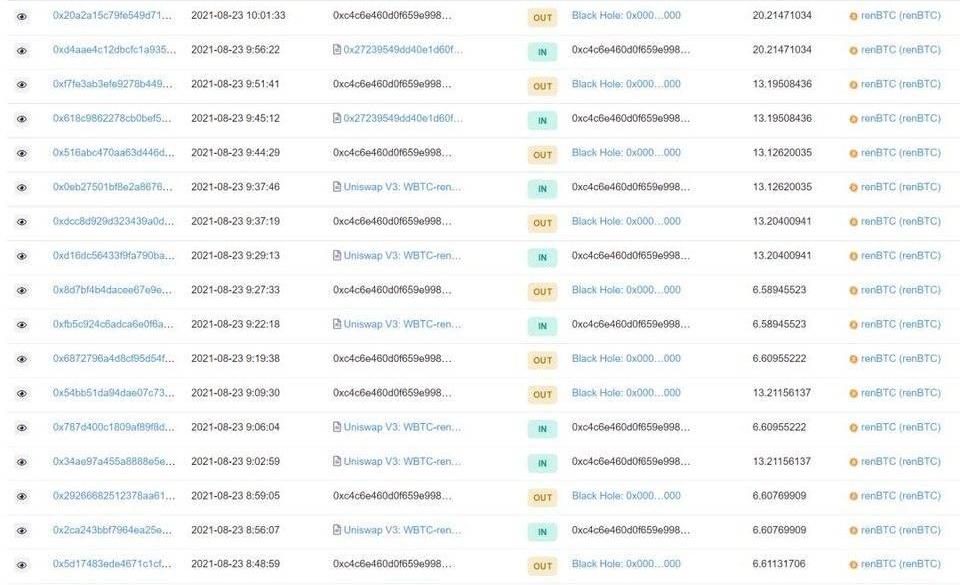

攻擊者接著將3個地址的ETH換成renBTC,以跨鏈的方式跨到BTC鏈,再通過前文提及的類似的“二分法”將跨鏈后的BTC轉移。

以地址為例:

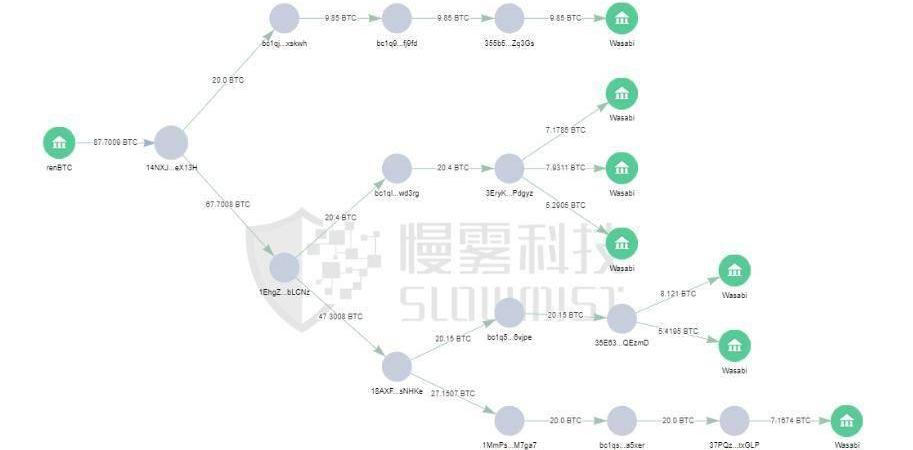

以跨鏈后的其中一個BTC地址為例。根據MistTrack反洗錢追蹤系統如下圖的顯示結果,該地址通過renBTC轉入的87.7BTC均通過混幣平臺Wasabi轉出。

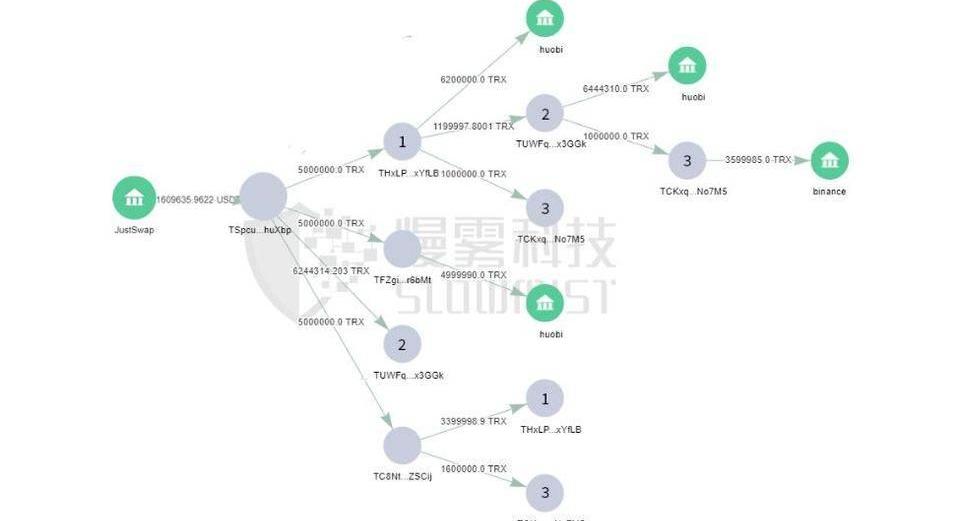

TRX/TRC20部分

攻擊者地址

TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbp

資金流向分析

據MistTrack反洗錢追蹤系統分析顯示,攻擊者地址上的TRC20兌換為TRX。

再將所有的TRX分別轉移到Huobi、Binance交易平臺。

XRP部分

攻擊者相關地址

rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby

資金流向分析

攻擊者將11,508,495XRP轉出到3個地址。

接著,攻擊者將3個地址的XRP分別轉到Binance、Huobi、Poloniex交易所。

總結

本次Liquid交易平臺被盜安全事件中,攻擊者以迅雷不及掩耳之速就將一個交易平臺內超70種貨幣全部轉移,之后再通過換幣平臺、混幣平臺以及其他交易平臺將資金順利洗出。

截止目前,大部分被盜資產還控制在攻擊者手中。21,244,326.3枚TRX轉入交易平臺,11,508,516枚XRP轉入交易平臺,攻擊者以太坊地址2存有538.27ETH,以太坊地址1仍有8.9ETH以及價值近540萬美元的多種ERC20代幣,慢霧AML團隊將持續對異常資金地址進行實時監控與拉黑。

攻擊事件事關用戶的數字資產安全,隨著被盜數額越來越大,資產流動越來越頻繁,加速合規化成了迫在眉睫的事情。慢霧AML團隊建議各大交易平臺接入慢霧AML系統,在收到相關“臟幣”時會收到提醒,可以更好地識別高風險賬戶,避免平臺陷入涉及洗錢的境況,擁抱監管與合規的大勢。

Tags:ETHBTCWARREWARDluckyethereumHBTC幣PolySwarmBilliard Crypto Reward

來源:財聯社|區塊鏈日報 作者:李紅暉 9月27日,由中國信息通信研究院、中關村區塊鏈產業聯盟、中關村安信網絡身份認證產業聯盟主辦的ICT中國·2021高層論壇之區塊鏈應用發展論壇在京召開.

1900/1/1 0:00:00作者:LeoLiu,GuangwuXie翻譯:VanessaCao校對:LeoLiu,GuangwuXie 排版:JaneHu 感謝:FangyuanZhao,ShowenPeng,DW.

1900/1/1 0:00:00來源:證券時報網 作者:張銳,作者系經濟學教授,注:本文章發表的言論,僅代表作者個人觀點,不代表證券時報立場。薩爾瓦多以外或許還有更多國家將比特幣升級為法定貨幣,其中可能帶有金融博弈的成分.

1900/1/1 0:00:00本文來自?Decrypt原文作者:JeffBenson 摘要: Gnosis可能必須刪除?NFT?功能才能獲得AppleAppStore的批準。其他錢包也表示曾遭遇相關發布問題.

1900/1/1 0:00:00據MarketsInsider消息,9月7日,新興市場資深人士及傳奇基金經理MarkMobius在接受彭博社采訪時表示,薩爾瓦多采用比特幣的大膽舉措不太可能找到很多模仿者.

1900/1/1 0:00:00巴比特訊,9月17日,此前OpenSea產品負責人NateChastain被扒出來涉嫌“老鼠倉”已將自己推特介紹改為Past:@opensea,疑似已從OpenSea離職.

1900/1/1 0:00:00