BTC/HKD+2.31%

BTC/HKD+2.31% ETH/HKD+1.96%

ETH/HKD+1.96% LTC/HKD+3.47%

LTC/HKD+3.47% ADA/HKD+5.48%

ADA/HKD+5.48% SOL/HKD+3.41%

SOL/HKD+3.41% XRP/HKD+4.13%

XRP/HKD+4.13%在這篇文章中,我們將簡要地解釋重入和跨函數重入之間的區別,以及圖靈不完備性如何能夠防止一些這樣的攻擊。

其中我們將提供一個跨函數重入利用的案例,該案例中Kadena區塊鏈使用的是編程語言Pact,但圖靈不完備性并未防止該惡意利用的發生。

事件簡介

Kadena區塊鏈旨在實現比其他L1鏈更高的可擴展性、安全性和可用性。其開發了一種新的語言用以編寫智能合約:Pact。

這種語言是人類可讀的,且易于形式化驗證,并具備可提高安全性的圖靈不完備性。

這里提到的圖靈不完備性意味著Pact無法做到圖靈完備編程語言所能做到的那些事——看起來好像是個劣勢,但其實智能合約編程,哪怕是最復雜的DeFi協議也很少會需要用到圖靈完備性。

圖靈不完備性最重要的一點是沒有無界遞歸。雖然這確實大大減少了攻擊面,但一些「經典」攻擊是無法被100%避免的,接下來我們就會講述跨函數重入的問題。

波場學院成為普林斯頓區塊鏈俱樂部的官方贊助商:據最新消息,波場學院成為普林斯頓區塊鏈俱樂部的官方贊助商。普林斯頓區塊鏈俱樂部是普林斯頓大學首屈一指的以區塊鏈為重點的學生組織,其目標是為校園內的Web3原住民建立一個充滿活力的多元化網絡。

此外,波場學院還與TRON氣候倡議合作發起了一項研究競賽,邀請對更可持續的區塊鏈未來充滿熱情、雄心勃勃且富有創造力的大學生提交他們的作品。該競賽將于2月開始正式接受高等教育學生組織提交的材料,總獎金高達7000USDD。[2023/1/31 11:38:18]

經典重入攻擊

重入攻擊是非常常見的安全問題。這個問題不僅很難被開發者發現,也很難被審計師審查出其會導致的所有潛在后果。

重入攻擊取決于函數在進行外部調用之前和之后執行的特定任務的順序。

如果一個合約調用了一個不受信任的外部合約,攻擊者可以讓它一次又一次地重復這個函數調用,形成一個遞歸調用。而如果重新輸入的函數執行重要的任務,那這可能就會導致災難性的后果。

數據:韓國2022年上半年加密貨幣市場價值為23萬億韓元:金色財經報道,根據韓國金融情報機構(KoFIU)的數據,2022年上半年,韓國的加密貨幣市場價值為23萬億韓元(約161億美元),較去年年底的六個月期間下降58%。

此外,日交易量下降了53%,平均為5.3萬億韓元(約37億美元)。韓國的虛擬資產服務提供商的總營業利潤下降了62%,從1.64萬億(約11億美元)下降到0.63萬億韓元(約4.41億美元)。(Forkast)[2022/9/27 22:32:22]

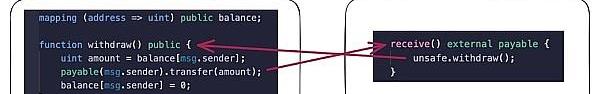

下方是一個簡化的例子。

我們把易受攻擊的合約稱為unsafe合約,把惡意的合約稱為Attack合約。

1.攻擊者調用unsafe合約,以將資金轉移到Attack合約中。

2.收到調用之后,unsafe合約首先檢查攻擊者是否有資金,然后將資金轉移到Attack合約。

BitMEX將在以太坊合并前1小時及期間暫停ETH、ERC-20、USDT的提取服務:據官方公告,在以太坊合并前1小時和合并期間,BitMEX將暫停ETH、ERC-20資產和USDT的提取,衍生品和現貨交易所的交易將不受影響。此外,在合并完成后,以太坊和 ERC20 資產將保留其當前名稱和ID。[2022/9/15 6:57:44]

3.收到資金后,Attack合約執行回退函數,在它能夠更新余額之前回調到不安全的合約,從而重新啟動該過程。

因為這種攻擊是通過無界遞歸調用進行的,所以如果語言不是圖靈完備的,攻擊就不可能進行。

跨函數重入

跨函數重入類似于經典的重入攻擊,除了重入的函數與進行外部調用的函數功能不同。這種重入攻擊通常更難被發現——因為在復雜的協議中,組合的可能性太多,無法手動測試每個可能的結果。

香港回歸25周年系列策劃《風繼續吹》數字藏品正式上線:金色財經消息,7月1日,由邵氏兄弟國際影業、TVB以及網易娛樂共同出品,香港回歸25周年系列策劃《風繼續吹》數字藏品正式上線。據了解,以8位TVB作為港風數字藏品的原型,打造了8款各具風格的HKCARD。而8位TVB藝人包括了黃宗澤、胡定欣、王浩信、林夏薇、蕭正楠、黃翠如、張振朗、胡鴻鈞。每款有163份,共發行1304份。(ZAKER)[2022/7/2 1:45:45]

這就引出了我們的概念證明:使用Pact語言進行簡單的跨函數重入攻擊。

Pact模塊中的簡單跨函數重入

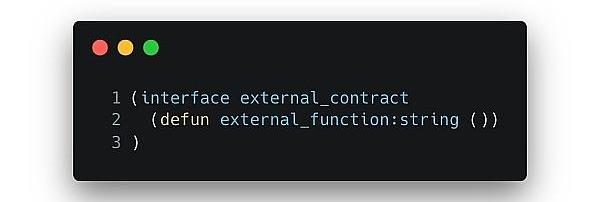

正如我們在下方代碼片段中看到的,合約中的函數對另一個實現特定接口的合約進行外部調用。這允許重入一個設計好的攻擊合約。Pact中的功能是內置函數,可授予用戶權限來執行敏感任務。以下代碼僅供說明之用,并非取自真實案例合約。

Terra論壇研究員:Babel Finance目前面臨九位數的虧損:6月18日消息,Terra論壇研究員FatMan發推表示,經核實的消息人士證實,國內大型加密貨幣管理基金Babel Finance目前面臨九位數的虧損,可以確認Babel的貸方之一是Genesis Trading,目前Babel尚未被清算,但據悉它正在考慮中。提醒各位Babel客戶和交易對手,如果可以的話,請暫時撤出您的資金。[2022/6/18 4:37:07]

我們將使用的代碼例子包含三個部分:

1.?合約接口

用以使主合約與一個惡意的外部模塊進行交互

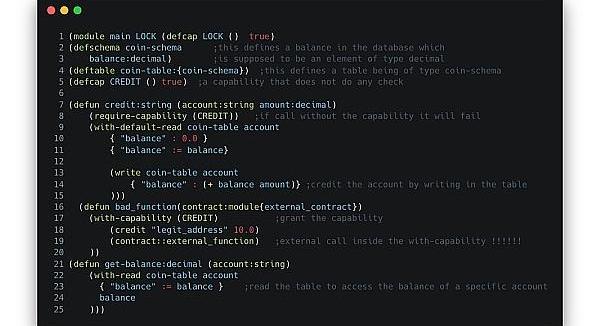

2.主要模塊

被攻擊的模擬示例合約

首先,數據庫被定義為一個表,其中字符串存儲在具有關聯十進制數的行中。

然后定義了一個能力:CREDIT。這個條件將是credit函數所需要的,但只被with_capability語句中的bad_function內部授予。這意味著直接調用credit會失敗。

現在,函數credit被定義如下:它增加了作為輸入的字符串的余額。如果該地址不在表中,它還會創建該條目。

最后,函數bad_function增加了legit_address的余額,但也執行了對符合之前定義的接口的合約的調用,該合約可以作為一個輸入參數提供。函數get-balance允許我們讀取該表格。

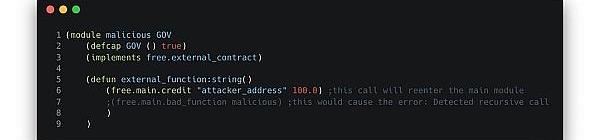

3.用于觸發重入的模塊:

重新進入主模塊,調用credit函數

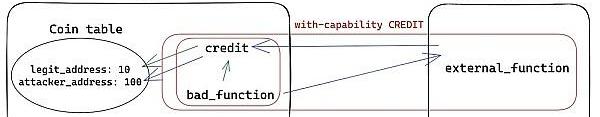

大致流程如下:

a.以攻擊合約為參數調用bad_function

b.?CREDIT功能被授予

c.“legit_address”的余額增加了10

d.?調用惡意模塊的external_function:因為它仍然具有CREDIT功能,它可以重新進入合約并直接調用credit函數,給"attacker_address"一個100的余額。

之后,返回10,返回100。

重入成功。

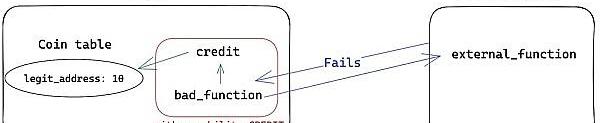

現在,如果我們不重入調用credit,而是嘗試重入再次調用bad_function,會發生什么?即使第一次調用credit成功,由于重入是在bad_function中,這將是一個遞歸調用且執行將會失敗。

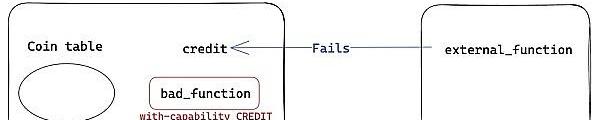

現在,如果我們嘗試直接調用external_function,這將不起作用,因為所需的功能CREDIT沒有被授予。

寫在最后

通過移除無界遞歸,圖靈不完備性可以防止一些重入攻擊的載體。

然而,由于跨函數重入可以在沒有遞歸調用的情況下進行,圖靈不完備性并不能阻止所有此類攻擊載體,因此用戶在與這種語言交互時不應該假設重入不會造成惡劣影響。

重入和跨函數重入是非常常見的安全問題,Web3.0領域也因此發生了一系列規模巨大的攻擊事件。

Pact作為一種智能合約編程語言,極具潛力。

它采取的方法與其他語言如Solidity或Haskell有些不同。Pact并不完全依靠圖靈不完備性來提高安全性;該語言被設計地更容易閱讀、理解和正式驗證。

然而,沒有哪種編程語言能對所有的攻擊載體免疫。因此開發者必須了解他們所使用的語言的獨特功能,并且在部署前對所有項目進行徹底審計。

目前,CertiK的審計及端到端解決方案已覆蓋目前市面上大部分生態系統,并支持幾乎所有主流編程語言,就區塊鏈平臺、數字資產交易平臺、智能合約的安全性等領域為各個生態鏈提供安全技術支持。

Tags:DITCRECredREDILiquidity NetworkCREASmartCredit TokenXCredit

作者:LoopyLu 今日早間,據知情人士透露,穩定幣發行商?Paxos?因?BUSD?相關問題將面臨美國證券交易委員會的訴訟.

1900/1/1 0:00:00文:VickyXiao?在試圖追上微軟和OpenAI在人工智能方面的先發優勢時,谷歌自己搞砸了.

1900/1/1 0:00:00Thefutureismulti-chain.未來是多鏈的。無論您認為它會發生在以太坊、Cosmos和Solana等多個L1上,還是以roll-up為中心的未來,都有機會通過推動這些跨鏈交易來賺.

1900/1/1 0:00:0021:00-7:00關鍵詞:Coinbase、印度央行、美聯儲、CPI1.CoinbaseCEO:Coinbase的質押服務不是證券.

1900/1/1 0:00:00原文作者:Messari-TomDunleavy編譯:BlockTurboFantom一直是加密貨幣領域Layer1協議最熱門的代表之一.

1900/1/1 0:00:00終端數據顯示,比特幣隨著每周和每月收盤的臨近,上周末迎來了比特幣又一次上漲。 比特幣交易員:25,000美元“在望”TradingView數據顯示,BTC/USD隔夜在Bitstamp上短暫觸及.

1900/1/1 0:00:00