BTC/HKD-1.08%

BTC/HKD-1.08% ETH/HKD-2.36%

ETH/HKD-2.36% LTC/HKD-2.19%

LTC/HKD-2.19% ADA/HKD-2.87%

ADA/HKD-2.87% SOL/HKD-2.63%

SOL/HKD-2.63% XRP/HKD-3.63%

XRP/HKD-3.63%Abstract:

近一周,0U轉賬的鏈上地址投攻擊愈演愈烈,截至12月2日,已經有超過37W地址被投,總計92個受害地址,被盜取金額超過164WUSD。

本篇文章,X-explore對攻擊態勢進行了全面分析,對攻擊者進行了鏈上溯源,同時也深入分析了攻擊的實現方式。

我們呼吁錢包APP加強風險提示,普通用戶在轉賬時謹防此類攻擊。因為我們注意到UTC時間11月2日10點38分,有一位鏈上用戶損失慘重,近100萬美金因投而被轉到黑客地址。

本文由X-explore與吳說區塊鏈聯合發布。

1.背景

近期,我們的鏈上風險監控發現ETH、BSC鏈上頻繁出現0u轉賬現象,以下圖bsc鏈的交易數據為例,受害者A發出一筆正常交易將452BSC-USD發給B后,會收到C轉來的0BSC-USD,同時,在同一筆交易hash內用戶A自己也會不受控制的給C轉0BSC-USD

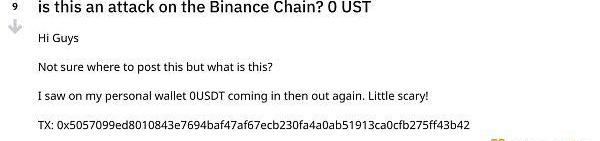

在社區中,很多用戶不知所以然,擔心自己的錢包私鑰已經泄漏,攻擊者正在竊取資產。

2.攻擊意圖

其實遇到這種情況的用戶不用緊張,大家的資產是安全的,私鑰并沒有泄漏,只需要仔細確認地址小心別轉錯賬就沒事,黑客的手法很簡單:

Arcadia Finance鏈上聯系攻擊者,要求退還90%被盜資金:7月10日消息,Arcadia Finance 在社交媒體上發文表示,已經注意到協議中存在潛在漏洞并暫停合約,正在與安全專家一起調查根本原因。Arcadia 還透露,已經在鏈上告知攻擊者,要求攻擊者將 90% 的資金退還到官方提供的地址;如果在接下來的 24 小時內沒有任何資金被返還,Arcadia 將向執法部門上報此事。[2023/7/10 10:46:18]

在鏈上監控幾個穩定幣的轉賬信息,捕獲受害者地址A正常發送給用戶B的轉賬信息。

精心構造與用戶地址B首尾一致的黑客地址C,使受害者A與黑客地址C互相轉帳0U。

受害者A下次轉賬時粗心大意直接復制歷史交易的地址時,很容易錯誤復制到黑客準備的地址C,從而將資金轉錯賬

我們認為這種攻擊是鏈上地址投攻擊:

首先,黑客讓自己的地址出現在用戶交易歷史中,誘導用戶誤認為是可信的交互地址。

此外,黑客構造出的地址與用戶可信地址首尾相同,被用戶當作下次交易的對象。鏈上投很容易使用戶產生資損,鏈上用戶需共同警惕!

3.攻擊態勢

Cardano鏈上流動性解決方案OccamRazer宣布M?bius Finance達成合作:Cardano 鏈上首個發行平臺與流動性解決方案 OccamRazer 宣布 M?bius Finance 成為 OccamRazer 平臺的合作伙伴。M?bius Finance 是 Polygon 和 Cardano 上的第一個合成平臺,旨在為用戶提供創建和交易合成資產的服務。[2021/6/29 0:13:38]

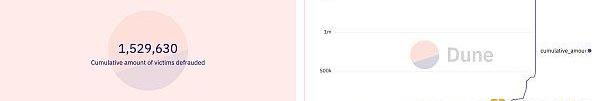

截止12月2日,在BSC與ETH鏈上的攻擊次數分別超過32萬次和5萬次,受攻擊影響的獨立地址數分別超過16萬個以及4萬個。

從趨勢上看,BSC鏈自從11月22日開始爆發,ETH鏈則從11月27日開始爆發,兩條鏈的攻擊規模均愈演愈烈。

此外,可以看到攻擊發生時間有顯著規律性,在每天UTC時間17點到0點攻擊量級顯著減少。疑似攻擊者處于亞洲時區。

截止12月2日,總共有92個獨立地址受騙,累計被騙金額達到164萬USD。伴隨著攻擊者攻擊目標的增加,可以預見,近期還會不斷有大量用戶被騙。

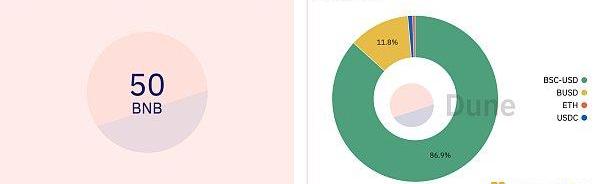

此外,我們對攻擊者的攻擊成本進行了分析,目前總成本接近2.9WUSD,攻擊者對BSC-USD和USDT非常偏愛,與穩定幣的幣種流通量和用戶持有量有關

先河系統創始人張日和:Filecoin實現了鏈上、鏈下數據的協同:金色財經現場報道,8月23日,在成都舉辦的“全球區塊鏈算力大會暨新基建礦業峰會”上,先河系統CEO&創始人張日和做了主題為《通證學與Filecoin案例分析》的演講。張日和表示,從技術架構看Filecoin的商業本質,首先它是一個分布式存儲解決方案,其次才是一個區塊鏈項目,Filecoin首先實現了鏈上和鏈下數據的協同。[2020/8/23]

攻擊者溯源

我們對其中一個攻擊者進行了鏈上溯源追蹤,與兩個主流中心化交易所關聯,其完整過程如下圖所示:

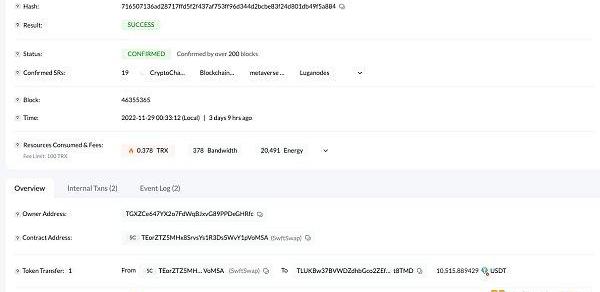

其攻擊資金的來源地址與OKX.com存在關聯,攻擊者通過使用Transit.Finance跨鏈橋將原始攻擊資金從TRON鏈轉移到BSC鏈上。

其盜取資金最終歸集到Huobi.com,攻擊者依然使用Transit.Finance跨鏈橋將盜取資金轉移到TRON鏈上。

讓我們進一步展開,針對盜取資金的流向進行溯源。

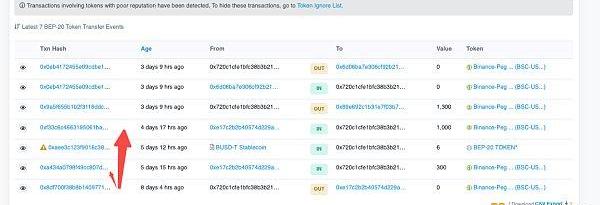

首先,受害者地址0xe17c2b2b40574d229a251fe3776e6da2cc46aa5e向攻擊者地址0x720c1cfe1bfc38b3b21c20961262ad1e095a6867分兩次,共轉賬1300U。

接著,攻擊者地址將資金歸集到地址0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49

USDC Treasury在以太坊鏈上增發2000萬枚USDC:Whale Alert監測數據顯示,北京時間6月23日06:09,USDC Treasury于以太坊網絡上增發2000萬枚USDC。增發哈希為:cad5fcf0ffebccd973290c90d260dfbfc111a32f463134d2b7874f186dd2b8f6。[2020/6/23]

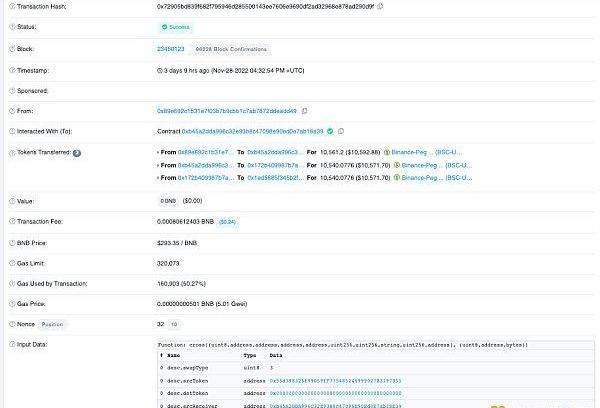

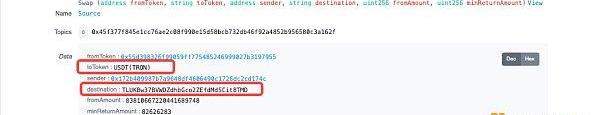

攻擊者在0x89e692c1b31e7f03b7b9cbb1c7ab7872ddeadd49地址上進行了資金的跨鏈轉移,在txhash為0x72905bd839f682f795946d285500143ee7606e9690df2ad32968e878ad290d9f的交易中,如下圖所示,將10561USDT通過Transit.Finance的合約進行了Cross操作。在這筆交易的EventLogs中,可以看到資金去向了TRON鏈的USDT,對應地址是TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD,對應TRON鏈上的交易hash是:716507136ad28717ffd5f2f437af753ff96d344d2bcbe83f24d801db49f5a884

動態 | 區塊鏈上市公司易見股份實控人或變更為云南省國資委:根據易見股份公告,公司股東九天控股擬將其持有的易見股份18%股份轉讓給工投君陽,轉讓單價為12.83元/股,轉讓總價2592,180,256.50元;公司控股股東滇中集團擬通過公開征集受讓方的方式轉讓其持有的易見股份8%股份,云南工投將參與滇中集團協議轉讓易見股份8%股份的公開征集。工投君陽為云南工投的控股子公司,兩者存在一致行動關系。若云南工投被確定為本次滇中集團股權轉讓公開征集的受讓方,其將成為公司控股股東,公司的實際控制人將變更為云南省國資委。公司股票2月14日復牌。據悉,易見股份的旗艦產品是“易見區塊--可信數據池”,該產品實現了跨鏈數據可追溯技術,實現貿易、融資多鏈協同和跨鏈溯源,形成可追溯的供應鏈金融解決方案,覆蓋了供應鏈從貿易形成、融資到資產證券化的全過程。(上海證券報)[2020/2/13]

最終,攻擊者將TLUKBw37BVWDZdhbGco2ZEfdMd5Cit8TMD地址上的充值進了Huobi交易所。充值的入金地址分別是:TPtzsrCAG61QMwig3jZV8Px7Rd1WZVnRXG,TDp7r3S1hJeiNfH1CvCVXeY8notY47nagJ

攻擊原理分析

攻擊者案例1:

EOA:0xBAA1451bE8C33998CD43F375c2e67E79c1a104AD

CA:0x7ceBeb6035B231A73CB5Fb4119c2FbBC04Ec6fD1

攻擊者案例2:

EOA:0x616384a80f32aDb65243522971aE2ba7664B62E3

CA:0x6f00Ed594A6AceEf0E1A6FE023Ecd5Eb96c8665a

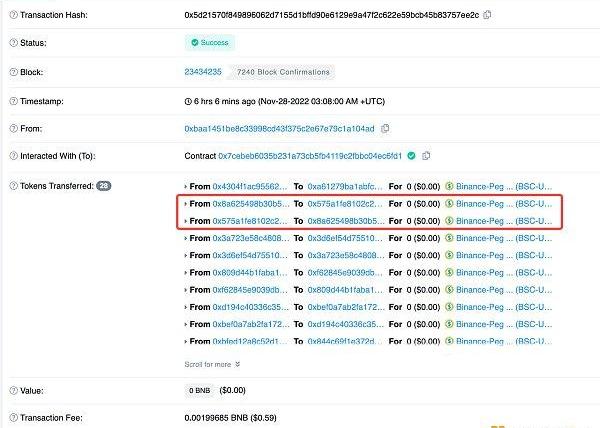

針對bsc鏈上的token攻擊主要包含BSC-USD、BUSD、USDC、ETH等,大部分是通過攻擊合約批量調用transferFrom()函數,也有手動調用transfer()函數的情況和針對主幣的情況,原理基本一致。以下用BSC-USD的一個攻擊合約舉例

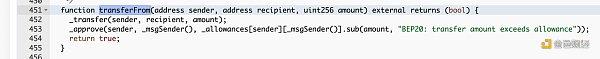

transferFrom()

在攻擊者調用攻擊合約的一筆交易中,攻擊合約只調用了BSC-USD的transferFrom()函數,通過對參數填充sender、recipient、amount可以實現操控任意地址間的0USD轉帳,同時產生授權Approval()與轉賬Transfer()的事件

Blocksecphalcon交易信息

BSC-USD的合約源碼顯示transferFrom()函數順序調用了轉賬_transfer()與授權_approve()函數

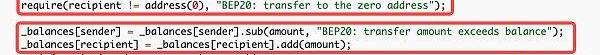

_transfer()函數的作用很簡單,首先排除交易中的全零地址,然后給發送方減錢,接受者加錢,最后記錄轉賬事件。這里用到的加減函數add()/sub()是OpenZeppelin的safemath庫,溢出會報錯回退

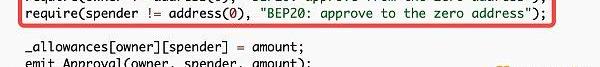

_approve()函數同樣排除全零地址,修改授權值,這個函數的重點在transferFrom中調用approve的參數計算里,用到了_allowances.sub(amount,"BEP20:transferamountexceedsallowance"),將已有的授權token數量減去轉賬數量,剩余的授權數量放入approve重新授權。這里用到的減函數sub是OpenZeppelin的safemath庫,溢出會報錯回退;但是如果整個流程的amount參數為零,沒有任何檢測機制能拒絕這筆交易,也就導致了鏈上大量的0U轉賬能正常發送,而黑客只需要付出手續費即可收獲不菲的回報。

transfer()

調用transfer()函數的攻擊方式原理一致,整個流程只有加減的溢出檢測,沒有對零轉賬的過濾。

BNB

在token的攻擊追溯過程中,我們還發現了通過0BNB轉賬的首尾相同釣魚攻擊,原理與token釣魚類似,構造首尾相同的地址進行釣魚

攻擊交易:https://bscscan.com/tx/0x5ae6a7b8e3ee1f342153c1992ef9170788e024c4142941590857d773c63ceeb3

構造地址后迷惑性非常高,一不小心就轉錯到黑客地址上

正常用戶地址:0x69cb60065ddd0197e0837fac61f8de8e186c2a73

黑客構造地址:0x69c22da7a26a322ace4098cba637b39fa0a42a73

6.X-explore攻擊檢測

目前X-explore可針對此類攻擊行為進行實時的鏈上監測,為了避免危害進一步加劇,我們建議:

錢包App通過顏色或其他提示幫助用戶區分地址,并做好用戶提醒;

用戶在轉賬前仔細區分歷史交易地址,逐字確認,最好自己存一份地址簿。

與此同時,我們在Dune中開源了此次攻擊事件的態勢感知大圖。

https://dune.com/opang/first-and-last-address-construction

敬請關注我們。

Mirror:https://mirror.xyz/x-explore.eth

Twitter:https://twitter.com/x_explore_eth

來源:bress

Tags:USDTRAANSBSCusdc幣倒閉的可能性大嗎Tranche FinanceANS價格Mario Inu BSC

在過去十年中,手機游戲已成為互動娛樂產業的重要支柱,得益于智能手機的普及,來自世界各地的用戶都成為了硬核游戲玩家.

1900/1/1 0:00:00來源:燃財經 作者:呂敬之? 當你對Web3的了解還處于迷惑或一片漆黑的狀態時,殊不知,曾經被投資人和創業者追捧的數字貨幣、數字藏品和鏈游或已成為過去時.

1900/1/1 0:00:00撰文:MishadaVinci編譯:Blockunicorn像世界各地的數百萬人一樣,我在全球大流行病期間進入了Web3.

1900/1/1 0:00:00文:RussianDefi來源:0xilluminati11月27日,Blur的交易量超過了Opensea。最近創建了許多新的NFT市場,但直到現在才出現一個有占據主導地位意圖的市場.

1900/1/1 0:00:00文:孟永輝 從「火幣」到「火必」,火幣進行了品牌升級。剛剛擔任火必全球顧問委員會成員的孫宇晨,同樣出席了這次品牌升級會.

1900/1/1 0:00:00文/lookonchain;譯/金色財經xiaozou2022年10月20日,SONM代幣SNM價格從0.2035美元飆升至10.91美元,上漲50余倍.

1900/1/1 0:00:00