BTC/HKD+0.24%

BTC/HKD+0.24% ETH/HKD-0.16%

ETH/HKD-0.16% LTC/HKD+0%

LTC/HKD+0% ADA/HKD-0.79%

ADA/HKD-0.79% SOL/HKD+0.82%

SOL/HKD+0.82% XRP/HKD-0.08%

XRP/HKD-0.08%作者:Kong

據慢霧區情報,11月4日,一個BNBChain上地址憑空鑄造了超10億美元的pGALA代幣,并通過PancakeSwap售出獲利,導致此前GALA短時下跌超20%。慢霧將簡要分析結果分享如下:

相關信息

pGALA合約地址

0x7dDEE176F665cD201F93eEDE625770E2fD911990

proxyAdmin合約地址

0xF8C69b3A5DB2E5384a0332325F5931cD5Aa4aAdA

慢霧:從Multichain流出的資金總額高達2.65億美元,分布在9條鏈:金色財經報道,自7月7日以來,從 Multichain 流出的資金總額高達 2.65 億美元,分布在 Ethereum、BNB Chain、Polygon、Avalanche、Arbitrum、Optimism、Fantom、Cronos、Moonbeam 鏈。其中 6582 萬美元已經被 Circle 和 Tether 凍結,1,296,990.99 ICE(約 162 萬美元) 被 Token 發行方 Burn。流出的資金中,包括:

1)從 Multichain: Old BSC Bridge 轉出的 USDT;

2)從 Multichain: Fantom Bridge 轉出的 USDC、DAI、LINK、UNIDX、USDT、WOO、ICE、CRV、YFI、TUSD、WETH、WBTC;

3)從 Anyswap: Bridge Fantom 轉出的 BIFI;

4)從 Multichain: Moonriver Bridge 轉出的 USDC、USDT、DAI、WBTC;

5)從 MultiChain: Doge Bridge 轉出的 USDC;

6)從 Multichain: Executor 轉出的 DAI、USDC、BTCB、WBTC、WETH、Dai.e、WBTC.e、Bridged USDC、BTC、fUSDT、ETH 等;

7)從被 Etherscan 標記為 Fake_Phishing183873 的 0xe1910...49c53 轉出的 WBTC、USDT、ETH,同時我們認為該標記(Fake Phishing183873)或許是 Etherscan 上的虛假標記,地址可能以前屬于 Multichain 官方賬戶。[2023/7/11 10:48:30]

proxyAdmin合約原owner地址

慢霧:針對傳言火幣信息泄漏事件不涉及用戶賬戶與資金安全 請保持客觀冷靜對待:據官方消息,慢霧注意到近日有白帽子公開了此前一個火幣已經處理完畢的過往漏洞信息。經慢霧與火幣官方確認,火幣本著負責任披露信息的策略,對本次事件做以下說明:本次事件是小范圍內(4000人)的用戶聯絡信息泄露,信息種類不涉及敏感信息,不涉及用戶賬戶與資金安全。事件發生于2021年6月22日日本站測試環境S3桶相關人員不規范操作導致,相關用戶信息于2022年10月8日已經完全隔離,日本站與火幣全球站無關。本次事件由白帽團隊發現后,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對于火幣安全做出的貢獻。最后提醒請大家冷靜對待,切勿傳謠。[2023/7/1 22:12:01]

0xfEDFe2616EB3661CB8FEd2782F5F0cC91D59DCaC

慢霧:昨日MEV機器人攻擊者惡意構造無效區塊,建議中繼運營者及時升級:金色財經報道,慢霧分析顯示,昨日MEV機器人被攻擊的問題原因在于即使信標區塊不正確,中繼仍將有效載荷(payload)返回給提議者,導致了提議者在另一個區塊被最終確定之前就能訪問區塊內容。攻擊者利用此問題,惡意構造了無效的區塊,使得該區塊無法被驗證,中繼無法進行廣播(狀態碼為202)從而提前獲得交易內容。mev-boost-relay昨日已緊急發布新版本緩解此問題,建議中繼運營者及時升級中繼。

據此前報道,昨日夾擊MEV機器人的惡意驗證者已被Slash懲罰并踢出驗證者隊列。[2023/4/4 13:43:37]

proxyadmin合約當前owner地址

分析 | 慢霧:韓國交易所 Bithumb XRP 錢包也疑似被黑:Twitter 上有消息稱 XRP 地址(rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu)被盜 20,000,000 枚 XRP(價值 $6,000,000),通過慢霧安全團隊的進一步分析,疑似攻擊者地址(rBKRigtRR2N3dQH9cvWpJ44sTtkHiLcxz1)于 UTC 時間 03/29/2019?13:46 新建并激活,此后開始持續 50 分鐘的“盜幣”行為。此前慢霧安全團隊第一時間披露 Bithumb EOS 錢包(g4ydomrxhege)疑似被黑,損失 3,132,672 枚 EOS,且攻擊者在持續洗幣。更多細節會繼續披露。[2019/3/30]

0xB8fe33c4B55E57F302D79A8913CE8776A47bb24C

簡要分析

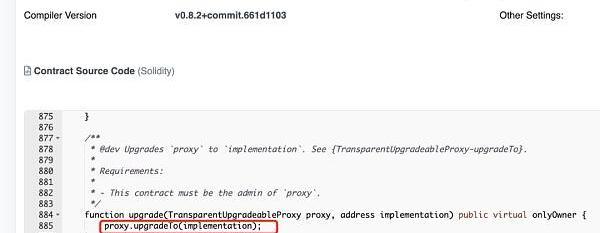

1.在pGALA合約使用了透明代理模型,其存在三個特權角色,分別是Admin、DEFAULT_ADMIN_ROLE與MINTER_ROLE。

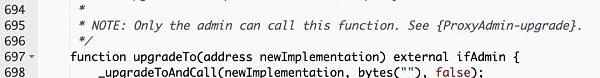

2.Admin角色用于管理代理合約的升級以及更改代理合約Admin地址,DEFAULT_ADMIN_ROLE角色用于管理邏輯中各特權角色,MINTER_ROLE角色管理pGALA代幣鑄造權限。

3.在此事件中,pGALA代理合約的Admin角色在合約部署時被指定為透明代理的proxyAdmin合約地址,DEFAULT_ADMIN_ROLE與MINTER_ROLE角色在初始化時指定由pNetwork控制。proxyAdmin合約還存在owner角色,owner角色為EOA地址,且owner可以通過proxyAdmin升級pGALA合約。

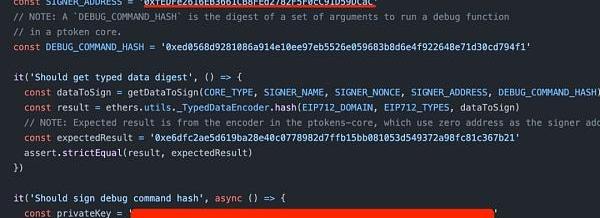

4.但慢霧安全團隊發現proxyAdmin合約的owner地址的私鑰明文在Github泄漏了,因此任何獲得此私鑰的用戶都可以控制proxyAdmin合約隨時升級pGALA合約。

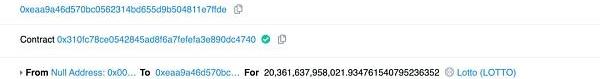

5.不幸的是,proxyAdmin合約的owner地址已經在70天前被替換了,且由其管理的另一個項目pLOTTO疑似已被攻擊。

6.由于透明代理的架構設計,pGALA代理合約的Admin角色更換也只能由proxyAdmin合約發起。因此在proxyAdmin合約的owner權限丟失后pGALA合約已處于隨時可被攻擊的風險中。

總結

綜上所述,pGALA事件的根本原因在于pGALA代理合約的Admin角色的owner私鑰在Github泄漏,且其owner地址已在70天前被惡意替換,導致pGALA合約處于隨時可被攻擊的風險中。

參考:https://twitter.com/enoch_eth/status/1589508604113354752

官網 https://movectf.movebit.xyz/Git:https://github.com/shanxuanchen/MoveCTF 題目1 第一題是checkin題.

1900/1/1 0:00:00文/WilliamM.Peaster,Bankless;譯/金色財經xiaozou 1)分析 NFT分析資源提供了易于使用的界面,用于發現可操作的NFT洞察,并用于了解NFT活動流.

1900/1/1 0:00:00前幾日FTX創始人SBF承諾將發布文章復盤FTX為何崩潰。16日至17日他陸續發布32條推特,講述FTX發生了什么、FTX現狀以及一些反思。因部分推文極短且無什么含義,金色財經對推文有刪減.

1900/1/1 0:00:00受訪者:臺灣傷澄法律事務所 采訪者:吳說區塊鏈 注:作者與受訪者無商業合作關系截止到目前為止,我們接受的客戶中,臺灣大概是九百五十個人左右,損失在500萬元美元以上的,大概是四位.

1900/1/1 0:00:00原文標題:《Ohhh-FAC|CombatingCentralisationwithSocialSlashing》以太坊需要遵守OFAC的規定嗎?以太坊被認為是所有加密貨幣中最去中心化的Laye.

1900/1/1 0:00:002022年,國內電商正面臨多重巨變:618、雙11失靈降溫,互聯網脫虛向實涌向賣貨——B站、今日頭條等內容平臺,俞敏洪、劉潤等知識博主紛紛入局。在電商熱戰的邊角處,國內外元宇宙電商幾乎同時萌芽.

1900/1/1 0:00:00