BTC/HKD-5.53%

BTC/HKD-5.53% ETH/HKD-6.49%

ETH/HKD-6.49% LTC/HKD-4.15%

LTC/HKD-4.15% ADA/HKD-9.25%

ADA/HKD-9.25% SOL/HKD-12.41%

SOL/HKD-12.41% XRP/HKD-7.9%

XRP/HKD-7.9%北京時間2022年5月16日凌晨4:22:49,CertiK安全技術團隊監測到FEG在以太坊和BNB鏈上遭受大規模閃電貸攻擊,導致了價值約130萬美元的資產損失。

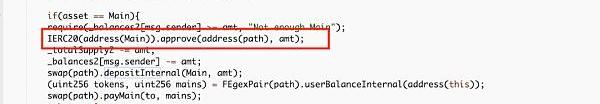

此攻擊是由“swapToSwap()”函數中的一個漏洞造成的,該函數在未對傳入參數進行篩查驗證的情況下,直接將用戶輸入的"path"作為受信任方,允許未經驗證的"path"參數來使用當前合約的資產。

因此,通過反復調用"depositInternal()"和"swapToSwap()",攻擊者可獲得無限制使用當前合約資產的許可,從而盜取合約內的所有資產。

受影響的合約地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

CertiK通過美國AICPA審核獲得SOC 2類型I認證:金色財經報道,Web3安全審計公司CertiK已經通過了美國注冊會計師協會(AICPA)的審核,獲得了該機構頒發SOC 2 類型 I 認證。SOC2類型I認證是AICPA基于確保服務機構滿足客戶數據安全而提出的標準,素以嚴苛著稱。CertiK通過獨立的第三方審計進行了安全控制、流程和政策等多全面審計和評估,滿足了SOC 2的嚴格標準,有能力為客戶和合作伙伴提供最高級別安全的承諾。在通過該認證后,CertiK方面也表示將一如既往地致力于提供最先進的安全解決方案,使個人、企業和組織等能在保證安全的前提下充分發揮區塊鏈技術的潛力。[2023/7/18 11:00:28]

漏洞交易

漏洞地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

Balancer或將集成Aura Finance和Arbitrum:金色財經報道,DeFi流動性協議Balancer在社交媒體上宣布,“Soon TM”,并在配圖中增加了Aura Finance、Arbitrum的logo,疑似將與Aura Finance和Arbitrum集成。[2023/6/20 21:48:26]

漏洞交易樣本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

被盜資金追蹤:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

相關地址

前Web3基金會波卡增長負責人Dan Reecer擔任Acala增長副總裁:前Web3基金會波卡增長負責人Dan Reecer發推宣布:今天是自己全職擔任Acala增長副總裁的第一天。過去兩年,他參與了波卡、Kusama的啟動,在推文中感謝Web3基金會團隊,他表示將以與Acala的同事一道幫助構建Acala和Kusama上領先的DeFi平臺。[2021/2/2 18:42:21]

攻擊者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

攻擊者合約:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

FEG代幣地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

DeFi協議Balancer將在NEAR可用:基于以太坊的去中心化金融(DeFi)協議Balancer將在NEAR可用。據悉,NEAR是以太坊的競爭對手,上周剛剛完全開放了其主網。該智能合約平臺的團隊承諾,與以太坊相比,將減少延遲和費用。Balancer Labs增長負責人Jeremy Musighi表示,除了專注于NEAR的工作之外,該團隊還將繼續專注于基于以太坊的開發。(The Block)[2020/10/27]

FEGWrappedBNB(fBNB):https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

攻擊步驟

以下攻擊流程基于該漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

①攻擊者借貸915WBNB,并將其中116BNB存入fBNB。

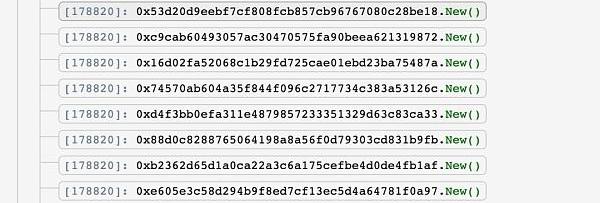

②攻擊者創建了10個地址,以便在后續攻擊中使用。

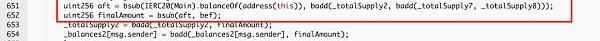

③攻擊者通過調用"depositInternal()"將fBNB存入合約FEGexPRO。

根據當前地址的余額,"_balances2"被增加。

④攻擊者調用了"swapToSwap()",路徑參數是之前創建的合約地址。

該函數允許"path"獲取FEGexPRO合約的114fBNB。

⑤攻擊者反復調用"depositInternal()"和"swapToSwap()",允許多個地址獲取fBNB代幣,原因如下:

每次"depositInternal()"被調用,_balance2將增加約114fBNB。

每次"swapToSwap()"被調用,攻擊者所創建合約能獲取該114fBNB的使用權限。

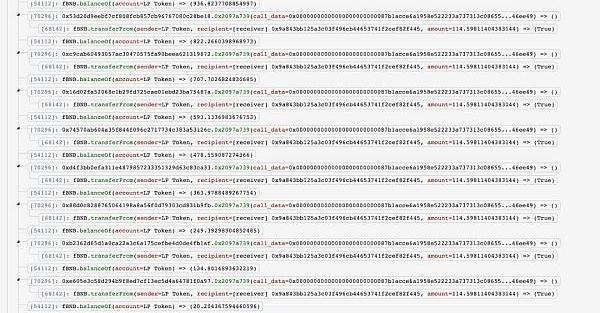

⑥?由于攻擊者控制了10個地址,每個地址均可從當前地址花費114個fBNB,因此攻擊者能夠盜取被攻擊合約內的所有fBNB。

⑦攻擊者重復步驟④⑤⑥,在合約內耗盡FEG代幣。

⑧最后攻擊者出售了所有耗盡的資產,并償還閃電貸款,最終獲取了其余利潤。

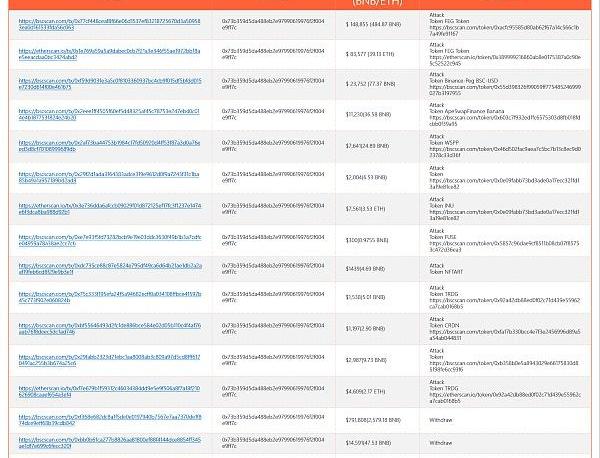

資產去向

截至2022年5月16日6:43,被盜資金仍存儲在以太坊和BSC鏈上的攻擊者錢包中。

原始資金來自以太坊和BSC的Tornadocash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

攻擊者攻擊了13個FEGexPRO合約,以下為概覽:

Tags:BNBCERALAHTTbnb幣怎么交易Defilancer tokenDas Galaxy Talent Tokenhttps://etherscan.io

金色財經報道,美國商品期貨交易委員會(CFTC)主席RostinBehnam在周一接受CNBC采訪時聲稱比特幣和以太坊是商品.

1900/1/1 0:00:00日新月異的區塊鏈世界,每天都可能會出現新的概念、新的詞語。對于剛入門的新手,尤其是處于早期探索階段的您,一份相對全面又具有時效性的術語指南,能夠幫您快速打開區塊鏈世界的大門.

1900/1/1 0:00:00編者薦語: 觀察歷史,是為了最大程度地理解未來,這篇文章給了一個很好的復盤角度。筆者也曾見證過幾輪周期,所有具備波動性質的市場,很多時候都在走極端,要么走向一個極端,要么走向另一個極端.

1900/1/1 0:00:00圖中可以看到,紅色線距離通道下軌仍有一段距離,通過歷史走勢能看到,2014年和2018年熊市最低基本都是收線位于下軌下方,目前BTC整體仍是震蕩回落姿態,短期內跌多了就會出現階段性反彈反抽.

1900/1/1 0:00:00本周將被記住的是,穩定幣表現出了出人意料的脫鉤能力。隨著加密貨幣和金融市場的普遍崩潰,Terra的TerraUSD(UST)下跌到令人震驚的0.29美元,但它也是穩定幣小眾市場的主角,同時Tet.

1900/1/1 0:00:00KeyTakeaway 藍海市場是一種新興市場,利潤率高,不存在惡性競爭;而紅海市場是已知且競爭激烈的市場,有著較高的壁壘和嚴格的行業競爭規則.

1900/1/1 0:00:00