BTC/HKD+0.2%

BTC/HKD+0.2% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD-0.1%

LTC/HKD-0.1% ADA/HKD-0.46%

ADA/HKD-0.46% SOL/HKD+1.39%

SOL/HKD+1.39% XRP/HKD-0.41%

XRP/HKD-0.41%11月30日,鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,自動做市商協議MonoX遭閃電貸攻擊,獲利約3100萬美元。關于本次攻擊,成都鏈安技術團隊第一時間進行了事件分析。

事件概覽

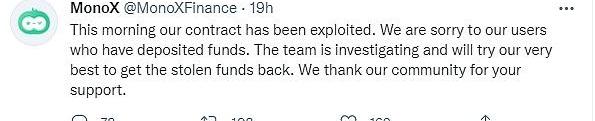

攻擊發生之后,MonoX在官方推特確認其合約遭到攻擊,團隊正在調查并將盡最大努力追回被盜資金。

MonoX使用單邊代幣池模型,其使用vCASH穩定幣與AMM提供的代幣創建虛擬的交易對。簡單來說,MonoX創建的是代幣-vCASH交易對,添加流動性時,只需要添加代幣,進行任意代幣兌換時,兌換路徑為:代幣A->vCASH->代幣B,而不需要像Uniswap一樣經過多個交易對:代幣A->Pair1->Pair2->Pair3->TokenB。

事件具體分析

攻擊者使用相同的地址

0xEcbE385F78041895c311070F344b55BfAa953258對以太坊以及MATIC上的MonoX發起了攻擊,在兩個平臺進行攻擊所部署的合約一致。攻擊交易為:

Coin Metrics聯合創始人:狗狗幣主要是投機工具 馬斯克的宣傳令人不安:2月10日消息,Coin Metrics聯合創始人Nic Carter表示,特斯拉創始人埃隆·馬斯克對狗狗幣的宣傳令人不安,因為狗狗幣主要被用作“投機工具”。從長遠來看,很多散戶會因為使用狗狗幣而蒙受損失,因為狗狗幣所包含的有趣的技術真的很少。(CNBC)[2021/2/10 19:28:37]

以太坊:

0x9f14d093a2349de08f02fc0fb018dadb449351d0cdb7d0738ff69cc6fef5f299

MATIC:

0x5a03b9c03eedcb9ec6e70c6841eaa4976a732d050a6218969e39483bb3004d5d

由于兩個平臺代碼完全一致,下面的分析將基于以太坊上的攻擊交易進行。

Round1

將0.1WETH通過Monoswap中兌換為79.98609431154262101MONO;

鮑威爾:除非出現令人不安的通脹和不均衡 否則將不會加息:美聯儲主席鮑威爾:除非出現令人不安的通脹和不均衡,否則將不會加息。如果通脹以不符合預期的方式出現,美聯儲有相應的工具。(金十)[2021/1/15 16:12:24]

圖1?WETH兌換MONO

Round2

移除Monoswap所有的流動性。這里利用了Monoswap合約中的任意地址流動性移除漏洞。

漏洞1:

Monoswap合約中未檢測流動性的所有者to是否為msg.sender。_removeLiquidity函數中,如圖2所示,第443行,獲取調用者(攻擊合約)最后一次添加流動性的時間戳,返回結果是0,因此第445行的檢測通過。第446行,topLPHolderOf如果不是調用者(攻擊合約)地址,第447行的檢測通過。此后移除流動性相關代碼中,再無msg.sender相關的操作。

圖2?_removeLiquidity源碼

以太坊研發者評Yam事件:對社區沒有進行盡職調查感到不安:8月13日,以太坊研發者Philippe Castonguay發推談論Yam事件稱,難以置信的魯莽。無論從好的方面還是壞的方面來說,在幾個小時內就將2.5億美元轉移到一個未經審計的項目,這絕對是超現實的。希望看到很多人損失資金,并將這次損失作為一個教訓。隨后,Philippe Castonguay再次發推為該言論道歉稱,他并不想傷害任何人,只是對社區沒有進行盡職調查感到不安。[2020/8/13]

圖3?第一次移除流動性內部調用細節

圖4?移除Monoswap中MONO池所有的流動性

Round3

添加極少數量的MONO到Monoswap中,這一步是為了后面快速提升MONO的價格做準備。

美國科學促進會:包括區塊鏈在內的互聯網投票目前仍不安全:美國科學促進會(AAAS)于4月9日致信各州州長、國務卿及選舉主任,督促官員們不要在選舉中使用互聯網投票。AAAS稱,目前,互聯網投票在美國并不是一個安全的投票解決方案,在可預見的未來也不會是。該協會還援引了2018年發布的一份關于選舉安全的研究報告,該報告認為線上投票,尤其是使用區塊鏈技術,可能會導致侵犯隱私、操縱選票和選票清點不完全。(Cointelegraph)[2020/4/10]

圖5?攻擊合約添加流動性

Round4

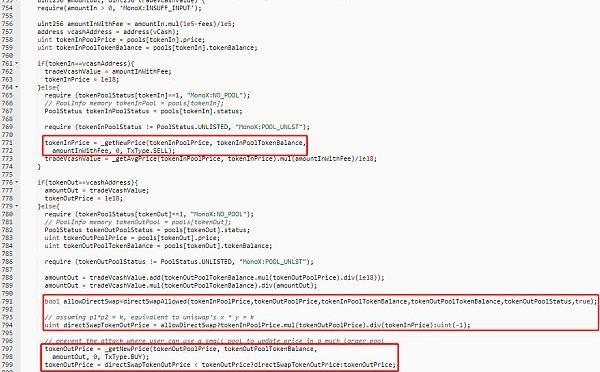

利用Monoswap合約中的代幣兌換價格覆寫漏洞,反復進行同種代幣的兌換,拉升MONO的價格。第3步攻擊者將Monoswap合約中MONO的儲量控制到了一個極小的值,目的就是更快的以極低的MONO數量來拉升MONO的價格。

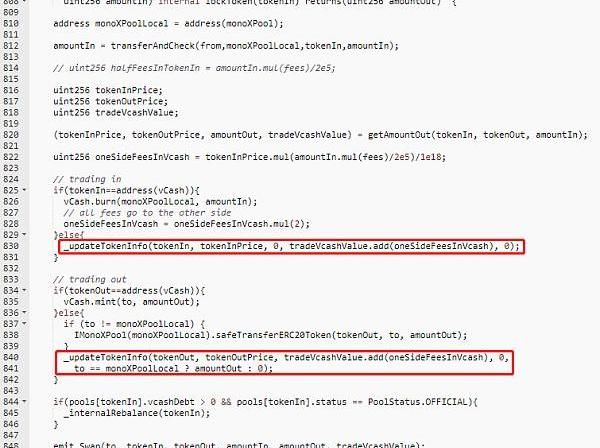

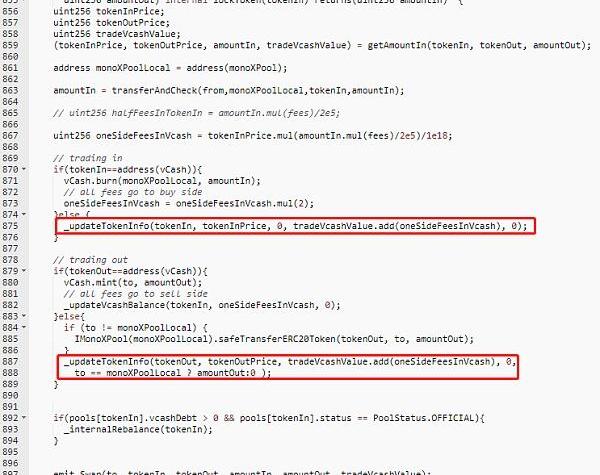

漏洞2:

Monoswap合約的代幣兌換過程為:檢查兌換參數是否正常,然后計算應輸入輸出代幣的數量以及代幣兌換后的價格,最后執行兌換操作并將新的代幣價格寫入賬本。以上邏輯在不同種代幣兌換的時候會正常運行。但是在同種代幣兌換時,將出現兩處問題:

以色列監管機構:加密貨幣用于消費并不安全:據外媒消息,近日以色列安全局(ISA)宣布,當加密貨幣僅用于消費時,還不符合安全標準,這意味著加密貨幣并沒有作為支付工具的權利。據了解,去年8月ISA成立了跨部門的委員會,以對ICO的監管進行審查。[2018/3/23]

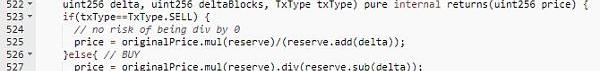

在_getNewPrice函數計算應輸入輸出代幣數量時,未考慮到兌換過程中交易池代幣儲量的變更,同種代幣是基于相同的初始價格進行兌換后價格的計算。

在最后一步更新代幣過程中,未考慮到同種代幣進行兌換時,兌出代幣的價格更新操作會覆蓋兌入代幣更新的操作。該漏洞導致MONO代幣兌換MONO代幣時,MONO的價格異常增長。此外不止攻擊者使用的swapExactTokenForToken函數存在該問題,swapTokenForExactToken函數也存在該問題。

圖6?swapIn函數源碼

圖7?兌換過程參數計算

圖8?兌換后價格計算

圖9?swapOut函數源碼

現在看看攻擊者是如何利用漏洞2進行攻擊的:

如圖10所示,初始MONO的價格為5.218vCASH/MONO。

圖10?初始MONO價格

然后攻擊者反復進行MONO->MONO的兌換,一共進行了55次兌換,如下圖所示:

圖11?反復兌換,拉升MONO價格

對其中一筆兌換交易進行分析,每次兌換的數量是交易池中MONO的總量減去1,這是能夠最大提升MONO價格的兌換數量(使圖8?_getNewPrice第527行,分母為1)。另外由于交易池中MONO的總量較低,攻擊者已經通過第1步保證了有足夠的余額進行兌換操作。

圖12?MONO兌換細節

截止至兌換結束時,MONO的價格已經被拉升至843,741,636,512.366vCASH/MONO。攻擊合約中剩余51.92049285389317MONO。

圖13?最終的MONO價格

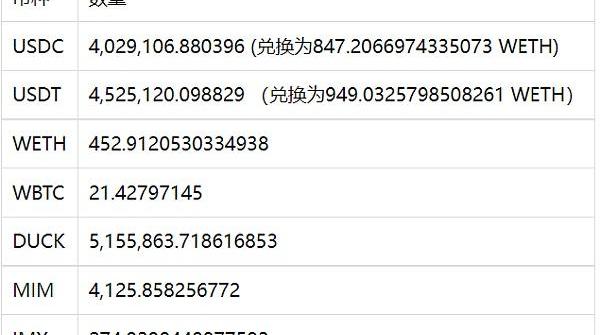

通過UniswapV2的USDC/WETH池借入了847.2066974335073WETH。然后攻擊者通過Monoswap將0.0709532091008681MONO兌換為4,029,106.880396USDC,然后將USDC歸還給USDC/WETH池。注意,這里實際上是攻擊者將從Monoswap中兌換的USDC到UniswapV2中兌換為WETH,而不是閃電貸攻擊。

攻擊者所有轉出的資產如下:

所有被盜資產全部發送到

0x8f6a86f3ab015f4d03ddb13abb02710e6d7ab31b地址。

目前項目方已經和攻擊者進行了溝通,成都鏈安將持續對此事件進行監控。

事件復盤

這次攻擊事件中,攻擊者利用了合約中的兩個漏洞:任何地址都可以任意移除指定地址的流動性;特殊情況下的價格寫入操作覆蓋問題。

建議項目方在進行合約開發過程中做好權限的檢查;在開發以及測試過程中將特殊情況納入考慮,例如同種代幣轉賬。

Taproot,一個隱私和可擴展性升級,比特幣開發者期待已久的軟分叉終于在11月啟動。值得一提的是,即使Taproot現在已經激活,Taproot的工作還遠未結束,更多的關于BTC的升級工作正在.

1900/1/1 0:00:0012月1日,眾議院金融服務委員會(HouseFinancialServicesCommittee)主席瑪克辛·沃特斯(MaxineWaters)宣布了一份加密貨幣聽證會的證人名單.

1900/1/1 0:00:00Foundation是一個元宇宙社區組織,旨在成為元宇宙世界的頭號玩家根據地。我們不斷探索NFT、游戲與虛擬現實,為社區每一位成員創造價值連接,讓元宇宙世界觸手可及.

1900/1/1 0:00:00在Web1.0和Web2.0的歷史上,數百家公司在信息革命中爭奪主導地位。只有那些成功地將復雜技術轉化為用戶友好型產品的人才是贏家.

1900/1/1 0:00:00近日,FATF發布了最新的《虛擬資產及虛擬資產服務提供商風險指南》,該指南進一步明確了虛擬資產及虛擬資產服務提供商的定義,并針對虛擬資產普遍存在的洗錢和恐怖主義融資的問題制定了監管框架.

1900/1/1 0:00:00Multicoin聯合創始人、管理合伙人KyleSamani于12月13日發文認為下一次熊市不會像上次那樣,他表示“事實上,我們可能根本不會有熊市,或者我們可能有半個熊市”.

1900/1/1 0:00:00