BTC/HKD+1.18%

BTC/HKD+1.18% ETH/HKD+1.08%

ETH/HKD+1.08% LTC/HKD+0.36%

LTC/HKD+0.36% ADA/HKD+1.8%

ADA/HKD+1.8% SOL/HKD+4.87%

SOL/HKD+4.87% XRP/HKD+1.09%

XRP/HKD+1.09%據慢霧區消息,幣安智能鏈(BSC)DeFi項目ImpossibleFinance遭遇閃電貸攻擊。慢霧安全團隊第一時間介入分析,并將結果分享如下:

攻擊細節分析

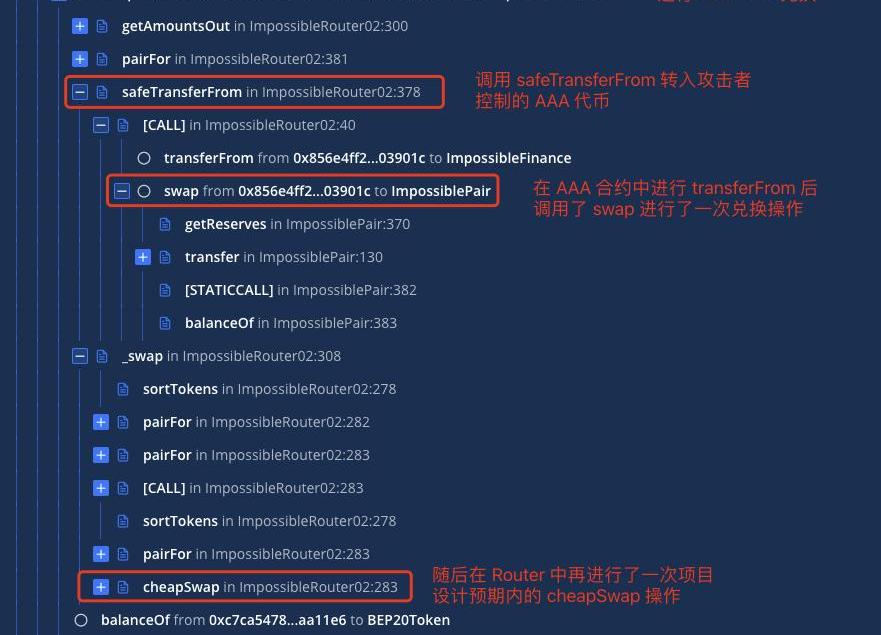

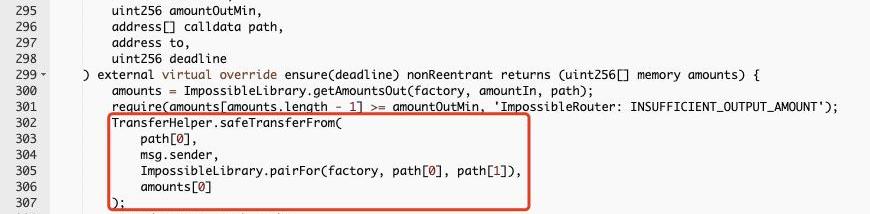

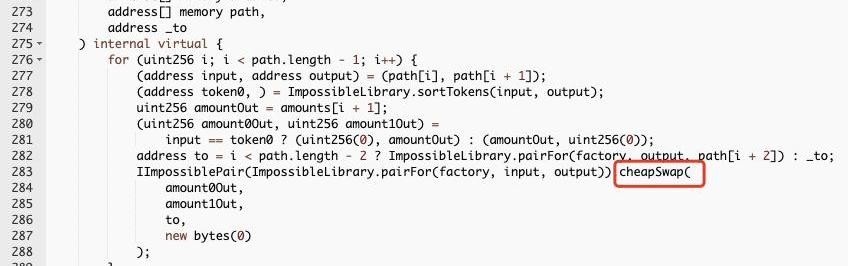

ImpossibleFinance的DEX架構參考了Uniswapv2,但在Pair的實現上有所不同。ImpossiblePair分別實現了cheapSwap與swap兩個接口。cheapSwap函數限制了只由Router合約可進行調用,swap函數則是任意用戶都可調用進行代幣兌換操作。本次攻擊事件的根本原因正是出在這種特殊的代幣兌換架構上,接下來我們對此次攻擊進行具體分析:

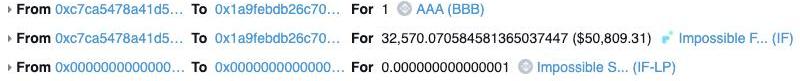

首先攻擊者利用閃電貸從PancakeSwap中借出大量WBNB,并最終將其兌換成IF(ImpossibleFinance代幣)?。

Yuga Labs:Mailchimp漏洞可能導致用戶數據被訪問但未被導出,將繼續調查此事:1月19日消息,Yuga Labs在推特上表示:“我們最近了解到電子郵件平臺Mailchimp發生了數據泄露,我們的賬戶是眾多被泄露的賬戶之一。我們只使用過該服務幾次,而且用途有限,但出于謹慎考慮希望分享以下信息。我們從Mailchimp了解到的情況:未經授權的行為者可能訪問了我們帳戶中的數據。但是,目前沒有證據表明任何數據被導出。”

Yuga Labs稱:“我們Mailchimp帳戶中包含的數據是來自幾個涉及有限人數的電子郵件活動的信息。Mailchimp嚴格地用于電子郵件通信,而不是NFT鑄造。下一步我們將繼續調查此事,如果我們認為用戶的數據可能受到Mailchimp漏洞的影響,我們將通過Yuga Labs的電子郵件地址與相關用戶聯系。”

此前1月17日消息,Near發布安全提醒稱,Mailchimp漏洞或將影響Near網頁錢包。[2023/1/19 11:20:38]

PeckShield: Impossible Finance 攻擊者利用 ElevenFinance 漏洞對其進行閃電貸攻擊:北京時間 6 月 23 日,PeckShield 派盾預警顯示,Impossible Finance 攻擊者利用 ElevenFinance 的邏輯漏洞再次對 DeFi 協議 ElevenFinance 進行閃電貸攻擊,請用戶注意規避風險。[2021/6/23 23:59:22]

隨后攻擊者創建了一個由自己控制的代幣AAA(BBB),并與上一步驟中獲得的IF代幣添加流動性。

加密支付處理商Simplex現已支持DOT:加密支付處理商Simplex現在將在其加密貨幣交易所,錢包和經紀人網絡中支持Polkadot(DOT)。(CoinTelegraph)[2021/3/19 19:01:51]

之后攻擊者通過Router傳入自定的兌換路徑(AAA->IF->BUSD)將AAA代幣兌換成BUSD代幣,而問題正是出現在此兌換過程中。通過鏈上記錄我們可以很容易的發現攻擊者在將AAA代幣兌換成IF代幣的過程中進行了兩次兌換操作:

CoinEx與Simplex達成戰略合作,支持VISA和萬事達卡買幣:2020年3月27日(UTC+8),知名數字資產服務商CoinEx和金融機構Simplex達成全球戰略合作。未來,CoinEx的用戶將可使用VISA和Master Card的信用卡或借記卡在CoinEx平臺購買BTC、ETH、LTC、BCH、XRP等主流加密貨幣,且將會進一步擴大交易對支持范圍。

Simplex是一家提供有擔保無欺詐支付處理解決方案的金融科技公司。Simplex的信用卡支付享有100%零欺詐擔保——如遇信用卡退單拒付,Simplex將向商家付款。[2020/3/27]

為什么在一次兌換過程中會進行兩次兌換操作呢?

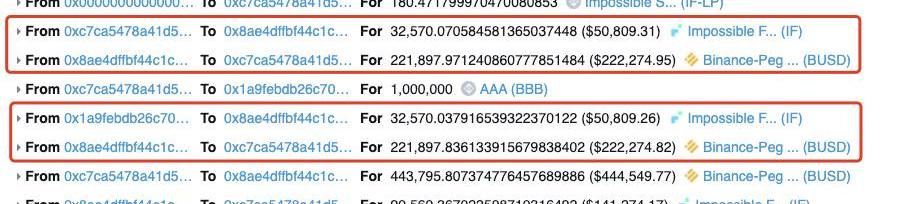

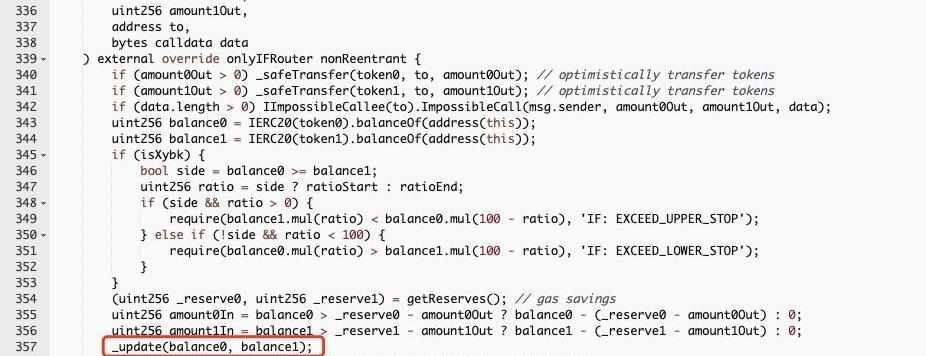

通過分析具體的內部調用流程我們可以發現,攻擊者在Router合約調用AAA合約的transferFrom函數將AAA代幣轉入Pair合約的過程中,同時調用了一次Pair合約的swap函數(即在transferFrom函數實現了正常轉賬與swap調用的邏輯)。然后再通過項目設計預期的cheapSwap再進行一次正常的代幣兌換操作。

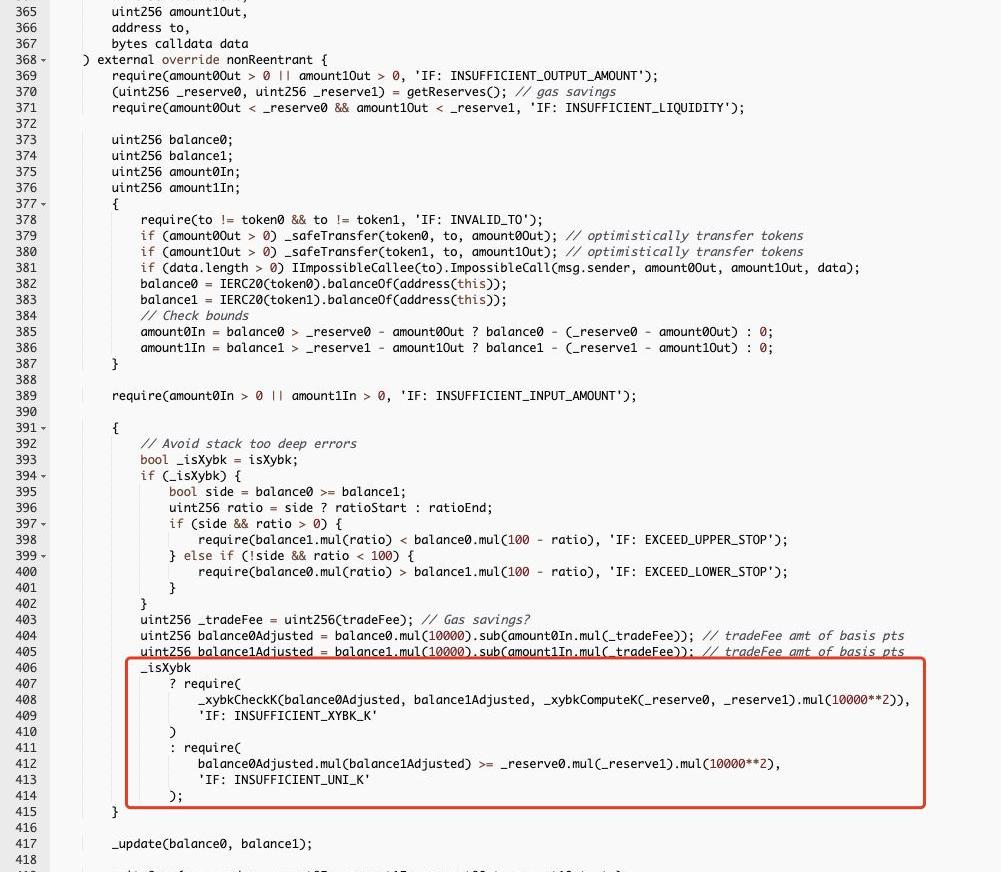

通過以上分析我們可以知道攻擊者在一次代幣兌換過程中分別通過調用swap函數與cheapSwap函數進行兩次代幣兌換操作,最終收到了額外的BUSD代幣。那么既然是進行兌換操作,理論上每次兌換操作都將導致K值的變化,最終使得用戶無法獲得預期的代幣。

但通過分析ImpossiblePair的swap函數與cheapSwap函數的具體邏輯,我們發現一個驚人的情況:在swap函數中進行了K值檢查,而在cheapSwap函數卻未進行K值檢查而直接進行了update操作。這就導致了攻擊者進行了多次兌換操作獲得了額外的BUSD。

攻擊流程

1、攻擊者先通過PancakeSwap閃電貸借出WBNB,并將WBNB兌換成IF代幣。

2、創建惡意的代幣合約AAA(BBB),并在Impossible中添加了AAA代幣與IF代幣流動性。

3、通過AAA->IF->BUSD路徑進行AAA代幣到BUSD代幣的兌換,并在AAA代幣轉入Pair合約兌換成IF代幣的過程中進行了一次IF代幣與BUSD的兌換操作,隨后再進行正常的cheapSwap操作。最終獲得了額外的BUSD代幣。

4、之后重復以上操作進行獲利。

總結

本次攻擊的核心在于cheapSwap函數中未進行K值檢查,導致攻擊者可以通過在一次兌換過程中進行多次兌換操作以獲得額外的代幣。慢霧安全團隊建議DeFi協議在參考其他項目的基礎上進行創新的過程中應該充分的對其新的模型進行檢查驗證以避免此類安全事故的發生。

當中本聰在2009年發明比特幣時,我們開始設想將DeFi作為傳統銀行業的替代品。十多年后,我們開始看到,比特幣背后的技術可以被用來創造一個完全顛覆想象的互聯網——一個利用我們的集體計算能力、數據.

1900/1/1 0:00:001.金色觀察丨比特幣遭遇“算力夢魘”后會一蹶不振嗎?自6月19日四川省清退挖礦之后,比特幣全網算力就一直在下跌.

1900/1/1 0:00:00從前期觸頂,到目前價格已回落至周線50均線附近,不過目前仍不能判定牛市結束,前期文章已有多次趨勢方面的分析,這個位置若能企穩筑底,那么牛市后期爆發的力度將會更強.

1900/1/1 0:00:00摘要:盡管以太坊的DeFi活動停滯不前,但協議流動性和新產品的發布繼續推動生態系統向前發展。隨著DeFi主鏈上的活動陷入停滯狀態,以太坊和DeFi的Token價格繼續呈現疲軟狀態.

1900/1/1 0:00:00KALEO在其推特上更新了比特幣減半的價格分析線程,他認為目前我們處于比特幣獎勵減半的第二季度,此時的市場大局與2019年2月時的預測相符.

1900/1/1 0:00:00波卡生態觀察,是我們針對Polkadot生態內的項目,以不同生態位的視角來觀察和分析的一個專題欄目.

1900/1/1 0:00:00