BTC/HKD-4.12%

BTC/HKD-4.12% ETH/HKD-5.42%

ETH/HKD-5.42% LTC/HKD-3.65%

LTC/HKD-3.65% ADA/HKD-7.09%

ADA/HKD-7.09% SOL/HKD-11.12%

SOL/HKD-11.12% XRP/HKD-6.46%

XRP/HKD-6.46%2021年5月,加密資產市場頗為動蕩,BTC從5萬美元上方最低跌至29000美元,幾近腰斬,大多數加密資產最大跌幅超過50%。

二級市場巨震之下,鏈上生態也不太平。5月份,DeFi市場發生至少13起黑客攻擊事件,多集中在幣安智能鏈上,折損資金達到2.7億美元,超過了2020年所有DeFi安全事件的資產損失。BSC官方認為,一個有組織的黑客團隊盯上了BSC。

為何BSC鏈上項目集中失竊?黑客又如何做到快速捕捉項目漏洞?區塊鏈安全公司PeckShield發現,很多被攻擊的項目都存在同源漏洞。

比如,在BSC收益聚合器PancakeBunny被攻擊后,Fork自PancakeBunny的AutoShark和MerlinLabs在接下來的一周內接連失竊;而被攻擊的BurgerSwap和JulSwap,代碼都是Fork自Uniswap,但它們似乎在進行改動時產生了漏洞。

PeckShield相關安全負責人告訴蜂巢財經,這些Fork出的協議被攻擊主要是在沒有完全理解原協議背后的邏輯下,進行微創新,導致一個小的更新或小的組合就可能產生漏洞。

Beosin:Rabby項目遭受黑客攻擊,涉及金額約20萬美元:金色財經報道,據Beosin EagleEye Web3安全預警與監控平臺監測顯示,Rabby項目遭受黑客攻擊。因為RabbyRouter的_swap函數存在外部調用,任意人都可以調用該函數,轉走授權該合約用戶的資金。目前攻擊者已在Ethereum,BSC鏈,polygon,avax,Fantom,optimistic,Arbitrum發起攻擊,請用戶取消對相應合約的授權。以下是存在問題的合約:

Bsc合約地址:0xf756a77e74954c89351c12da24c84d3c206e5355、

Ethereum合約地址:0x6eb211caf6d304a76efe37d9abdfaddc2d4363d1、

optimistic合約地址:0xda10009cbd5d07dd0cecc66161fc93d7c9000da1、

avax合約地址:0x509f49ad29d52bfaacac73245ee72c59171346a8、

Fantom合約地址:0x3422656fb4bb0c6b43b4bf65ea174d5b5ebc4a39、

Arbitrum合約地址:0xf401c6373a63c7a2ddf88d704650773232cea391、

Beosin安全團隊分析發現攻擊者(0xb687550842a24D7FBC6Aad238fd7E0687eD59d55)已把全部獲得的代幣兌換為相應平臺幣,目前被盜資金已全部轉移到Tornado Cash中。Beosin Trace將對被盜資金進行持續追蹤。[2022/10/12 10:31:31]

屢次發生的安全事件再度給協議開發者提了個醒,在進行DeFi的模式創新時,不應忽視底層代碼的安全性。

慢霧:Transit Swap黑客攻擊交易被搶跑,套利機器人獲利超100萬美元:10月1日消息,據慢霧安全團隊情報,Transit Swap 黑客轉移用戶 BSC 鏈 BUSD 資產時被套利機器人搶跑,區塊高度為21816885,獲利107萬BUSD。套利機器人相關地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已將 70% 左右的被盜資產退還到Transit Swap開發者地址,建議套利機器人所屬人同樣通過service@transit.finance或鏈上地址與Transit Swap取得聯系,共同將此次被盜事件的受害用戶損失降低到最小。[2022/10/2 18:37:44]

12個項目被攻擊?折損2.7億美元

屋漏偏逢連夜雨。在加密資產市場跌勢不止時,鏈上協議的安全事故頻發。

5月30日,BSC上的穩定幣兌換協議BeltFinance遭遇閃電貸攻擊,損失620萬美元。根據區塊鏈安全公司PeckShield的追蹤,此次攻擊源于攻擊者在PancakaSwap完成8筆閃電貸后,通過重復買入賣出BUSD,利用bEllipsisBUSD策略余額計算中的漏洞操縱beltBUSD的價格進行獲利。

報告:2020年移動設備將成為黑客攻擊的重點目標:McAfee今日發布了其《移動威脅報告2020》,報告發現黑客正在使用隱藏的移動應用、第三方登錄和假冒游戲視頻來攻擊消費者。去年,黑客使用后門、加密貨幣挖礦等各類方法攻擊消費者,隱藏的移動應用程序導致了大約50%的惡意威脅。根據一項新的研究,McAfee發現,黑客已經擴展了隱藏攻擊的方式,使得識別和刪除攻擊變得越來越困難,2020年,移動設備似乎將面臨更大威脅。(BusinessWire)[2020/3/4]

被攻擊后,BeltFinance就閃電貸攻擊事件發推致歉并發表報告,其表示將進行進一步審計,并將在48小時內發布用戶補償計劃。

受此影響,BeltFinance治理代幣BELT大幅下跌,從28日的58美元高點跌至27美元,短期跌幅達到53.44%。

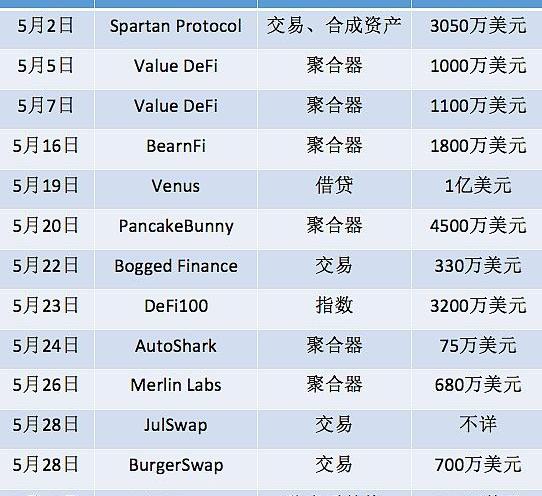

這已是5月份第12個被攻擊的BSC鏈上項目。蜂巢財經統計,自5月2日以來,SpartanProtocol、ValueDeFi、BearnFi、Venus、PancakeBunny等項目接連失竊,共計損失2.7億美元資金,ValueDeFi更是兩次遭攻擊。

動態 | Big.game 疑似遭遇黑客攻擊 損失估計18500個EOS:據IMEOS消息,Big.game疑似遭遇黑客 eykkxszdrnnc 的攻擊,損失18500個 EOS。Big.game 發公告稱已將骰子獎池余額已經轉到了安全賬戶中,紅黑大戰游戲不受影響。[2018/12/19]

BSC被攻擊項目一覽

2.7億美元的資產損失已經超過了2020年所有DeFi安全事件的損失。根據此前PeckShield發布的數據,2020年DeFi安全事件達到60起,損失逾2.5億美元。

短短一個月時間,BSC鏈上連續不斷遭到黑客光顧,顯得頗為蹊蹺。壓力之下,BSC官方不久前在社交平臺發文稱,最近已經接連發生超過8起針對BSC鏈上項目的閃電貸攻擊,「我們認為現在有一個有組織的黑客團隊盯上了BSC。」

日本去年因黑客攻擊而損失加密貨幣約620萬美元:《日經新聞》近日消息,據日本國家警察機構(NPA)發布的數據顯示,因黑客攻擊,去年日本約有620萬美元(約合3925萬元)的加密貨幣損失。[2018/3/23]

BSC官方呼吁所有DApp防范風險,建議鏈上項目與審計公司合作進行健康檢查,如果是分叉項目,需反復檢查相對原始版本進行的更改;采取必要的風險控制措施,實時主動監控異常情況,一旦出現異常及時暫停協議;制定應急計劃,以防出現最壞的情況;如果條件允許可設定漏洞賞金計劃。

的確,復盤12起安全事件,閃電貸攻擊是黑客最常用的手段。SpartanProtocol、PancakeBunny、BoggedFinance、BurgerSwap、JulSwap等項目都是閃電貸攻擊的受害者。

需要明確的是,閃電貸本身并非是一種攻擊手段,它只是一種高效的借貸模式,能夠放大任何人的本金。正如ChainlinkCMOAdelynZhou所言,「閃電貸不會在DeFi內部產生漏洞——它只是揭示了已經存在的漏洞。」

在DeFi經過了高速發展后,BSC上仍有如此多項目在短時間內暴露出漏洞,令鏈上用戶感到心驚。不禁要問,為什么這些安全事件集中爆發在BSC鏈上?又為何黑客能夠快速找到這么多項目的漏洞并實施攻擊?

Fork隱患爆發事發項目多遭同源攻擊

今年以來,BSC異軍突起,作為以太坊的側鏈,它憑借更高效的交易處理效率和低廉的手續費,吸引了大量的項目和鏈上玩家入駐,巔峰時期,其鏈上總鎖倉價值超過344億美元,是僅次于以太坊的第二大DeFi集結地。

BSC生態的快速崛起,搶占鏈上先發紅利,大量項目扎堆部署。由于此前,以太坊上大多項目已經開源,不少開發者采用了Uniswap、Curve等成熟項目的開源代碼,經過簡單修改后便在BSC上快速上架。而這種匆忙地Fork成了BSC鏈上項目成批量被黑客攻擊的隱患。

據PeckShield披露,近期被攻擊的BurgerSwap和JulSwap,代碼都是Fork自Uniswap。PeckShield指出,「但它們似乎并沒有完全理解Uniswap背后的邏輯。」

根據事發后BurgerSwap的報告,攻擊者自發「假幣」,隨后與協議的原生代幣BURGER形成交易對,改變了后者的價格。很顯然,分叉自Uniswap的BurgerSwap在某些方面不夠成熟,被黑客鉆了空子。

Fork協議的來源不僅是以太坊,BSC鏈上一些早期協議應用也被后來者Fork上鏈。AutoShark和MerlinLabs兩個聚合器協議,皆因Fork了PancakeBunny被黑客洗劫。從時間線來看,5月20日,PancakeBunny遭到閃電貸攻擊,此次攻擊源于攻擊者利用該協議操縱了LPTokenBNB-BUNNY和BNB-BUSDT的價格。

看到PancakeBunny被攻擊后,AutoShark發文強調自己的安全性,表示其做了4次代碼審計,其中2次正在進行中。但打臉接踵而至,僅僅4天后,AutoShark遭遇閃電貸攻擊,其代幣SHARK瞬間下跌99%。根據PeckShield的分析,此次攻擊手法與PancakeBunny被攻擊的手段相似。

被打臉的還有MerlinLabs,在被攻擊前,它也曾發文表示已經反復執行代碼的審核,為潛在的可能性采取了額外的預防措施。但5月26日,黑客就「乘勝追擊」,洗劫了MerlinLabs。

PeckShield認為,這是攻擊PancakeBunny后的模仿案,攻擊者都不需要太高技術和資金的門檻,只要耐心地將同源漏洞在Fork出的協議上重復試驗,就能撈上可觀的一筆。「Fork的DeFi協議可能尚未成為Bunny挑戰者,就因同源漏洞損失慘重,被嘲笑為『頑固的韭菜地』。」

此外,在BeltFinance被攻擊的案例中,黑客利用了bEllipsisBUSD策略余額計算中的漏洞,操縱了beltBUSD的價格,而Ellipsis則Fork自以太坊知名協議Curve。

PeckShield相關安全負責人告訴蜂巢財經,這些Fork的協議被攻擊主要是在沒有完全理解原協議背后的邏輯,進行微創新,導致一個小的更新或小的組合就可能產生漏洞。

該負責人表示,從已知的漏洞下手是攻擊者對尚處發展階段的DeFi領域常用的「覓食」方法。對于項目方來說,對DeFi協議安全的重視,不是嘴上說說而已,而是要做到「吾日三省代碼」:協議上線前有沒有做靜態審計?其他協議遭到攻擊后,有沒有自查代碼,檢查是否出現類似漏洞?交互的協議有沒有安全風險?

從上述案例來看,BSC鏈上一批項目集中失竊,主要是黑客找到了多個協議的同源漏洞,只需模仿攻擊手段,就能「舉一反三」,在短時間內完成對多個項目的剽竊。

屢次發生的安全事件也給協議開發者提了個醒,在進行DeFi的模式創新時,不應忽視底層代碼的安全性。

對此,PeckShield建議,新合約上線前要進行審計,也需要注意排查與其他DeFi產品進行組合時的業務邏輯漏洞。同時要設計?定的風控熔斷機制,引?第三?安全公司的威脅感知情報和數據態勢情報服務,完善防御系統。「所有DeFi協議都存在變數,即使?個協議進行了多次審計,?個小的更新也會使審計變得無用,因此即使?個小的更新都要重新進行審計。」

狂人說 有人說,比特幣挖礦很耗能,全球挖比特幣的用電量頂上一個歐洲普通國家的用電量,可是歐洲隨便一家大型跨國銀行,能耗均大于比特幣挖礦的用電量,比特幣作為全球的分布式賬本.

1900/1/1 0:00:00DeFi數據 1.DeFi總市值:812.31億美元 市值前十幣種排名數據來源DeFiboxDeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:72.

1900/1/1 0:00:00根據美國勞工部近期數據,4月份,美國CPI同比大增4.2%,超出3.6%的市場預期水平,增速創2008年9月以來新高;環比增長0.8%,亦創2008年6月以來最高.

1900/1/1 0:00:00關于“如何推動區塊鏈的采用,才能使其靠近并成為主流”的問題已經被持續討論很多年了,而在2021年,答案終于浮出水面。今年的NFT取代了比特幣和DeFi成為了世界各地的頭條新聞.

1900/1/1 0:00:00場景問題是數字經濟及其貨幣體系的核心問題,沒有錯誤的個人選擇,只有不完善的“算法”。只有通過不斷完善有效的計算,才能確保數字經濟及其貨幣體系的場景不斷發生與拓展.

1900/1/1 0:00:00Meme加密貨幣和NFT新市場贏得投資者的青睞。 要點: Meme.com正創建一個幫助用戶衡量memes價值的平臺。這個想法引起了眾多投資者的興趣,帶來500萬美元投資.

1900/1/1 0:00:00