BTC/HKD+0.9%

BTC/HKD+0.9% ETH/HKD+0.47%

ETH/HKD+0.47% LTC/HKD+1.5%

LTC/HKD+1.5% ADA/HKD+3.36%

ADA/HKD+3.36% SOL/HKD+0.97%

SOL/HKD+0.97% XRP/HKD+2.33%

XRP/HKD+2.33%

5月20日,CertiK安全技術團隊發現幣安智能鏈DeFi收益聚合器PancakeBunny遭到閃電貸攻擊,發生代幣閃崩事件。

此次事件共損失114,631枚BNB和697,245枚BUNNY,按當時價格計算約合約4200萬美元。?

經CertiK安全團隊調查得出,由于該協議是使用PancakeSwapAMM來進行資產價格計算的,因此黑客惡意利用了閃電貸來操縱AMM池的價格,并利用Bunny在鑄造代幣的時候計算上的問題成功完成攻擊。

攻擊是如何發生的?

本次攻擊,攻擊者總共進行了8筆閃電貸。其中7筆閃電貸來自PancakeSwap流動性池的BNB,另外一筆則來自ForTubeBank的USDT。

技術細節分析

在文中,CertiK安全專家添加了地址標簽,使代幣的流向更加清晰。

攻擊者的地址:https://bscscan.com/address/0xa0acc61547f6bd066f7c9663c17a312b6ad7e187

百度Apollo首發 “Apollo 001”系列紀念數字藏品:金色財經報道,據百度Apollo智能駕駛官方公眾號,百度Apollo全網首發首款 “Apollo 001”系列紀念數字藏品,以百度汽車機器人為主體形象,每款對應一個百度Apollo自動駕駛重要里程碑事件。據悉,該數字藏品將于2022年7月8日 09:55發布汽車機器人家族全家福空投款。[2022/7/7 1:58:19]

攻擊者使用的合約地址:https://bscscan.com/address/0xcc598232a75fb1b361510bce4ca39d7bc39cf498

交易一:?

https://bscscan.com/tx/0x88fcffc3256faac76cde4bbd0df6ea3603b1438a5a0409b2e2b91e7c2ba3371a

在第一筆交易中,攻擊者完成了兩件事:

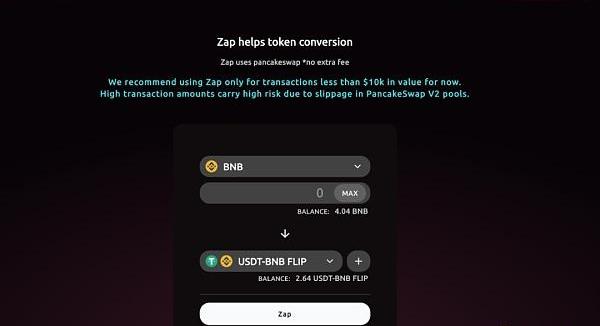

①將BNB轉換成"USDT-BNBFLIP"。

②將"USDT-BNBFLIP"存入BUNNY的池子。

攻擊者將FLIP存入資金池,這樣當其在后期調用VaultFlipToFlip合約中的Withdraw()或getReward()函數時,資金池將鑄造BUNNY代幣。

LBANK藍貝殼于3月22日18:00首發 DORA,開放USDT交易:據官方公告,3月22日18:00,LBANK藍貝殼首發DORA(Dora Factory),開放USDT交易,現已開放充值。

資料顯示,Dora Factory 是基于波卡的 DAO 即服務基礎設施,基于 Substrate 的開放、可編程的鏈上治理協議平臺,為新一代去中心化組織和開發者提供二次方投票、曲線拍賣、Bounty 激勵、跨鏈資產管理等可插拔的治理功能。同時,開發者可以向這個 DAO 即服務平臺提交新的治理模塊,并獲得持續的激勵。[2021/3/22 19:07:06]

①"Zap"所做的是將所提供的代幣的一半換成一對中的另一個代幣,并將兩個代幣提供給相應的PancakeSwap池。這也可以通過BUNNY的Dapp前端來完成。

②將USDT-BNBFLIP存入池中。

動態 | 可信教育數字身份在廣州白云區首發 采用區塊鏈等技術:12月25日,可信教育數字身份(教育卡)廣東省應用試點首發儀式與應用研討在廣州市白云區舉行。

據介紹,可信教育數字身份融合采用國產密碼、區塊鏈等核心技術,創新簽發“云計算、邊緣計算、移動計算”網絡環境下的一體化數字身份,實現一體化密鑰管理,構建“可信教育身份鏈”。(中國新聞網)[2019/12/25]

交易二:?

https://bscscan.com/tx/0x897c2de73dd55d7701e1b69ffb3a17b0f4801ced88b0c75fe1551c5fcce6a979

在完成第一筆交易將"USDT-BNBFLIP"存入BUNNY資金池之后,攻擊者進行了第二筆交易,這也是大多數人最關注的交易。

接下來把第二筆交易中的發生的所有代幣的轉移分解成多個部分:

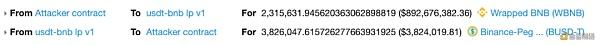

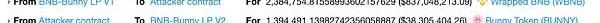

①攻擊者從7個不同的PancakeSwap流動性池中利用閃電貸共借了232萬BNB,從ForTube用閃電貸款借了296萬USDT。

然后攻擊者向"USDT-BNB''池提供了7700枚BNB和296萬USDT的流動性,獲得了14.4萬LP代幣。

首發 | 此前18000枚BTC轉賬是交易所Bithumb內部整理:北京鏈安鏈上監測系統發現,北京時間10月24日,17:07分發生了一筆18000枚BTC的轉賬,經分析,這實際上是交易所Bithumb的內部整理工作,將大量100到200枚BTC為單位的UTXO打包成了18筆1000枚BTC的UTXO后轉入其內部地址。通常,對各種“面值”的UTXO進行整數級別的整理,屬于交易所的規律性操作。[2019/10/24]

②攻擊者將從閃電貸中獲得的232萬BNB在PancakeSwapV1池中換取了383萬USDT。

由于V1池的BNB和USDT儲備遠少于V2池,V1池的價格更容易被操縱,在將BNB換成USDT后,BNB價格急劇下降。

③上文提到攻擊者在"交易一?"中把"USDT-BNBFLIP"存到BUNNY池,現在攻擊者可以調用"getReward()"函數來鑄造BUNNY。

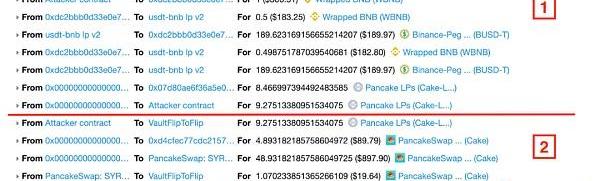

在調用"VaultFlipToFlip"合約中的"getReward()"函數時產生了大量代幣轉移記錄,如截圖所示。

首發 | 百度推動246家博物館線上藏品上鏈:金色財經訊,近日,百度超級鏈聯合百度百科,基于區塊鏈技術創建 “文博藝術鏈”,推動百科博物館計劃中的246家博物館線上藏品上鏈。基于“文博藝術鏈”,百度將與博物館共同推動線上藏品版權的確權與維護,同時探索線上藏品版權數字化交易方式,為合作的博物館提供更全面的服務和更多的權益。據介紹,此項目將分階段進行,一期將完成線上藏品的入鏈確權,為每一件藏品生產專屬的版權存證證書。讓每一名用戶可以在百度百科博物館計劃的PC端和WAP端的藏品頁查看證書。后續,百度還將推動AI與區塊鏈技術在文博領域的結合應用,用來保障上鏈數據與藏品相匹配,為后續進行藏品圖像版權數字化交易奠定基礎。[2019/1/30]

上圖中這個函數發生的細節如下:

?BUNNYMinterV2從USDT-BNBv2池中取出流動性——從池中取出296萬USDT和7744枚BNB。

?將USDT換成BNB。在ZapBSC合約中使用的是V1PancakeSwapRouter而不是V2。

由于V1池的價格已經被操縱,攻擊者能夠將296萬USDT換成231萬BNB。

然后,一半的BNB被換成BUNNY,另一半的BNB和換來的BUNNY被添加到BNB-BUNNY池中。

現在,大量的BNB被加入到BNB-BUNNY池中,這增加了BNB(reserve0)的數量。

當之后計算要鑄造的BUNNY數量時,這將被用來操縱"valueInBNB"變量。

ZapBSC合約地址https://bscscan.com/address/0xf4c17e321a8c566d21cf8a9f090ef38f727913d5#code

?把標記?中移除流動性獲得的7700BNB交換一半到BUNNY,并將另一半BNB與BUNNY配對,以提供"BNB-BUNNY"池中的流動性。

注意標記?、?和?發生在"BUNNYMinterV2"合約的"mintForV2"函數中的"_zapAssetsToBUNNYBNB"函數調用。

BunnyMinterV2合約地址:https://bscscan.com/address/0x819eea71d3f93bb604816f1797d4828c90219b5d#code

?從標記?和?產生的所有LP代幣都被送到PancakeSwap的BUNNY池中,這是BunnyMinterV2合約中"mintForV2"函數中的這行代碼所執行的結果:

"IBEP20(BUNNY_BNB).safeTransfer(BUNNY_POOL,bunnyBNBAmount);"?

如標記?所示,該合約繼續執行,鑄造了700萬的BUNNY。

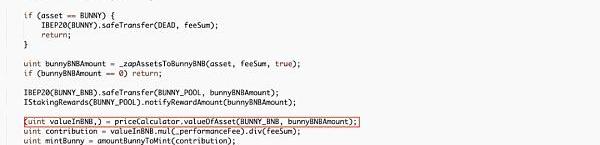

那么,是什么原因導致合約鑄造了這么多的BUNNY?呢?

在bunnyMinterV2合約中,要鑄造的BUNNY數量與"valueInBNB"變量有關,該變量是通過`priceCalculator.valueOfAsset(BUNNY_BNB,bunnyBNBAmount)`函數計算得出的。

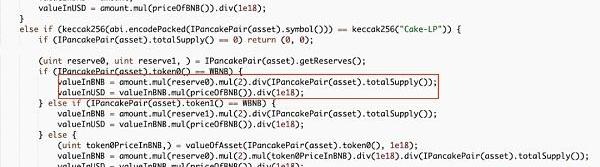

在函數`valueOfAsset`中,valueInBNB的計算方法是:`valueInBNB=amount.mul(reserve0).mul(2).div(IPancakePair(asset).totalSupply())`

因為在BNB-BUNNY池中有大量的BNB,變量"reserve0"是一個非常大的值,使"valueInBNB"變得很大,所以它最終會增加鑄造的BUNNY數量。

④在收到700萬的BUNNY后,攻擊者在PancakeSwapBNB-BUNNYV1池和V2池中將BUNNY換成BNB。

⑤最后,攻擊者向ForTube和PancakeSwap的7個流動性池償還閃電貸,并將69.7萬枚BUNNY和11.4萬枚BNB轉移到攻擊者的地址。

這種攻擊奏效的原因之一是"ZapBSC"合約使用PancakeSwapV1流動性池,通過V1PancakeSwapRouter進行代幣交換。

很多DeFi項目無法從PancakeSwapV1過渡到V2,因為它們在合約中把PancakeSwapRouter和池子的地址寫死為V1的地址。

由于V1流動性池已經被放棄,它們的池子中代幣的儲備量很低,這使得攻擊者更容易操縱其中的代幣價格。

寫在最后

當前的加密世界中,這樣的閃電貸攻擊和惡意價格操縱必然不會是最后一次。

CertiK建議DeFi項目將其PancakeSwap集成從V1遷移到V2。

同時也可使用時間加權平均價格來避免價格異常波動所帶來的損失,以此防范黑客利用閃電貸攻擊價格預言機。

迄今為止,CertiK已進行了超過700次的審計,保護了超過300億美元的數字資產與軟件系統免受安全損失。

歡迎搜索點擊CertiK公眾號底部對話框,留言免費獲取咨詢及報價!

譯者|Bite 特斯拉CEO埃隆馬斯克在社交媒體表示,因比特幣挖礦對化石燃料使用量增加的擔憂,公司已暫停接受比特幣購買其車輛。同日,比特幣價格跌破5萬美元,今日更是跌破4萬美元關口.

1900/1/1 0:00:00比特幣的大幅波動仍在繼續。5月23日,比特幣指數又一度大跌16.71%,最低報31192.40美元/枚.

1900/1/1 0:00:002010年5月,一位程序員用1萬枚比特幣買兩份披薩,四天后交易成功。是的,您沒有聽錯,1萬枚,個、十、百、千、萬、1萬……后來,大家為了紀念比特幣支付購買實物成功,將5月22日定為“比特幣披薩節.

1900/1/1 0:00:00什么是密碼經濟 密碼經濟指的非對稱密碼技術用于經濟各領域的經濟形態,是繼計算機技術帶來的數字經濟,網絡技術帶來的互聯網經濟之后,信息經濟的第三個經濟形態.

1900/1/1 0:00:00原標題:《解碼央行數字貨幣|李國權、閆黎:全球化視角下央行數字貨幣的設計思維和發展方向》 來源:清華金融評論 文/新加坡新躍社科大學金融科技與區塊鏈教授李國權.

1900/1/1 0:00:00來源:《科創板日報》 記者馮軍徐賜豪 5月21日,國務院副總理劉鶴主持召開國務院金融穩定發展委員會第五十一次會議,研究部署下一階段金融領域重點工作.

1900/1/1 0:00:00