BTC/HKD+0.55%

BTC/HKD+0.55% ETH/HKD+1.17%

ETH/HKD+1.17% LTC/HKD+1.3%

LTC/HKD+1.3% ADA/HKD+3.14%

ADA/HKD+3.14% SOL/HKD+1.82%

SOL/HKD+1.82% XRP/HKD+2.24%

XRP/HKD+2.24%區塊鏈一直以不可篡改、分布式、永久可查驗等特點得到人們的青睞,這些特點使區塊鏈聽起來非常安全,甚至像是個萬無一失的技術。但實際上,針對區塊鏈的攻擊一直都存在,且每次發生,往往會造成巨大的損失。

對于區塊鏈的開發者和使用者來說,了解這些攻擊的原理是至關重要的。預防勝于治療,切莫“頭痛醫頭,腳痛醫腳”。

基于對等網絡的攻擊

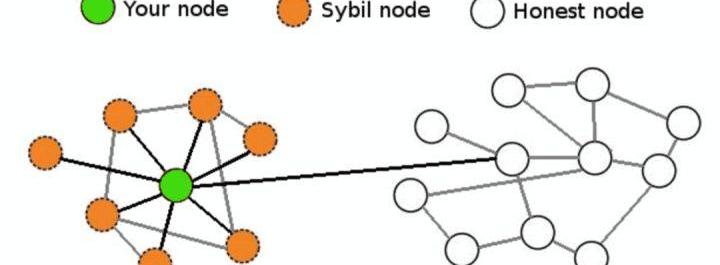

1、日蝕攻擊-一個節點將選擇“x”個節點作為訪問區塊鏈的基礎,該節點從這“x”個節點獲取區塊鏈的數據。

如果攻擊者可以使得此節點選擇的“x”個節點都為攻擊者可控制的節點,就可以使得被攻擊節點處在一個“孤立”的狀態。被攻擊節點將從主網中被隔離出來,完全由攻擊者控制。

如下圖所示:

成都鏈安:hackerDao項目遭受價格操控攻擊,獲利資金已轉至Tornado.cash:金色財經消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,hackerDao項目遭受價格操控攻擊。成都鏈安安全團隊第一時間進行分析,發現攻擊者先從先閃電貸借出2500WBNB,拿出部分WBNB兌換出大量hackerDao,然后將這筆hackerDao發送WBNB/hackerDao;并調用該交易對合約的skim函數將多余代幣領取至BUSD/hackerDao。由于hackerDao代幣在轉賬時,如果轉賬接收地址是BUSD/hackerDao時,會同步減少發送者的代幣余額以收取手續費,因此,WBNB/hackerDao交易對中的hackeDao數量被異常減少,從而影響該交易對的代幣價格,使得攻擊者最終利用WBNB/hackerDao兌換出WBNB時,獲取額外的收益。目前攻擊者實施了兩次攻擊,總計獲利約200BNB,已經轉至Tornado.cash 。[2022/5/24 3:38:37]

圖一

成都鏈安:2022年第1季度區塊鏈安全生態造成的損失達到12億美元:4月20日消息,成都鏈安統計數據顯示,加密行業2022年第1季度安全事件造成的損失達到12億美元。[2022/4/20 14:36:00]

2、

女巫攻擊-這里的“女巫”并不是指擁有魔法的女人,而是出自一部美國電影《Sybil》,劇中的主人公擁有16重人格,扮演著16個不同的角色。而女巫攻擊就是指同一節點偽裝成不同節點發起的一種攻擊。

攻擊者通過偽造的身份,使少量節點偽裝成大量節點,進而影響整個網絡。攻擊者可能利用女巫攻擊進行雙花、實現51%攻擊等,并且要實施日蝕攻擊,一般都會先進行女巫攻擊。

動態 | 成都鏈安獲得前海母基金新一輪融資:金色財經報道,2020年2月,成都鏈安科技有限公司正式宣布,獲得前海母基金新一輪融資,以推動區塊鏈安全事業健康有序發展。此前,成都鏈安已在2019年12月獲得由聯想創投、復星高科領投,成創投、任子行戰略投資的數千萬元融資,以及在2018年3月獲得分布式資本的種子輪投資,在2018年9月獲得界石資本、盤古創富的天使輪投資。據了解,前海母基金是目前國內商業化募集母基金,截至目前已完成募集規模285億元。[2020/2/25]

圖二

3、

異形攻擊-異形攻擊又稱為“地址污染”。

當不同公鏈使用兼容的握手協議時,我們稱這些公鏈為同類鏈。攻擊者將同類鏈的節點數據加入被攻擊的公鏈節點中,當被攻擊的公鏈節點進行通信并互換地址池時,就會污染其他正常節點的地址池,并持續污染整個公鏈網絡,導致公鏈通信性能下降,最終造成節點阻塞等現象。

聲音 | 成都鏈安:使用鏈上合約輪詢開獎機制可能具有安全風險:今日早晨7點半,成都鏈安態勢感知系統鷹眼對某游戲合約交易發出預警,我們的安全人員對該預警進行分析發現,攻擊者正在使用一種新的途徑獲得隨機數種子,并通過合約不斷發起延時交易,嘗試預先計算或者得到游戲合約的開獎參數,安全團隊已通知項目方進行確認,建議具有類似基于線上合約定時開獎模式的項目方及時自查,避免遭到損失。望項目方看到本預警消息能夠及時聯系我們。[2019/6/12]

很多借鑒以太坊開發的區塊鏈系統,與以太坊使用了相同的通訊算法,它們都屬于以太坊的同類鏈。

基于共識和挖礦的攻擊

1、自私挖礦?–區塊鏈的共識機制決定著節點會認同最長鏈才是真實有效的。攻擊者可以在當前最新區塊上持續挖礦但不進行廣播,從而隱藏自己挖出的區塊。

當攻擊者節點隱藏的區塊長于已在鏈上的公布的最長區塊時再進行廣播,從而成為最長鏈,使得原先的最長鏈進行回滾,從而實現雙花等攻擊。

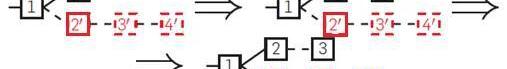

同時,進行自私挖礦的節點可以比其他誠實節點獲得更大的利益。假設在區塊1的基礎上繼續的挖礦,自私節點挖出“2’”和“3’”,但其并不對外廣播這兩個區塊,并繼續在“3’”的基礎上繼續挖礦,而當其他節點挖出了“2”時,其也對外廣播“2’”,使得鏈上產生分叉,如此繼續,當自私節點挖出較長的鏈并進行廣播時,其可以獲得“2’”到最新區塊的所有挖礦獎勵。

如下圖所示:

圖三

2、

挖礦木馬?–攻擊者通過上傳惡意程序到公開網絡或者制作蠕蟲病等方式將挖礦程序傳播到他人計算機上。

利用他人計算機資源和電力進行挖礦,獲取挖礦利益。被攻擊的計算機會消耗大量的資源,導致電腦卡頓,使用壽命減短。

圖四

3、

51%算力攻擊?–51%算力攻擊是區塊鏈最著名的攻擊方式之一。

在一個POW共識的區塊鏈網絡中,算力即是權力。當超過50%的算力都由一人控制時,此人就可以任意的撤銷和阻止交易,進而實現雙花。

這種攻擊在大型網絡中較難實現,在小型網絡中發生的可能性更高。在POS共識中與之類似的有幣齡累計攻擊和長距離攻擊。

4、時間劫持攻擊?–一個節點是通過其他節點時間的中位值來確定時間的。

如果攻擊者將一個惡意的節點列表置入被攻擊節點的對等節點列表中,就可以控制此節點的時間,例如通過日蝕攻擊。

被攻擊的節點將不會接收來自正常網絡的出塊。由于這些交易無法提交到實際的區塊鏈網絡,攻擊者便可以對此節點發起雙花等攻擊。

基于0確認的攻擊

1、芬尼攻擊?–如果攻擊者可以隱藏一個包含自己交易的區塊,就可能實現一筆雙花。

當一個交易所或其他機構接受0確認的交易時,攻擊者可以向其進行轉賬,花費其隱藏區塊中已經花費的資金,在新交易的區塊廣播前,將隱藏的區塊廣播。

因為所隱藏的區塊時間更早,所以在后面進行的花費將被回滾,從而實現雙花。

2、種族攻擊?–此類型攻擊是“芬尼攻擊”的分支,攻擊者將同時進行兩筆交易,花費同一筆資金,一筆轉給支持0確認的商家進行提現;一筆轉賬給自己,并給予更高的gas。

節點會優先處理gas更高的交易,所以后一筆交易將不會被執行。通常攻擊者會連入與被攻擊商家較近的節點進行操作,使得商家優先收到最終不被執行的交易。

寫在最后

區塊鏈中的漏洞導致的代價可能非常之高,尤其是公鏈,任何人都可以匿名的連入公鏈。

而區塊鏈的不可更改性又使得攻擊發生后更難以挽回損失,雖然可以通過硬分叉和軟分叉進行修復,但顯然這不是一個好的方法。因此在實際上線前做好安全審計和是尤為重要的。

Tags:區塊鏈HACDAOACK區塊鏈工程專業學什么女生比較好HackerLinkVicdao NelumBlack Pepe

要點: 在過去的三個月中,與各種DeFi應用相關的十個代幣的表現超過了更廣闊的加密市場。一些代幣記錄了超過700-800%的上漲。與貸款和流動性協議相關的代幣表現最佳.

1900/1/1 0:00:00免責聲明:本專欄內容概不構成任何投資意見,內容亦并非就任何個別投資者的特定投資目標、財務狀況及個別需要而編制。投資者不應只按本專欄內容進行投資.

1900/1/1 0:00:00寫在前面: 我們可以在比特幣之上建立DeFi應用嗎?對于這一問題,每個人都有自己不同的看法,而原文作者MatthewBlack是AtomicLoans的首席技術官.

1900/1/1 0:00:00轉自:區塊律動 當DeFi出現了YFI這樣的產品,故事已經達到一個高潮了。沒有團隊分配、沒有預挖、沒有投資機構預留,YFI相當于在DeFi上做了一個「比特幣」,講了一場公平概念的故事.

1900/1/1 0:00:00CenterPrime基于Hyperledger,是一條有權限訪問韓國開放的銀行API的私有鏈.

1900/1/1 0:00:00引子:“真行者珞珈山訴苦,假猴王水簾洞謄文。”?——《西游記·第五十八回》在《西游記》中,六耳獼猴冒充猴王孫悟空,以假亂真,騙過了唐僧,騙過了眾神,縱使是照妖鏡也分不出真假.

1900/1/1 0:00:00