BTC/HKD-1.03%

BTC/HKD-1.03% ETH/HKD-2.82%

ETH/HKD-2.82% LTC/HKD-4.69%

LTC/HKD-4.69% ADA/HKD-3.15%

ADA/HKD-3.15% SOL/HKD-3.62%

SOL/HKD-3.62% XRP/HKD-2.5%

XRP/HKD-2.5%作者:yudan@慢霧安全團隊

編者注:原標題為《詳解DeFi協議bZx二次被黑》

前言

2月18日早,bZx疑似遭遇第二次攻擊,不同的是本次的對象是ETH/sUSD交易對,但也許有人會有疑問,sUSD不是對標USD的穩定幣嗎?這都能被攻擊?攻擊手法具體是怎樣的?帶著這樣的疑問,針對此次事件,慢霧安全團隊接下來將復盤這兩次攻擊過程。

在第一次攻擊中,攻擊者結合Flashloan和Compound中的貸款,對bZx實施攻擊,主要分成以下幾步:

從dYdX借了10000個ETH

到Compound用5500ETH借了112個BTC準備拋售

到bZx中用1300個ETH開5倍杠桿做空,換了51.345576個BTC,而這里換取的BTC是通過KyberNetwork來獲取價格的,然而KyberNetwork最終還是調用Uniswap來獲取價格,5倍杠桿開完后兌換回來的51個BTC實際上是拉高了UniSwap中BTC/ETH的價格,換取價格是1/109,但是實際上大盤的價格不會拉到這么多

PancakeSwap已在以太坊擴展網絡Arbitrum上線:金色財經報道,去中心化交易所PancakeSwap已在以太坊擴展網絡Arbitrum上線。在Arbitrum上的部署將為PancakeSwap用戶提供更低的費用和更快的交易。用戶目前可以低至0.01%的費用進行交易,這是DEX中最低的費用之一。[2023/8/9 16:16:06]

用從Compound借來的112個BTC來在UniSwap中賣掉,由于第三步中bZx中的5倍杠桿已經把價格拉高,所以這個時候出售ETH肯定是賺的,然后賣了6871個ETH

歸還dYdX中的借貸

第二次攻擊與之前稍有不同,但核心都在于控制預言機價格,并通過操縱預言機價格獲利。

注:下文中出現的WETH是ETH的token化代幣,可統一認為是ETH。與ETH之間的兌換比例是1:1

前Coinbase高管創立的Parcha AI完成500萬美元種子輪融資,Kindred Ventures等參投:8月9日消息,由前 Coinbase 高級產品總監 AJ Asver 創立的生成式人工智能金融科技初創公司 Parcha AI 宣布完成 500 萬美元種子輪融資,Kindred Ventures 和 Initialized Capital 以及天使投資人 YC 總裁 Garry Tan、Datadog 總裁 Amit Agarwal 和 Google 產品副總裁 Bradley Horowitz 等參投,資金將用于繼續構建其產品并雇用更多員工。

Parcha AI 主要幫助包括加密公司在內的金融科技企業實現體力勞動自動化,利用大型語言模型處理欺詐檢測、了解業務合規性、客戶獲取等操作,目前其客戶包括加密支付公司 Bridge 和美國金融服務和技術公司 Brex。[2023/8/9 21:33:27]

細節剖析

數據:BUSD交易量創一個月高點:金色財經報道,Glassnode數據顯示,BUSD交易量(7d MA)達到 14,253,705.36 美元,創一個月高點。[2023/6/13 21:32:37]

本次發生攻擊的交易哈希為:

0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15

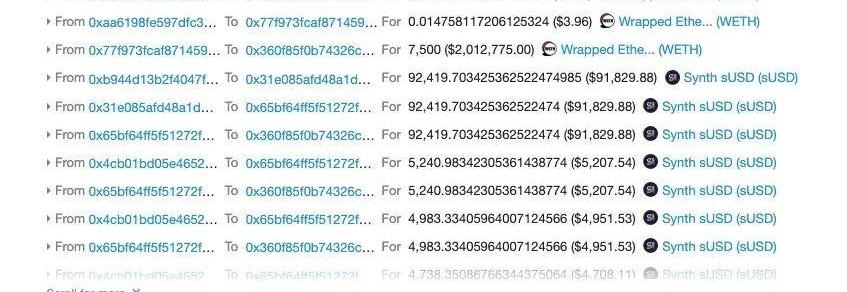

通過etherscan上的分析,我們看到這筆交易中發生了大量的token轉賬。

這么多轉賬交易中,攻擊者一共購買了20次sUSD,最終獲利離場,那么攻擊者具體是怎么操作的呢?我們使用區塊瀏覽器bloxy.info來做進一步分析。

委內瑞拉已在與加密貨幣相關的石油腐敗案件中逮捕21人:金色財經報道,委內瑞拉檢察官已經逮捕了21位與該國加密貨幣相關的石油腐敗案件人士,他們涉嫌參與國有石油公司委內瑞拉石油公司 (PDVSA) 的一項廣泛的加密貨幣計劃,據悉被捕者中有11人是商人,其余10人是政府官員,此外委內瑞拉政府還對另外11名涉嫌參與同一加密貨幣計劃的人發出了逮捕令,不過委內瑞拉總檢察長Tarek Saab暫時沒有透露相關公司名稱和人員姓名。(路透社)[2023/3/26 13:27:37]

1、賽前準備

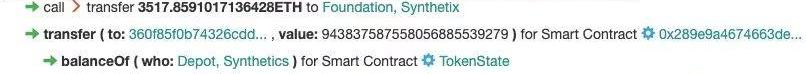

和第一次一樣,首先攻擊者需要從Flashloan借入一定的金額開始本次的攻擊,第一次攻擊是從?dYdX?借入10000ETH,這次,攻擊者選擇從bZx本身支持的Flashloan下手,借入7500個ETH。

金融科技公司ARYZE完成28萬美元融資:12月12日消息,總部位于丹麥哥本哈根的金融科技公司ARYZE宣布完成超額認購的200萬克朗(約合28萬美元)融資,并推出Stablecoin系列ARYZE Digital Cash,該公司稱所有Stablecoin均由100%完全銀行儲備資產支持,包括ARYZE Digital Cash eEUR、ARYZE Digital Cash eUSD、以及ARYZE Digital Cash eGBP,旨在為個人和企業提供一種與任何主流加密資產一樣、即時可用且可轉讓的交易方式。(menafn)[2022/12/12 21:39:38]

2、發球

在完成從bZx的借入之后,攻擊者開始通過Kyber進行sUSD的買入操作,第一次使用了540個ETH購買了92,419.7個sUSD,這個操作令WETH/sUSD的價格瞬間拉低,捧高了sUSD的價格。這次的交易兌換的比例大概為1:170,而Kyber最終是通過UniSwap來進行兌換的,所以此時Uniswap的WETH/sUSD處于低位,反過來,sUSD/WETH升高。

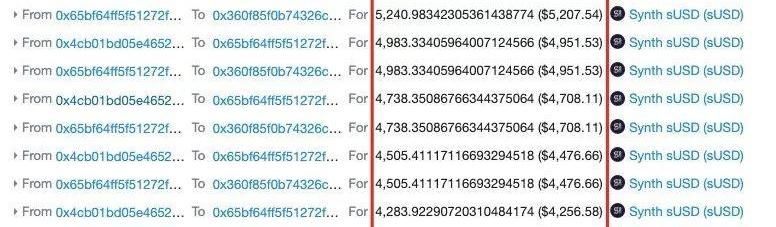

在完成第一次的540個ETH的兌換之后,攻擊者再次在Kyber進行18次小額度的兌換,每次使用20個ETH兌換sUSD,從etherscan我們能夠看到,每一次的兌換回來的sUSD金額在不斷減少。

這表明sUSD/WETH的價格被進一步拉升,這加劇了Uniswap中sUSD/WETH的價格,此時價格已經達到頂峰了,大概是1:157。

在完成以上兩步操作之后,攻擊者已經完成狩獵前的準備,隨時可以開始攻擊。

3、一桿進洞

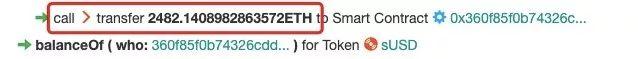

在完成對sUSD/WETH的拉升后,攻擊者此時需要采集大量的sUSD,為后續兌換WETH做準備。為了達成這個目的,攻擊者向Synthetix發起sUSD的購買,通過向Synthetix發送6000ETH購買sUSD,直接把Synthetix中的sUSD買空,Synthetix合約返還2482個ETH給攻擊者。

完成了上面的操作后,攻擊者直接對bZx發動總攻,直接用之前操作得來的一共1,099,841個sUSD向bZx兌換WETH,此時由于bZx兌換還是要去查詢Uniswap的sUSD/WETH的價格,而這個價格已經被攻擊者人為拉得很高了,此時兌換,就能通過1,099,841個sUSD換取大量的WETH,此次交易一共用1,099,841個sUSD換取了6792個WETH,此時攻擊已經完成。

4、歸還借貸

完成了對bZx的攻擊之后,將7500ETH歸還給bZx,完成閃電貸流程,從bZx來,再回到bZx去,還使bZx遭受了損失。

賽后復盤

通過分析攻擊者的攻擊手法,我們統計下攻擊者在攻擊過程中的支出和收入情況。

收入

7500=>bZx閃電貸+2482=>Synthetix返還+6792=>使用sUSD在bZX兌換WETH=16774ETH

支出

540+(20*18)=>拉高sUSD/WETH價格+6000=>買空sUSD+7500=>歸還bZx閃電貸=14400ETH

總的收益為:16774-14400=2374ETH

防御建議

兩次攻擊的主要原因還是因為Uniswap的價格的劇烈變化最終導致資產的損失,這本該是正常的市場行為,但是通過惡意操縱市場,攻擊者可通過多種方式壓低價格,使項目方造成損失。針對這種通過操縱市場進行獲利的攻擊,慢霧安全團隊給出如下建議:

項目方在使用預言機獲取外部價格的時候,應設置保險機制,每一次在進行代幣兌換時,都應保存當前交易對的兌換價格,并與上一次保存的兌換價格進行對比,如果波動過大,應及時暫停交易。防止市場被惡意操縱,帶來損失。

來源:小蔥區塊鏈 昨日,印度最高法院推翻印度央行加密禁令的消息讓加密社區有些沸騰。而今日下午,韓國國會全體議會也正式通過了《關于特定金融交易信息的報告與利用等法律》修訂案.

1900/1/1 0:00:00來源:北京市稅務局 3月3日,國家稅務總局北京市稅務局發布推行區塊鏈電子普通發票有關事項的公告.

1900/1/1 0:00:00一周內,DeFi貸款協議bZx遭遇兩次攻擊,攻擊者空手套白狼,十幾秒套利超百萬美金。這一事件被高度關注,因為它并非一起簡單的、針對單一漏洞的“黑客式”攻擊,而是在充分了解DeFi的情況下,利用各.

1900/1/1 0:00:00作者:Joyce 來源:區塊鏈前哨 春節之際,疫情肆虐,不斷攀升的確診人數使得全國上下處于緊張狀態,各行各業都受到不同程度影響。區塊鏈企業也積極捐款贈物,幫助疫情嚴重的地區.

1900/1/1 0:00:00據Cointelegraph報道,著名的比特幣支持者MaxKeizer3月5日做出了兩個預測:1.比特幣將達到100,000美元。2.JamieDimon將向美聯儲乞錢購買比特幣.

1900/1/1 0:00:00記者:趙鵬 來源:北京日報 北京首張區塊鏈電子普通發票昨天在漢威國際廣場停車場開出,這意味著北京稅收服務管理首次踏入區塊鏈時代.

1900/1/1 0:00:00