BTC/HKD-0.79%

BTC/HKD-0.79% ETH/HKD-2.61%

ETH/HKD-2.61% LTC/HKD-3.87%

LTC/HKD-3.87% ADA/HKD-2.18%

ADA/HKD-2.18% SOL/HKD-2.76%

SOL/HKD-2.76% XRP/HKD-2.12%

XRP/HKD-2.12%作者:?LeoWhitehead

翻譯&校對:?IANLIU?&阿劍

來源:以太坊愛好者

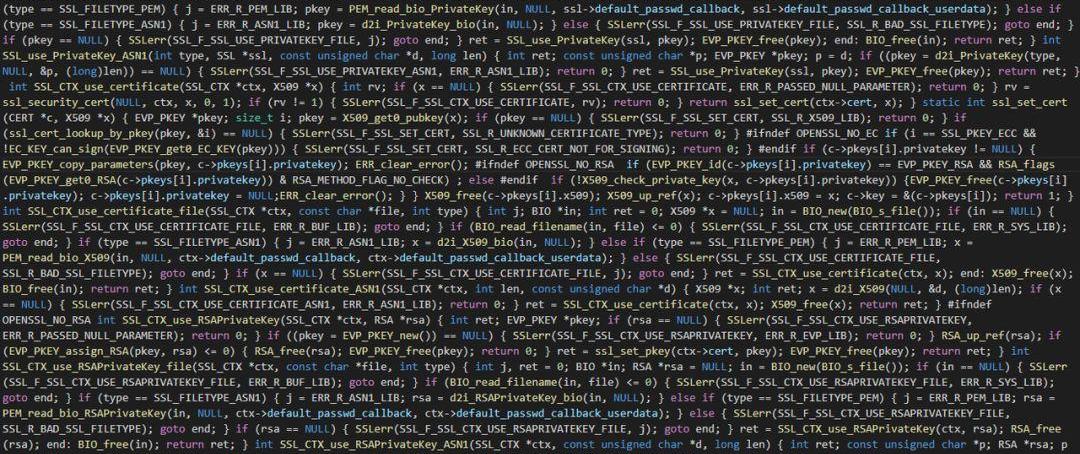

-廣受歡迎的加密通訊工具——OpenSSL,其中的部分代碼-

關于密碼學的內在原理,一直被認為是少數專家或數學家才能涉足的領域,其中的技術細節在大多數人看來就像變魔術一樣。考慮到現代密碼學的復雜程度,我們可以理解為什么很多人對密碼學存在這些誤解;但不了解密碼學,可能會做出很多弊大于利的決定,比如英國的加密禁令提案,澳大利亞的援助和訪問法案等。

在本篇指南中,我們會幫助大家掌握學習密碼學所需的入門知識、對不同密碼學體系的發展歷程進行簡介,并對當前三個最流行的密碼學領域——流密碼、分組密碼、公鑰密碼,進行快速上手指導。

密碼

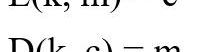

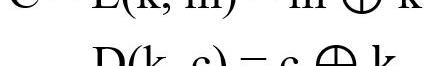

“密碼”指的是對消息進行加密或解密的算法,也是密碼學的基石。加密算法(E)使用密鑰(k)對消息(m)進行加密,并生成密文(c);類似地,解密算法(D)使用密鑰(k),對密文(c)進行解密。如下列所示:

-加密算法'E'及解密算法'D'-

上述過程也意味著,一種算法要想被稱為“密碼”,還必須滿足以下的一致性方程特性,確保密文可以被解密。

式子表明著如果你使用密鑰?K?對消息進行加密,也能使用密鑰?K?對密文進行解密,并得到與原來消息一摸一樣的輸出。

美國說唱歌手Megan Thee Stallion與Cash App合作發布比特幣科普視頻:美國說唱歌手Megan Thee Stallion與由Square開發的移動支付服務Cash App合作發布了一段名為“Bitcoin for Hotties”的視頻。該視頻從她的角度解釋了什么是比特幣,為什么比特幣有價值等內容。Megan Thee Stallion在Instagram上擁有超過2410萬粉絲,在 Twitter上擁有640萬粉絲。(Bitcoin News)[2021/8/8 1:41:10]

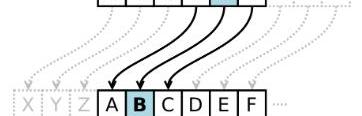

其中一種最古老、最簡單的密碼就是凱撒密碼——直接從字母表中選取特定位置,替換掉原消息中的字符。

-凱撒密碼出現于公元50年,凱撒大帝使用字母表跳三位的字來替換原來的消息內容,用于軍事通訊-

下面的例子就是經過后三位字符替換過后的密文形式:

凱撒密碼可以用下列式子表示:

雖然這種做法符合我們對密碼的定義,但是它非常不安全。只要攻擊者知道密文是以這種方式加密,就能通過嘗試另外25種組合進行破譯;即使攻擊者不知道密文使用了凱撒密碼,他們也能夠觀察到密文中的規律進行破譯。

雖然這種做法符合我們對密碼的定義,但是它非常不安全。只要攻擊者知道密文是以這種方式加密,就能通過嘗試另外25種組合進行破譯;即使攻擊者不知道密文使用了凱撒密碼,他們也能夠觀察到密文中的規律進行破譯。

國務院:推進科普與區塊鏈技術深度融合:為貫徹落實黨中央、國務院關于科普和科學素質建設的重要部署,依據《中華人民共和國科學技術進步法》、《中華人民共和國科學技術普及法》制定《全民科學素質行動規劃綱要(2021-2035年)》,其中要求實施智慧科普建設工程。推進科普與區塊鏈等技術深度融合,強化需求感知、用戶分層、情景應用理念,推動傳播方式、組織動員、運營服務等創新升級,加強“科普中國”建設,強化科普信息落地應用,與智慧教育、智慧城市、智慧社區等深度融合。(新華社)[2021/7/10 0:40:52]

在進一步介紹更安全的加密算法之前,我們得先聊聊什么是Xor運算。

XOR

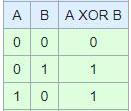

Xor運算,又稱為“異或門”,是一種布爾變量邏輯判斷,能接收1或0作為輸入:如果輸出1則表示兩個輸入不同;輸出0則表示兩個輸入相同。下圖的真值表列出了經過異或運算后,所有可能的輸入輸出組合:

異或運算也經常用符號⊕來表示:

0⊕0=0

0⊕1=1

1⊕0=1

1⊕1=0

關于異或邏輯,以下有幾點重要的特性:

異或運算結合律:a⊕(b⊕c)=(a⊕b)⊕c

對自身進行異或運算結果為0:a⊕a=0

對0求異或,結果為自身:a⊕0=a

根據上述異或運算的規則,我們知道a⊕b⊕a等同于a⊕a⊕b,也等于0⊕b,運算結果為b。要注意的是,這些異或運算特性只適用在1和0,因此對不同進制的數字進行異或運算之前,需要先將其轉換為二進制。例如:

87⊕73=1010111b⊕1001001b=0011110b=30

火幣推出《一分鐘讀懂DeFi》系列科普視頻:據官方消息,8月24日,火幣推出《一分鐘讀懂DeFi》系列科普視頻,并與微博財經合作冠名播出,布道DeFi認知,助力行業發展《一分鐘讀懂DeFi》是由火幣成長學院打造的業內首個系統全面講解DeFi的系列科普動畫,繼推出《區塊鏈100問》后的再續佳作。《一分鐘讀懂DeFi》系列動畫對DeFi的發展進行系統梳理,適合想要由淺入深、全面系統了解區塊鏈DeFi的人們輕松了解DeFi。目前視頻已由火幣網官方微博發布。[2020/8/24]

接著,我們可以開始介紹第一種安全密碼了。

一次性密碼

FrankMiller在1882年提出了一次性密碼的概念——加密:將消息和私鑰進行異或運算得到密文;解密:將密鑰和密文進行異或運算得到原消息,這個過程類似于前面提到的a⊕b⊕a=b。一次性密碼的定義如下所示:

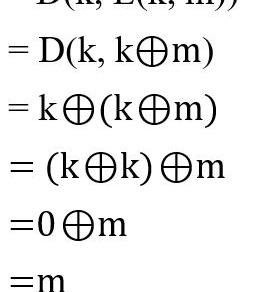

該密碼的一致性方程也很容易證明:

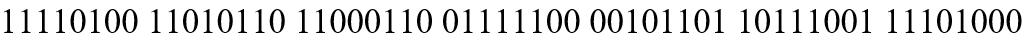

一次性密碼非常容易上手,假設我們要加密一串字段“Message”,首先可以通過ASCII字符集將“Message”轉換為二進制數據。

現在,我們需要一組56位隨機二進制數來對明文進行異或運算,該私鑰隨機程度越高越好!

IMF今日發布的加密貨幣科普視頻實為兩年前舊聞,且存在諸多疏漏:國際貨幣基金組織IMF今日在推特上發布了一條關于加密貨幣的科普視頻,這段時長兩分鐘的視頻最初發布于2018年6月。該視頻稱加密貨幣是“貨幣進化的下一步”,但沒有特別提到DLT、區塊鏈,甚至是代幣名稱等術語。BTC、XRP和ETH只出現在說明加密交易的圖形中。盡管這段視頻到目前為止已經獲得了超過13.7萬的點擊量和2900個贊,但來自加密社區的許多反應都是批評的,他們指出了信息中的漏洞和似乎具有誤導性的措辭。

Reddit用戶nanooverbtc稱:“他們犯了很多錯誤,比如把私鑰稱為密碼。”該視頻也沒有討論挖礦或加密貨幣供應。Kraken策略師Pierre Rochard等知名人士表示:“可證明的稀缺性是比特幣有趣的原因,你忘了提這一點。”(Cointelegraph)[2020/8/24]

-從random.org生成的隨機數-

我們將明文和私鑰的每一位進行異或運算。

運算后的結果就是我們的密文了!要解開密文也很簡單,我們只需要將密文和剛才生成的私鑰進行異或運算,并轉碼回ASCII,就能得到原消息。

這種密碼簡單易用,而且還有個很有意思的特點。一次性密碼具有所謂的完全保密性,這意味著從數學角度來說,攻擊者不可能從密文推得任何原消息的內容,當然也不可能破譯。

既然我們已經有了簡單易用,且不可能破譯的密碼,為什么我們還會想用其他的密碼呢?根本原因在于,一次性密碼雖然很有效,但是他有一些重大的缺陷。

第一個缺陷是,不論我們想要加密什么樣的消息,都需要有和原消息一樣長或是更長的私鑰用于加解密。而且為了讓密文接收者能夠解密密文,需要有絕對安全的通信方法把私鑰給到接收者;這就形成一個悖論,如果有這種安全通道,那不如直接把原消息發過去得了。

中科院自動化研究所將面向大中小學生開展區塊鏈等主題的科普講座:5月21日,新華網訊,今年,中國科學院自動化研究所將舉辦第十四屆“自動化之光”公眾科學開放日活動。屆時,自動化所將面向大中小學生分別開展《腦與智能》、《區塊鏈技術與平行智能》、《大數據時代的視覺智能》、《動畫真奇妙》等4個主題報告,用實例和生動的演示深入淺出地為大家揭示智能技術的原理和奧妙。[2018/5/21]

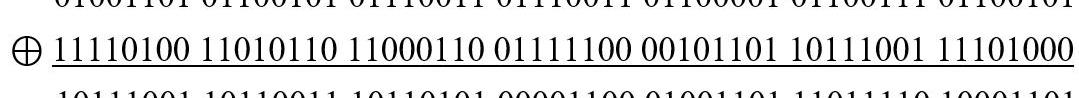

第二個缺陷可以從“一次性密碼”的名稱中發現。針對不同消息,同一個私鑰每回只能使用一次;如果對多個消息重復使用同一個私鑰,其引發的問題可以從數學推導上看出。

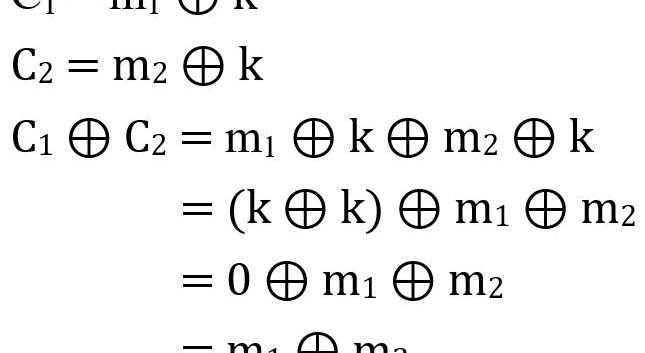

假設我們有兩條消息m1和m2,分別使用相同的私鑰k進行加密。通過異或運算,我們會得到以下密文:

從上圖,我們可以從密文C1⊕C2得到m1⊕m2。對于攻擊者來說,他們就能基于這種關聯性,通過各種統計分析、頻率分析、模式匹配,或是使用2006年提出的自然語言處理方法,來獲得原消息的內容。我不會深入解釋存在這種關聯性具體造成的危害,這里只是形象的說明當同一個私鑰被使用的次數越多,密碼的安全性就越低。

現在我們已經具備XOR加密和一次性密碼的基礎知識,是時候了解其他更實用的加密方法了。

流密碼

一次性密碼具有非常好的安全性,這意味著手上只有密文的情況下,攻擊者不可能進行破譯。但是好的安全性基于長度大于等于原消息的私鑰,這使得一次性密碼并不實用,因為如果加解密雙方有很好的方法來傳遞消息和私鑰,他們直接傳遞消息就好,沒必要進行加密。

為了讓一次性密碼更加實用,我們引入“流密碼”的概念。流密碼的核心思想是——以“偽隨機”密鑰替代一次性密碼中的“隨機”密鑰,偽隨機密鑰產生自

密碼學安全偽隨機數生成器。要注意的是,CSPRNG不同于一般的偽隨機數生成器,因為CSPRNG產生的數據必須和真實隨機數看起來沒有區別才行。CSPRNG是一種算法,能產生一長串數字,類似于隨機數的性質。因為隨機數很難生成,所以CSPRNG要依靠種子來決定初始狀態及將來產生的數;CSPRNG從相對較小的起始種子生成海量的隨機數。如果起始種子是已知的,則隨后產生的所有數都是已知的,也就是說CSPRNG具有確定性;這也導致CSPRNG產生的數,其隨機程度完全取決于種子的隨機程度。為了讓一次性密碼更加實用,我們可以根據所需長度,使用偽隨機數生成器的輸出替換原來的私鑰;這樣的話只要傳遞初始種子就可以了。因為CPRNG具有確定性,使用相同種子能得到相同輸出。

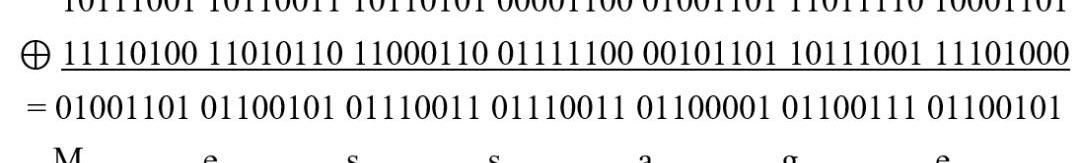

為了更好理解,我們先看看原來的一次性密碼:

使用偽隨機數生成器的輸出G(K),替換原來的私鑰K:

替換后的私鑰可以遠遠短于要加密的消息,使得分配及管理私鑰更為方便,進一步改善了一次性密碼不實用的問題。但這種做法也帶來了新的問題:

將原來完全隨機的私鑰替換為安全隨機數生成器的輸出,會導致私鑰長度比原消息短,使得我們的密碼不再具有完全保密性。因此流密碼的安全性取決于我們的偽隨機數生成器的不可預測性。如果可以預測CSPRNG的輸出,則可以獲得明文消息。以下是大家熟知的一些使用弱流密碼的密碼系統:

802.11bWEP:WEP是一種給WiFi數據做加密的算法,它使用的流密碼稱為RC4。因為流密碼中不能一直使用同個密鑰,所以長期使用的密鑰包含一個每次都會變動的值“IV”;然而“IV”只有24位,也就是說加密超過5000條消息后,就會有五成的概率出現相同的密鑰。

CSS:DVDForum使用內容擾亂系統來管理DVD的數字版權,使得僅有獲得授權的應用才能訪問DVD內容。CSS使用40位的密鑰,而40位的密鑰空間較小,可以相對快速地暴力破解。

現在我們也掌握了流密碼的知識,可以進一步討論下一個密碼系統——分組密碼。

分組密碼

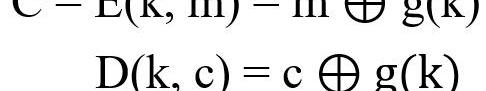

分組密碼是另一種能用于加解密數據的方法。分組密碼包含兩種算法:E用于加密,D用于解密,同時也用到了密鑰K。

分組密碼的核心在于,要加密的明文和輸出的密文長度始終相同,為一固定量。該固定量稱為“blocksize”,大小取決于所使用的分組密碼算法。另外,私鑰K的長度被稱為密鑰大小,也是固定量。常見的兩種分組密碼分別是3DES及AES——3DES具有64位的消息大小和168位的密鑰;AES具有128位的消息大小和128、192或256位的密鑰。

因為分組密碼把可能的區塊映射到其他的每一個區塊,所以也被稱為“用密鑰完成的置換”或是“偽隨機置換”。非常重要的一點是,私鑰決定了輸入的區塊和相關密文區塊的映射關系,而且是一對一排列的,所以只要知道私鑰就能解密密文。

第一個比較重要的分組密碼是1970年代IBM開發的數據加密標準,但DES并不安全,很快就被3DES取代;緊接著3DES又被1997年開發的高級加密標準所取代。AES是在國家標準與技術研究所的要求下制定的標準化分組密碼。AES是當今使用的最常見的分組密碼,重要性大大超過DES和3DES,所以我將著重介紹AES。

在我解釋AES到底是怎么運作之前,先提醒一下我會跳過很多技術細節,如果有人對這深入這方面領域有興趣,可以從這里獲得你想要的。

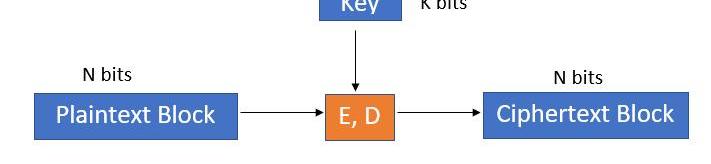

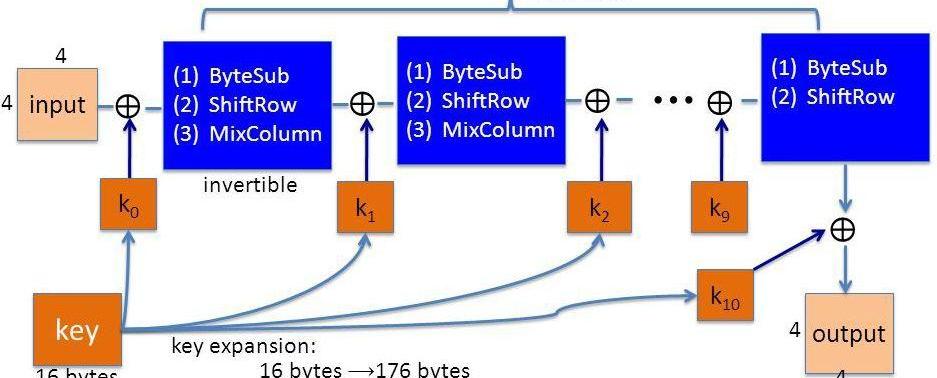

AES及大部分分組密碼,都是通過迭代進行運作的,輸入的文本消息會使用連續的密鑰以迭代的方式進行加密。第一步是獲得一個密鑰K,密鑰一般是128位、192位或256位的,在這里我們只演示128位的AES;然后拿該密鑰推導出一系列的RoundKeys來加密我們的消息。

上圖例子中,我們輸入128位的密鑰,并通過Rijndael密鑰方法?將密鑰擴展成11個16字節的子密鑰。接著,AES將原消息放入輪次函數?R(kn?,m)?進行獨立加密計算,每次計算把擴展出來的輪次密鑰?kn?及消息狀態?m?作為輸入,總共進行10次。

因為AES只能用在128位的消息上,因此我們把輸入的消息?m?表示成4x4矩陣的單字節單元,同時也能把輪次密鑰表示成4x4的矩陣,這樣就可以對消息及其中間狀態進行異或運算了。

首先,輸入的消息和第一個輪次密鑰進行XOR,再通過字節替代、行位移、列混淆等運算,輸出轉變后的消息狀態作為結果。接著我們使用不同的輪次密鑰重復上述這些步驟10次,唯一的不同點在于最后一次的計算不包含列混淆。最終的消息狀態和第十一個輪次密鑰進行異或計算,得到最后的輸出。下面簡述了每一輪次的計算中包含的三種步驟:

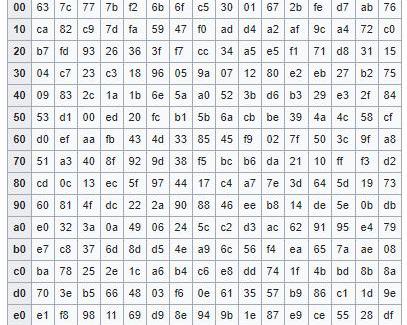

字節替代:根據替換表,將消息狀態矩陣中的每一個字節,替換為相應的字節。

-在AES使用的替換表中,每一個字節單元以16進制表示。如,字節9a會替換為b8-

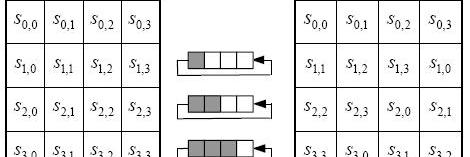

行位移:定量移動每一行。第一行不移動,第二行左移一位,第三行左移兩位,第四行左移三位。

列混淆:對消息狀態中每一列進行線性變換。目前為止,我們已經能使用AES來加密數據。然而,你可能很快能發現AES的局限性——沒辦法在只用一次AES的情況下,對超過128位的消息進行加密。要對超過16字節的消息進行加密,我們需要引入模式加密概念。

目前,加密貨幣市場仍處于起步階段,市面上只有一小部分傳統金融市場的交易和投資產品。然而,在過去幾年,隨著比特幣和其他加密資產相關產品,如BitMEX期貨和Deribit期權的推出,加密貨幣領域在.

1900/1/1 0:00:00IRISnet今天達成兩個重要的技術里程碑:完成Cosmos跨鏈通信協議IBC的通證轉賬模塊,并發布了Rainbow錢包對此功能的可視化演示版本;將在本周開始的舊金山全球區塊鏈黑客松上做公開演示.

1900/1/1 0:00:00文:主筆Vincent 來源:核財經 編者注:原標題為:美團十年,不妄一夢?美團成立于2010年,迄今為止已有十個年頭.

1900/1/1 0:00:00午間BTC走勢向上力度減弱,走勢進入調整階段,當前走勢圍繞9600附近運行,日線走勢突破布林帶上軌后,價位維持在60日均線上方,此次上行爆發不但打破了前期阻力壓盤區域.

1900/1/1 0:00:00這可能是2019年最值錢的講話。2019年10月25日,習主席在中央局第十八次集體學習上發表講話后不久,比特幣等加密貨幣應聲暴漲。區塊鏈技術的集成應用在新的技術革新和產業變革中起著重要作用.

1900/1/1 0:00:00作者|哈希派分析團隊 交易所一小時多頭清算達10525BTC,創歷史新高:CryptoQuant數據顯示,交易所一小時多頭清算達10525BTC,創歷史新高.

1900/1/1 0:00:00