BTC/HKD-4.04%

BTC/HKD-4.04% ETH/HKD-5.65%

ETH/HKD-5.65% LTC/HKD-3.82%

LTC/HKD-3.82% ADA/HKD-7.38%

ADA/HKD-7.38% SOL/HKD-11.23%

SOL/HKD-11.23% XRP/HKD-7.07%

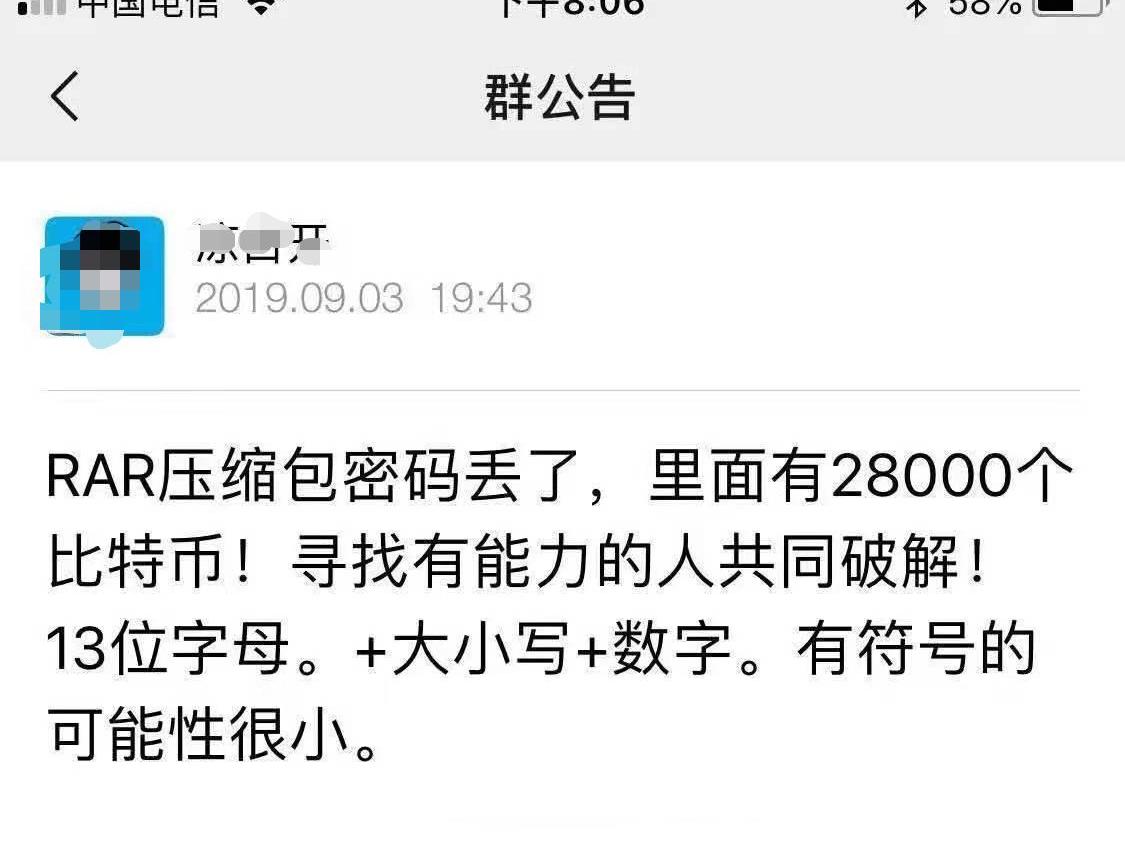

XRP/HKD-7.07%9月3日,某自媒體發布了一篇名為《1萬枚BTC懸賞!礦圈大佬丟失2.8萬枚BTC壓縮包密碼》的文章,引起了圈內一定的爭議。

之后涉及該事件的礦圈大佬“涼白開”接受該自媒體采訪,透露了事件原委。較早接觸這場故事中的我們將揭示整個故事全貌——一個不為人知的奇幻故事。

早在今年年初,該事件在幣圈就已經得到了發酵,礦圈的一位大佬親自飛往廣州和幣主進行交涉,見面后才知道幣主是一個廚子。

時間撥回到2009年。

2009年,廚子在廣州某酒店打工,認識了該酒店的網管。有一次,酒店網管因為沒錢買游戲裝備遂從廚子那里借了三千塊,之后酒店網管沒錢還賬,拿了價值相當的比特幣進行抵債。廚子起先用了一個常用密碼對文件進行了加密,但是酒店主管覺得這樣不安全,使用了更復雜的密碼將文件進行加密并讓廚子妥善保管。由于當時比特幣價值較低,廚子對此并未上心,只將壓縮包保存了起來,并沒有將密碼保存下。

安全團隊:0x3d1a開頭EOA地址存在可疑活動:金色財經報道,據CertiK監測,EOA地址0x3d1aff0427aec96e75850309811215257753a37e上發生可疑活動,如果用戶無意中授予該EOA地址訪問代幣權限,請及時撤銷。[2023/5/6 14:46:59]

2017年,隨著比特幣的升值爆火,廚子想起自己還有比特幣這一回事,由于密碼之前沒有妥善保管,廚子開始試圖破解壓縮包的密碼以獲取文件內的比特幣。

廚子嘗試過的手段有:

自行破解,無效;

找了一個擅長破解密碼的“新加坡高級黑客”,廚子為了驗證黑客的破解能力,創建了幾個壓縮包文件并使用了隨機的復雜密碼,均被黑客一一破解,但是最終的真包廚子并未發給“新加坡黑客”進行破解。

2019年,經過礦圈某大佬介紹,“用戶”持這個壓縮包前來找降維安全實驗室破解,此“用戶”也是受廚子委托,來合作破解此壓縮包。當初“用戶”稱該錢包密碼長度為13位,并且沒有特殊符號。

MovEX團隊已完成DeepBook的基礎構建,DeepBook已完全集成至Sui框架:4月18日消息, Sui 上去中心化交易所 MovEX 團隊已完成 DeepBook 的基礎構建,DeepBook 無需許可,已完全集成到 Sui 的框架中。DeepBook 文檔也已公開發布。

此前消息,2023 年 3 月份,MovEX 和 Sui 基金會表示將共同構建基于 Sui 的中央限價訂單簿(CLOB)DEX DeepBook,旨在為 Sui 上的所有 DeFi 協議帶來深度流動性,并將與頂級做市商合作,提供更佳的流動性深度,目前也已得到 Mysten Labs 的支持。[2023/4/18 14:11:00]

“用戶如何確定密碼長度的?”

我們提出了自己疑問。對方提供的信息是廚子找了一個“新加坡高級黑客”進行破解,確認了密碼位數和字符類型,但是由于害怕對方將私鑰偷走,并沒有讓黑客破解完。這個理由迅速被降維安全實驗室推翻了。

Opimas CEO:機構加密托管商將從FTX事件的影響中受益:金色財經報道,管理咨詢公司Opimas首席執行官Octavio Marenzi表示,在FTX倒閉后,機構加密貨幣托管商將出現新的機會,Octavio Marenzi說,“真正的受益者將是那些名氣很大,和擁有非常強壯資產負債表的公司,人們信任富達和紐約梅隆銀行。”

Marenzi表示,另一方面,像Coinbase這樣的小型加密原生托管服務提供商可能無法獲得機構的興趣,機構投資者可能也不愿將資金放在過度杠桿化的對沖基金手中。他說,“像Coinbase這樣的公司根本不夠大,無法獲得希望在該領域活躍的大型資產管理公司和交易員的信心和信任”。[2022/11/18 13:19:27]

第一個疑點,rar從2.0版本以后,使用了AES加密算法,對文件進行塊加密,是不可能出現所謂的“新加坡黑客”技術破解的這種情況。我們向用戶提出,這種情況不可能被破解,如果用戶抄錄了私鑰,這個事情就簡單了。

達吉斯坦當局在鎮壓行動中扣押了1500多臺加密礦機:金色財經消息,據塔斯社報道,達吉斯坦內政部和聯邦安全局的官員在俄羅斯首都馬哈奇卡拉發現了一個大型加密采礦農場。一份新聞稿詳細披露,執法人員已繳獲1476臺生產數字貨幣的設備。該部門補充說,非法設施的所有者還為其他礦工提供服務,包括安裝采礦設備,將他們連接到電網,并提供安全保障。(news.bitcoin)[2022/5/16 3:17:57]

結果廚子就給用戶反饋了另外一條線索,抄錄在菜譜上的“私鑰”。但是由于抄錄者文化水平低,此私鑰很多地方不可辨認,比如大小寫不確認之類。

這里出現了第二個疑點。降維安全實驗室表示,曾親眼見到了菜譜上私鑰的真跡,廚子抄錄在“菜譜”上的私鑰,是以L開頭的壓縮格式私鑰,此格式在2011年才出現在bitcointalk.org論壇討論中,并進行應用。而降維安全實驗室也對2009-2010年的bitcoin核心錢包進行了編譯,確認其私鑰是以5開頭的普通私鑰格式,并且錢包中沒有導出私鑰的功能。

由于用戶的堅持,降維安全實驗室幫助其開發了一款私鑰暴力破解程序,在一定范圍內錯誤的私鑰,均可以通過暴力破解的方式進行猜解。前后與此客戶接觸了大半個月,見證了其從充滿希望,到絕望,到清醒的整個心理路程。

要知道,此客戶為“廚子”前前后后投入了幾十萬元人民幣!:)

根據早前媒體中透露出的幣主錢包地址,降維安全實驗室方面表示,該錢包和區塊鏈中其他“冷”錢包一樣,久久未有轉出記錄,但是有一些轉入記錄,地址里收到的幣大多是廣告和“粉塵攻擊”。

而接受自媒體采訪的礦圈知名人士“涼白開”,當初有人聯系他提出用礦場的算力對壓縮包進行破解,所以他介入這個事件也非常早。壓縮包也是的確存在的,但是沒有人知道其密碼是什么,也就無從驗證其中存儲的文件究竟是什么內容。

警惕花式騙局

前不久有一個騙局特別流行,與該事件有異曲同工之妙。曾有用戶四處出售bitcoincore錢包wallet.dat文件,8個錢包累計約615個BTC。主要幾個錢包的資金為:198BTC、131.63BTC、75BTC、150BTC等錢包可正常加載驗證,但是wallet.dat也是加密過的。幣主折騰了近一年,因為算力不足,破解思路不對,遂尋求圈內好友協助共同破解。

此類事件完整的套路:初步判斷應該是騙取用戶的信任,進而謀求合作,聲稱有渠道購買算力或者有高手可以破解等,當然這個費用“廚子”自己出不起,需要合伙人贊助進而實施詐騙。此前我們已經接觸過多次假錢包詐騙事件,騙局的花樣總是層出不窮,但是唯一相同的是總有一些用戶會為此類騙局買單。

在28000比特幣丟失事件中,最重要的一個人物“涼白開”也曾公開表示,廚子本身沒有錢,所有一切需要“合伙人”提供資金的行為,都應該提高警惕。28000枚BTC丟失這個事件可能是真的,真實的概率相當于一個人被閃電連續擊中七次。

在此提醒廣大用戶,警惕閑魚、暗網及論壇等渠道轉讓的wallet.dat文件,拿出來賣的,尤其是價格特別誘人的,大多數都是騙人的。

PS:"粉塵攻擊"小科普:比特幣賬戶不是賬本模式,而是采用UTXO模型。加上比特幣HD錢包具有派生出無數個子賬戶的特性,使得比特幣的資金流向比較難以最終。所以某些聰明的機構/用戶為了甄別一組賬戶是否屬于同一個HD錢包(也即同一個控制人),就向這些地址中發送少量的代幣將這些地址“粉塵化”,之后就可以通過追蹤已經被粉塵化的錢包中的資金和所有交易來確定這些錢包地址背后的控制人。

如果你對以太坊的理解,還停留在那個“發Token的工具”的話,那么顯然你有些跟不上時代了。當然,這并不是說以太坊已經無法勝任這個職能了.

1900/1/1 0:00:00恩尼格瑪機的傳奇只要分為兩個部分第一部分是他的加密法,第二部分是他的銷售過程,鑒于恩尼格瑪機的價格和目前市面上一些礦機價格接近,說不定對做礦機生意的各位有一定的啟發.

1900/1/1 0:00:00區塊鏈項目都不可避免遇到治理問題。成功的治理模型需要足夠的通用性,能夠隨著時間的推移進行更改和適應。鏈上治理的捍衛者認為鏈上治理決策高效且可快速部署.

1900/1/1 0:00:00據Cointelegraph援引路透社9月11日的報道,Facebook正在為其穩定幣項目Libra尋求瑞士金融市場監管局的支付系統許可.

1900/1/1 0:00:009月17日晚間,有外部消息顯示,美國金融巨頭富國銀行正在開發一種與美元相掛鉤的名為WellsFargoDigitalCash的加密貨幣,據了解.

1900/1/1 0:00:00本文是基于我在Chain-In會議上的演講而寫的:https://youtu.be/yzQ4OPjPPP0我們為什么要關心比特幣的治理?比特幣的治理之所以如此重要.

1900/1/1 0:00:00