BTC/HKD-0.77%

BTC/HKD-0.77% ETH/HKD-1.3%

ETH/HKD-1.3% LTC/HKD-1.03%

LTC/HKD-1.03% ADA/HKD-1.68%

ADA/HKD-1.68% SOL/HKD-1.8%

SOL/HKD-1.8% XRP/HKD-2.52%

XRP/HKD-2.52%對于第一次接觸Web3的Web2用戶來說,初次上手的體驗是不大愉悅的。傳統的EOA錢包需要經過錢包生成,私鑰管理,保存助記詞等一系列復雜繁瑣的流程。下一代無助記詞錢包試圖通過抽象私鑰和助記詞來解決這個摩擦點,只需點擊幾下就可以使用常用的Web2社交賬號登錄,實現一套更熟悉的登錄流程。因此,無助記詞錢包是Web3邁向大眾普及的重要進步。

錢包提供方實現無助記詞錢包的一種方式是完全中心化的賬戶托管解決方案。然而,這與Web3應用的初衷背道而馳。正確的解決方案不應該以用戶失去對賬戶的所有權和自托管為代價,來達到抽象化的便利性。而應該根據用戶的需求在兩者之間取得適當平衡。

我們正處于將Web2消費者引入Web3的拐點。登錄流程將在下一階段的增長中至關重要。因此,創造一種既符合Web3去中心化的精神,又具備Web2的便利性和互操作性的登錄和賬戶管理體驗至關重要。

正因為登錄和賬戶管理體驗如此重要,我們一直在密切關注Web3賬戶基礎設施的創新。許多開發者也想了解Web3用戶登錄的最新進展和我們對錢包的看法。本文正是為此而來。

取舍:無助記詞密鑰管理VS自主保管

最近所有錢包產品的迭代都可以通過它們對兩個主要但相互牽制的特性的追求進行分析:無助記詞密鑰管理和自主保管。無助記詞密鑰管理是新用戶無縫進入Web3的基礎。這意味著用戶不需要助記詞短語或私鑰就可以在新環境中登錄賬戶。因此,他們的進入流程和賬戶管理是抽象的,類似于Web2。

從技術層面上來說,這種抽象是通過錢包提供方將客戶賬戶的權限委派給服務器或第三方來實現的。例如,Magic?Link要求用戶獲得授權后才能訪問加密密鑰,并使用主密鑰進行解密。其它方法則是通過將私鑰拆分為多個片段并將它們存儲在不同的位置來減少暴露整個密鑰的風險,從而實現更大程度的去中心化。顯而易見,用戶需要在無私鑰和自主保管兩個特性之間作出取舍,這對許多加密貨幣使用者來說很重要,理由也很充分。當錢包服務依賴于第三方時,這些第三方就擁有審查交易,甚至接管資產的權力。它們可能會受制于政府監管和干預。對服務提供商依賴程度較高的錢包服務,在發生惡意攻擊或事故時也更容易中斷。

那么,如何在無私鑰和自托管這兩者間權衡以獲得最佳用戶體驗呢?對于Web3應用程序,我們可以假設其首要目標是無縫轉化Web2用戶,他們習慣于使用用戶名/密碼或社交登錄,但不會立即擁有大量的鏈上資產。而接下來,隨著用戶資產的增長,他們往往對安全性和去中心化有更高的要求,此時開發人員應該考慮對兩種特性的權衡進行調整升級。

區塊鏈旅行數據共享平臺NoeKe完成150萬美元pre-seed輪融資:金色財經報道,荷蘭區塊鏈旅行數據共享及身份驗證平臺NoeKe宣布完成150萬美元(130萬歐元) pre-seed輪融資,Dreamcraft Ventures、ff Venture Capital、Gharage和Plug and Play Tech Center參投。NoeKe提供了一個供旅行者和旅行服務提供商之間使用的數據共享和身份驗證平臺,該平臺使用區塊鏈技術和云技術來安全地存儲和共享經過驗證的身份信息,旨在讓旅行者控制自己的數據。 (skift)[2023/7/15 10:57:03]

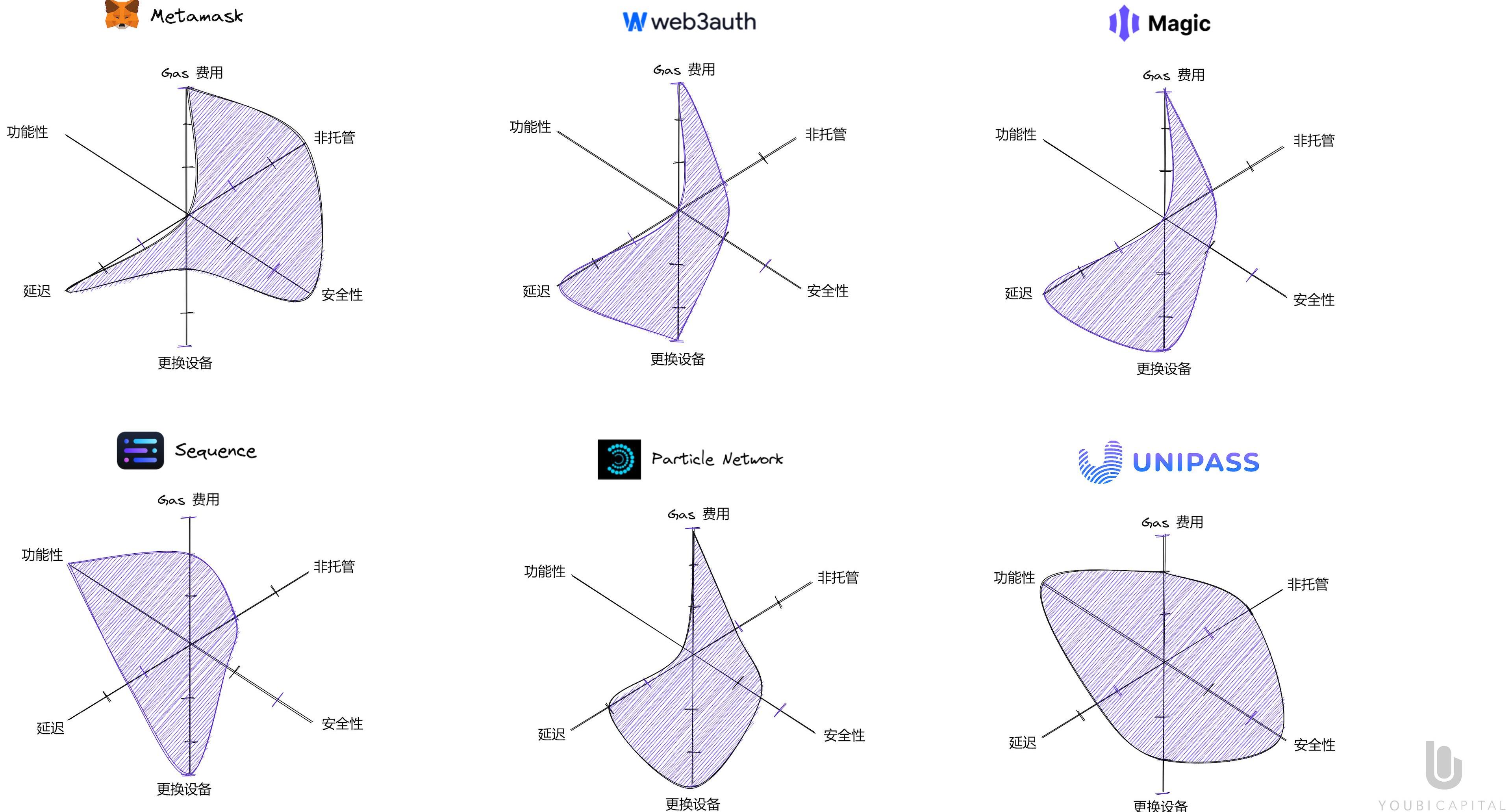

找到正確的平衡:現有無助記詞錢包的比較

基于上述框架,我們對一些有代表性的無助記詞錢包進行了調研,并根據它們的自主保管程度和其它相關因素對進行了分析。這些錢包是:

MagicLink,Web3Auth,ParticleNetwork,Sequence,UniPass

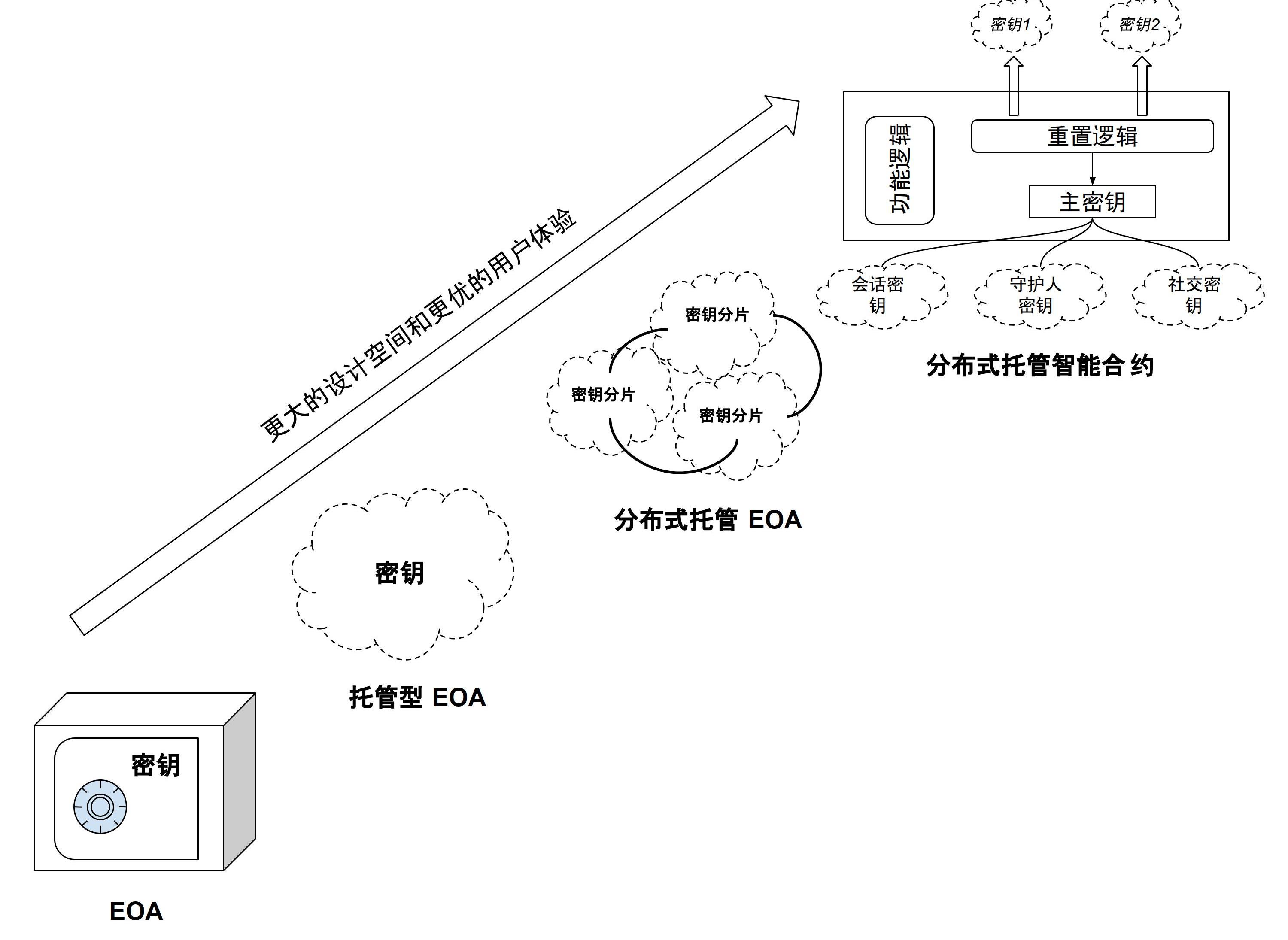

安全云存儲、MPC和智能合約等新技術豐富了新一代錢包的設計空間,為用戶帶來一系列管理和使用其Web3賬戶的新功能。以上針對EOA錢包的改進方案對用戶體驗有不同程度的改善。

圖1:云計算、MPC和智能合約在錢包設計中的應用

諸如Metamask、Imtoken和Phantom等EOA錢包是最本地化與獨立的錢包,當然不可避免也是使用體驗最繁瑣的類型。用戶需要學習如何安全保存他們的助記詞詞或私鑰,以及如何使用它們將賬戶導入到新設備中。賬戶地址來源于私鑰,如果私鑰丟失或被盜,賬戶地址將被永久鎖定或無法訪問。

最直接的替代方案是使用托管服務。例如MagicLink。托管人可以僅通過電子郵件或社交登陸授予賬戶訪問權限。然而,托管服務的便利性往往伴隨著密鑰安全風險和中心化風險。

更復雜的方法通常涉及MPC,如Web3Auth和ParticleNetwork。通過將密鑰拆分為幾個部分,登錄時必須由多個密鑰持有者進行身份驗證,從而分散了管理權,降低了集中化的風險。

除此之外,也有成功者將智能合約結合在MPC之上,引入了賬戶管理邏輯,允許用戶重構或重置由MPC管理的主密鑰,進一步降低了中心化風險。賬戶管理邏輯的核心就是選擇所謂的守護人,以實現深度自定義,消除對錢包服務提供商或特定守護人的依賴。

Ripple CEO:Ripple不急于上市或進行新融資:5月19日消息,Ripple首席執行官Brad Garlinghouse表示,關于Ripple的上市計劃,Garlinghouse表示,他們“不急于上市,不需要籌集更多資金”。他補充說,“因此,如果我們考慮(上市),那將是一個合理的時間和地點。我們不會這么做,除非我們覺得它確實能提高業務增長的能力和客戶體驗。”[2023/5/20 15:14:46]

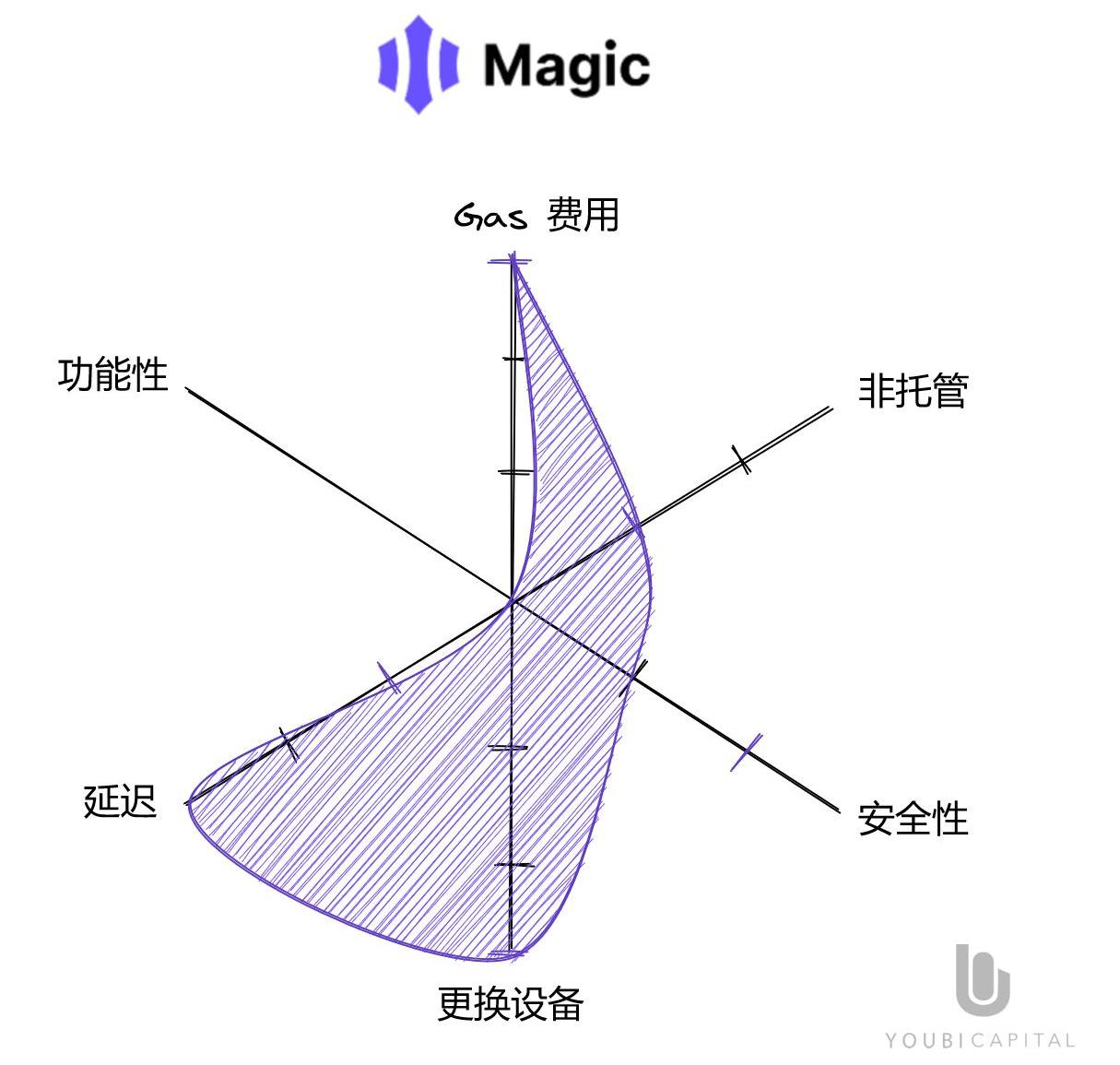

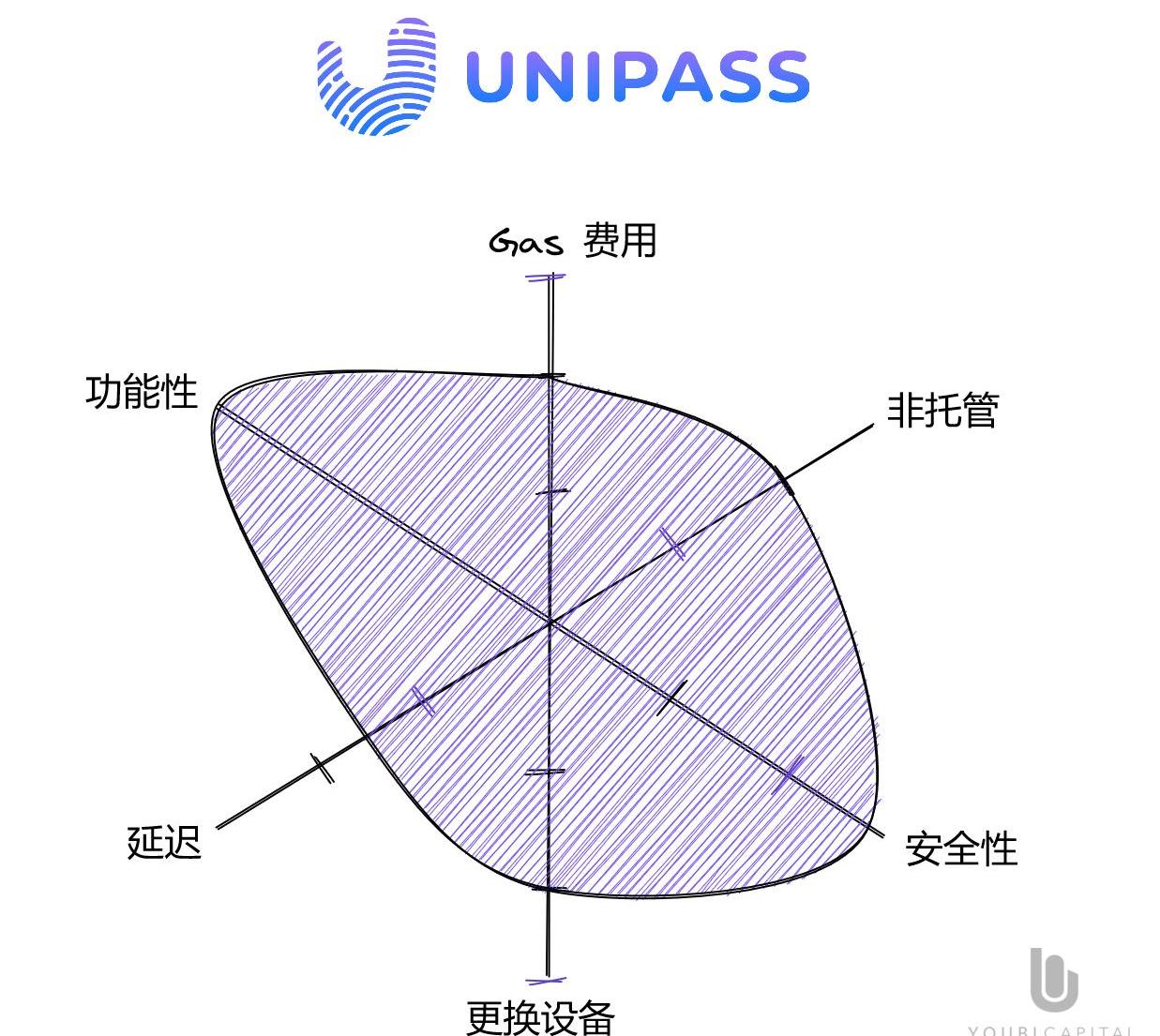

除了處理無助記詞密鑰管理和自主保管之間的取舍之外,這些無助記詞錢包還可以從用戶體驗的六個維度進行評估。

Gas費用:創建智能合約賬戶在鏈上產生的Gas費用

延遲:創建和導入過程花費的時間

更換設備的便捷性:平滑地切換到一個新的環境或設備

安全性:單點故障的存在,包括任何單獨的一方,如服務提供商或集成前端,是否有能力暴露、重構或重置完整的密鑰或憑據,以完全控制賬戶

托管:服務可用性和抗審查能力

功能性:能夠實現額外的賬戶管理邏輯

在這些補充因素中,比起Gas費用、延遲和附加功能這些顯著影響用戶體驗的因素,安全性和托管因素對用戶來說相對是無感的。然而,安全漏洞或服務中斷等偶然事件可能對企業或個人造成災難性的影響。

Magic?Link

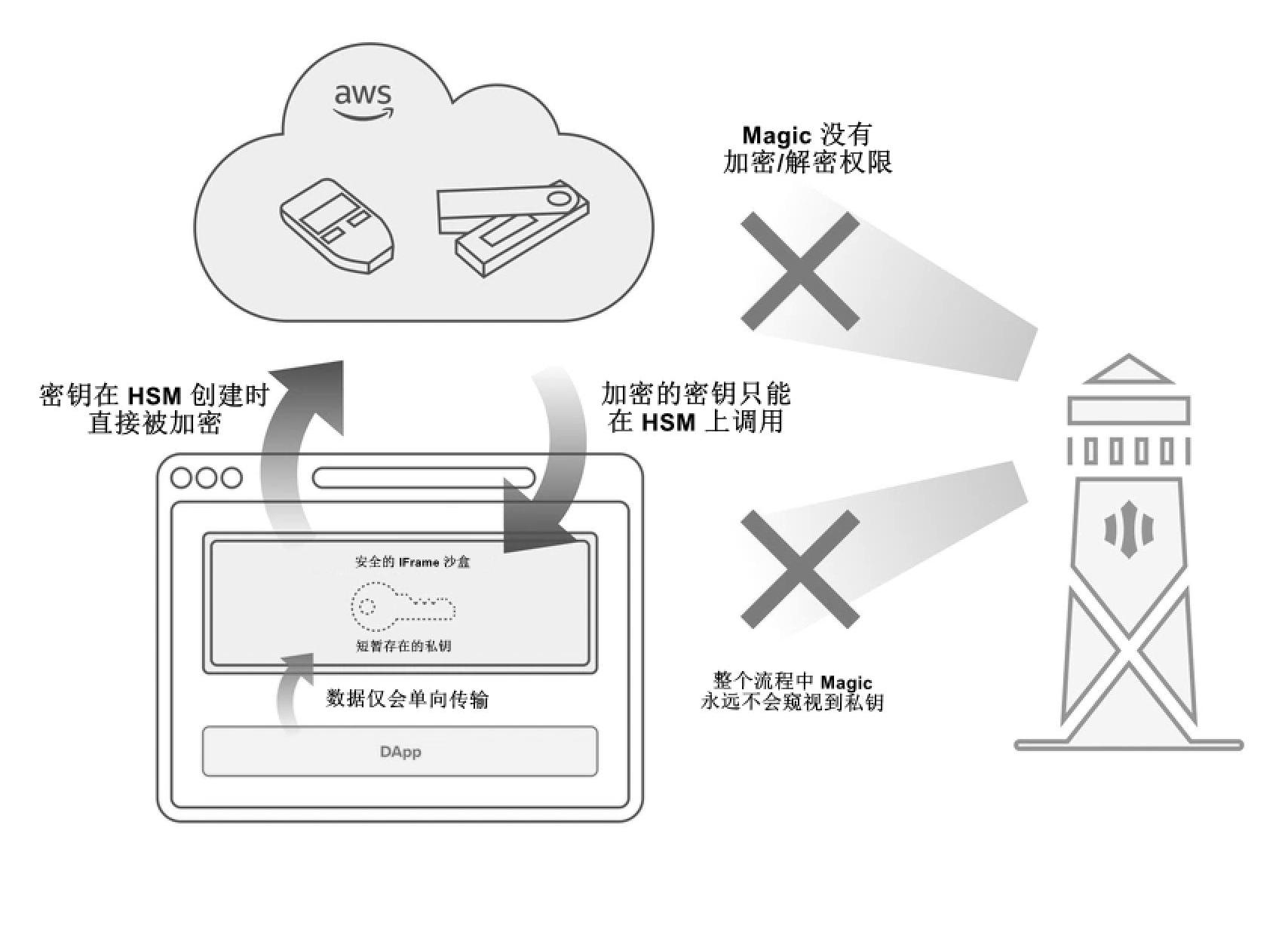

MagicLink是一個支持電子郵件和社交登錄的無助記詞錢包。在得到Magic?Link的授權后,客戶在新設備登陸賬戶時,從托管人處下載一份他們的私鑰副本即可,從而避免保存和使用助記詞。Magic?Link將私鑰的加密版本外包給AWS?HSM以直接服務客戶端,這樣Magic?Link就不會以純文本的形式存儲私鑰。

從技術上來說,Magic?Link就相當于Metamask,但增加了云托管的好處,允許用戶使用在線身份驗證切換設備。然而,為了給用戶帶來最好的體驗,Magic?Link官方使用唯一的身份驗證服務器來授予對解密密鑰的訪問權,這使得它在工作流中成為潛在的單點故障。黑客或工作人員一旦獲得訪問身份驗證服務器的權限,就可以完全控制用戶的賬戶。此外,解密密鑰對于每個用戶可能都不是唯一的,這就產生了使用其它賬戶的密鑰繞過身份驗證服務器的可能性。

圖2:MagicLink

Twitter開始申請進入美國支付業務的監管許可:金色財經報道,Watcher.Guru發推表示,Twitter開始申請進入美國支付業務的監管許可。[2023/1/31 11:37:26]

我們對Zerion集成的Magic?Link進行了測試和評估,以下是我們的發現。

圖3:我們對Magic?Link的評估

Gas費用:低,因為它是一個EOA錢包

延遲:低,和Metamask一樣

更換設備:很容易,私鑰會被傳輸到擁有訪問令牌的新設備。

安全性:低。單點故障。完整私鑰在前端暴露

非托管:低。對認證服務器依賴程度高,因而服務可用性差、抗審查能力弱

功能性:低。不是智能合約錢包

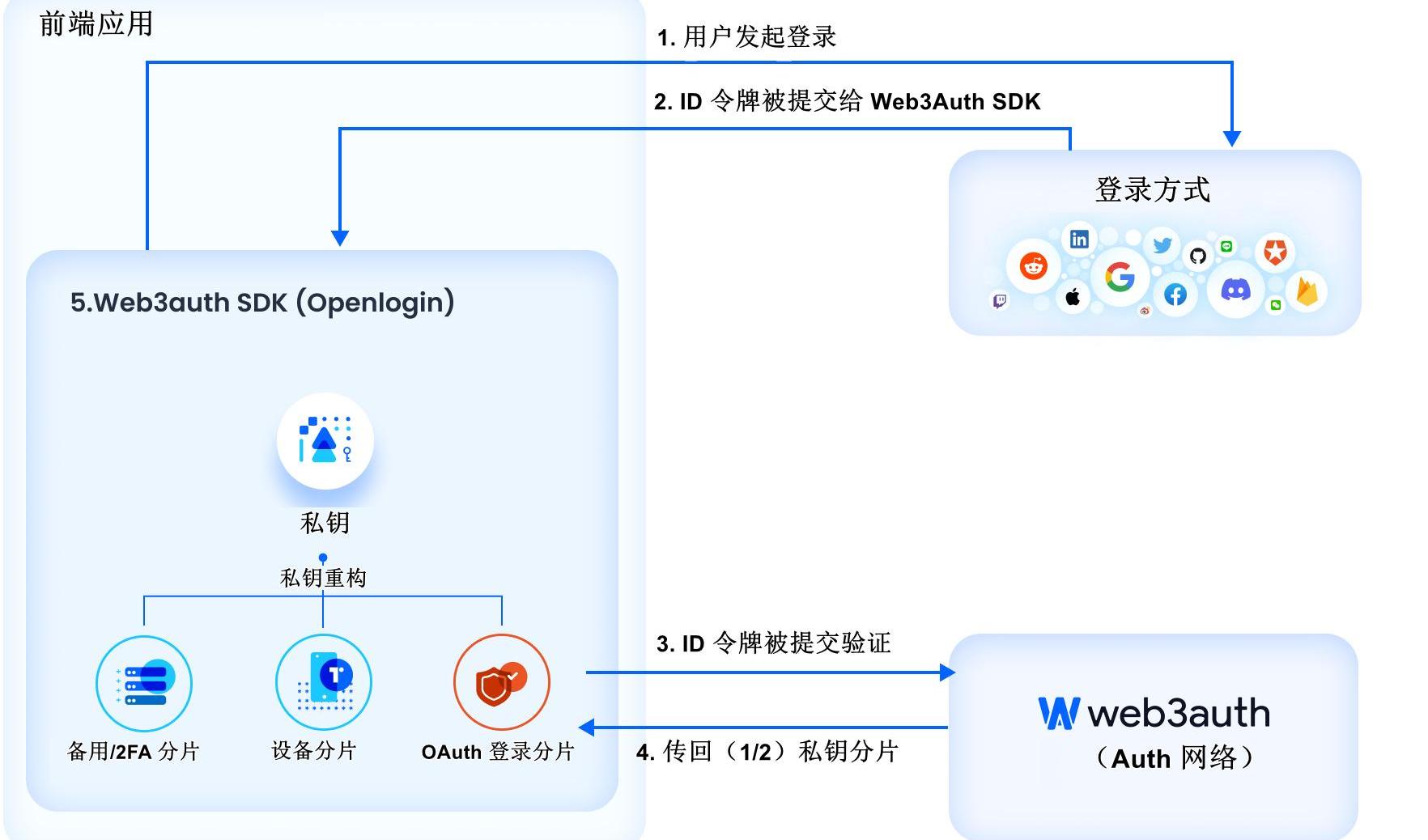

Web3Auth

Web3Auth是一家流行的錢包服務提供商,它還支持社交登錄,允許用戶通過社交賬號連接,以在各種應用里驗證他們自己。目前已經有各種Web2和Web3應用程序集成了Web3Auth,如Chess.com、Opensea和Skyweaver。毫無疑問,對于任何面向C端用戶的應用,社交登錄都是一種極具吸引力,甚至是最無縫的身份驗證方式。

然而,就像Magic?Link一樣,社交登錄工作流需要服務器生成登錄請求并使用應用程序密鑰進行簽名,因此必須是中心化的。盡管智能合約可以使用公開給授權服務器的公鑰來驗證簽名,但這對終端用戶來說不是個友好的過程。

為了降低風險,Web3Auth在OAuth密鑰中添加了其它密鑰,然后需要多把密鑰共同簽名重構完整密鑰。當用戶第一次登錄他們的社交賬戶時,首先,以去中心化的方式,通過Shamir?Secreting?Sharing生成三個密鑰分片,而后分開存儲。以下是這些分片的存儲方式:

設備分片:生成并存儲在用戶的設備上,每次在新設備上登錄時都會重新生成OAuth登錄分片:在OAuth服務器上生成,然后在節點網絡中進一步分割保存,并在OAuth代碼得到驗證時才會獲取一次備用/2FA分片:由用戶保留的額外分片,可保存在單獨的設備、云或電子郵件上。登錄新設備時必須用到該分片。圖4:Web3Auth

FTX已停止除法幣以外的所有加密貨幣提現:11月9日消息,據外媒報道,FTX相關員工在電報群中證實,FTX平臺除法幣以外的任何轉賬都將停止。報道稱,提款暫停突顯了交易所的惡化狀況,該交易所之前仍在處理提款,盡管速度較慢。看起來客戶仍然可以將他們的資產提取到法定貨幣,不過選擇法定貨幣選項可能會導致資金最多需要5個工作日才能結算。(CoinDesk)[2022/11/9 12:35:41]

目前,OAuth分片和備用分片都由Web3Auth通過Auth網絡控制,這兩個分片被用來重構完整的私鑰。在集成了Web3Auth的服務中,如Opensea和Sequence,用戶可以通過社交賬號直接認證身份并登陸應用,不需要任何其它要求,這使得Web3Auth成為唯一的賬戶托管者。

Web3Auth可以把備份密鑰分發到第三方存儲。如此一來,當用戶從新設備登錄時,就可以調用備份密鑰來在環境中創建新設備共享。將備份密鑰的存儲委托給第三方可以減少安全漏洞和審查的風險。Bitizen.org就是這種分布式托管的一個很好的例子,它使用2/3?TSS和客戶自己的云盤來存儲備份密鑰共享。然而因為服務提供方對用戶的云存儲有完全的訪問權限,隱私問題是不容小覷的缺點。

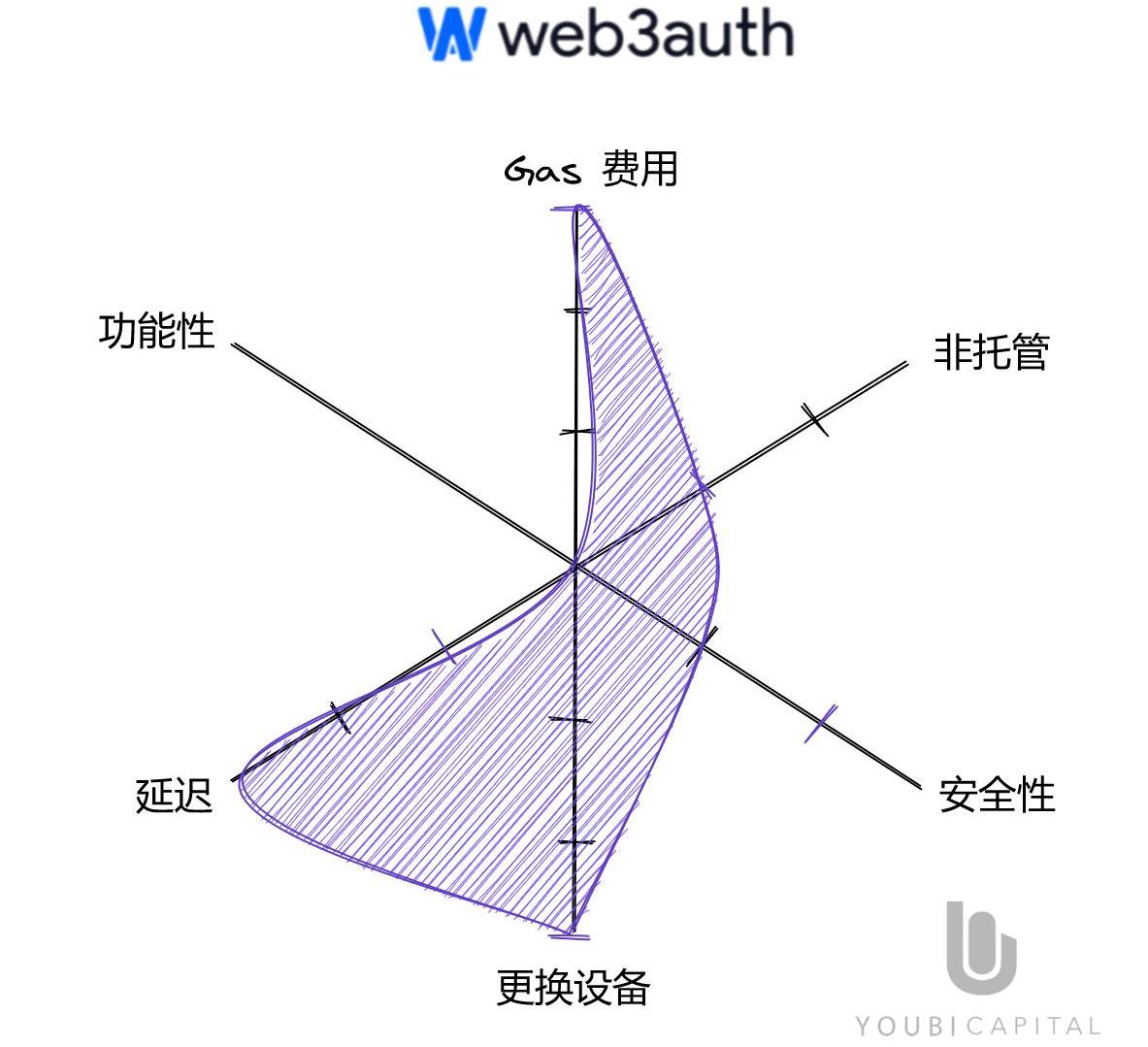

圖5:我們對Web3Auth的評估

Gas費用:低。不是智能合約錢包

延遲:低。立即登錄

更換設備:簡單。社交登錄和密碼,或者只是社交登錄

安全性:低。單一的托管人。私鑰完整暴露到前端

非托管:低。服務高度依賴Web3Auth,沒有抗審查能力

功能性:低。不是智能合約錢包

我們對Web3Auth測試是在Treasure.chess.com和Skyweaver.net上進行的。

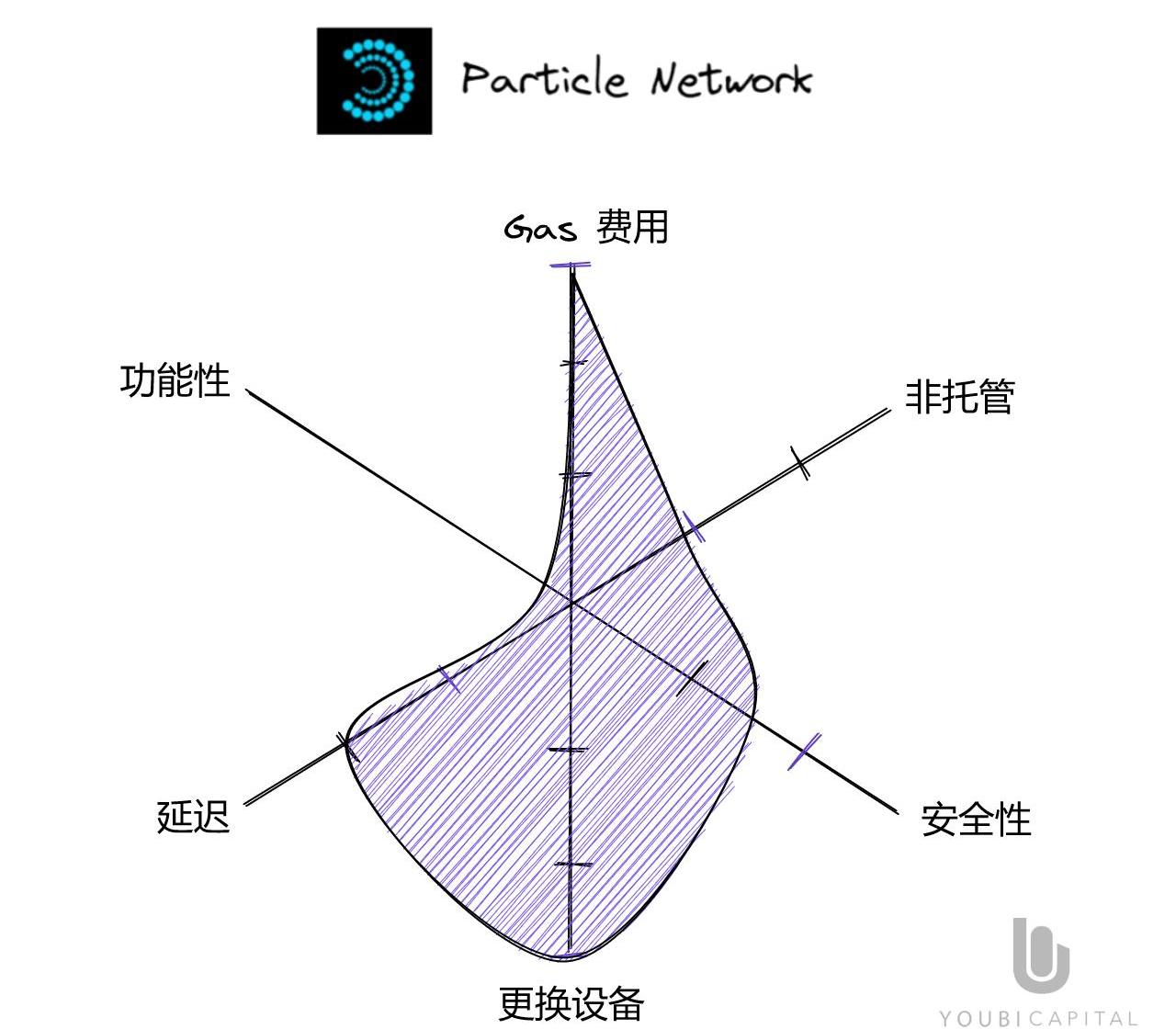

ParticleNetwork

Particle?Network是另一款以電子郵件或社交登錄為特色的錢包服務,采用基于2/2?MPC-TSS的算法。在密鑰生成過程中有兩方,客戶和官方,他們共同計算公鑰,各自持有一段私鑰。只有客戶這一方才能啟動簽名過程。

SBF:幣安將USDC轉換為BUSD開啟第二次穩定幣戰爭:10月23日消息,針對幣安此前將USDC轉換為BUSD,今日BUSD市場份額創歷史新高,供應量接近220億美元。SBF表示,幣安此項變更,引發了供應量的變更。從而開始了第二次偉大的穩定幣戰爭(第一次在2018年左右,以USDC和USDT擊敗TUSD/GUSD/USDP結束)。第二次穩定幣戰爭不同的是:1. 正利率,穩定幣有更多收入;2. 到目前為止,他們都學到了核心課程:永遠不要阻止贖回,否則穩定幣將不再穩定。

目前,我們可能是穩定幣生態系統中最大的不結盟玩家。 Bybit,各種區塊鏈、tradfi和做市商也是如此。[2022/10/24 16:36:29]

簽名時,由TSS技術生成的證明將上傳到鏈上,而無需顯示私鑰。當客戶端進行設備切換或賬號恢復時,通過郵件OTP或社交登錄驗證后,就會調用存儲在云端的客戶端密鑰。

圖6:ParticleNetwork

Gas費用:低,不是智能合約錢包。

延遲:低,2/2?MPC非常高效。

更換設備:簡單,郵件OTP或社交登錄

安全性:中等,完整的私鑰并不存在,也沒有永遠的暴露。社交登錄的驗證仍然是中心化的

非托管:低。服務器端可以暫停服務或審查交易。

功能性:低。不是智能合約錢包

我們對ParticleNetwork錢包的測試是在?https://wallet.particle.network?上進行的。

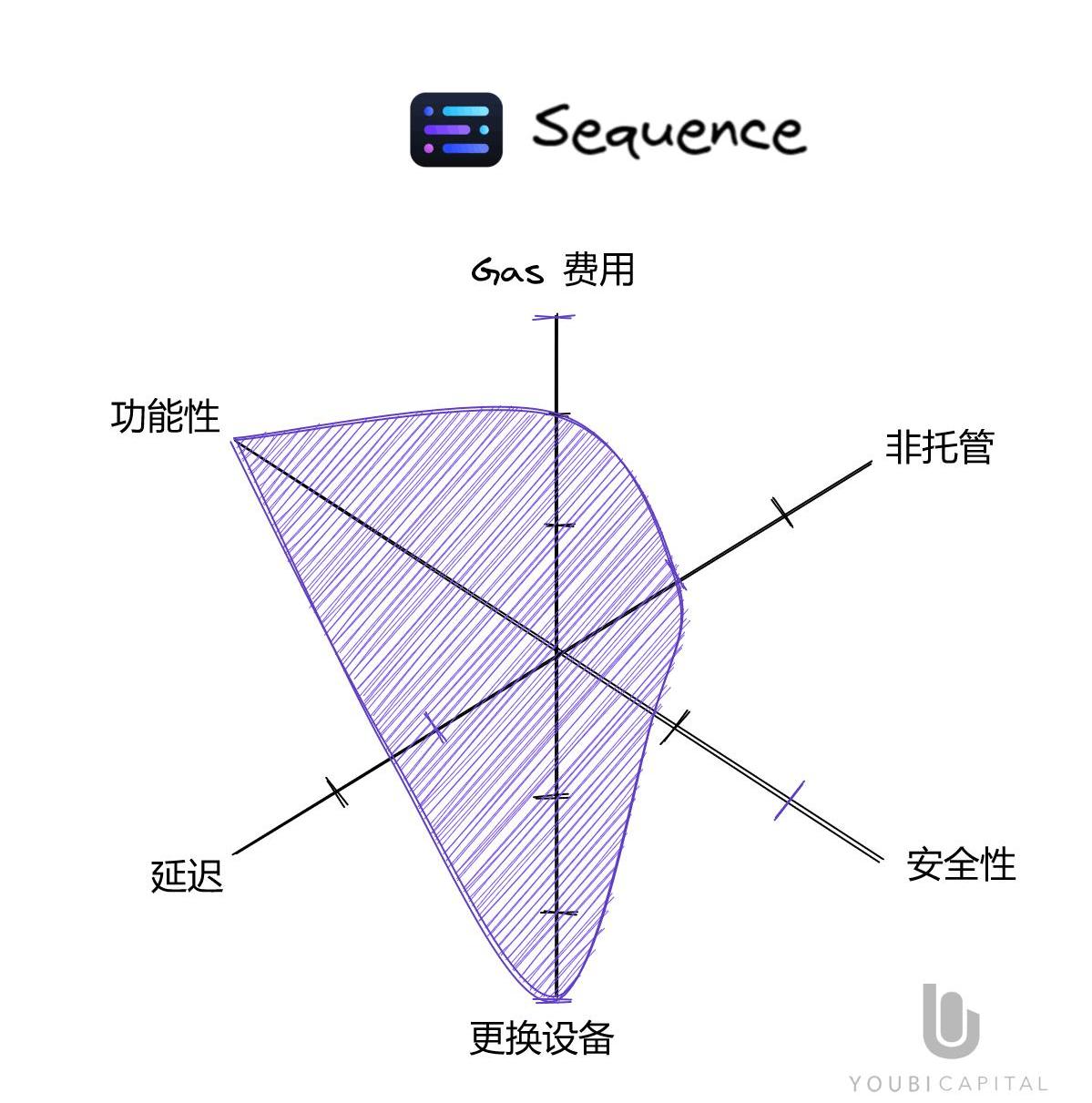

Sequence

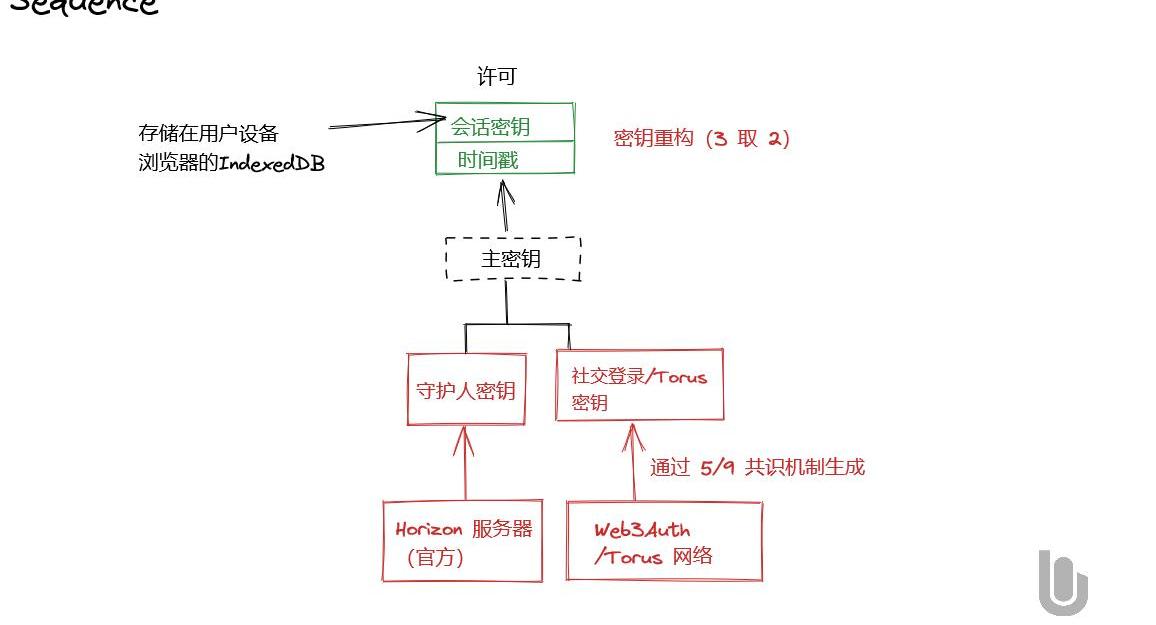

Sequence是一個多簽智能合約錢包,通過將三個密鑰中的一個委托給Web3Auth,同時支持電子郵件或社交登錄。它允許開發人員更靈活地管理賬戶的安全性。此外,作為智能合約錢包,Sequence支持在不同用例中設置額外的邏輯來改善用戶體驗。目前已有一些游戲和Web3應用采用了Sequence。

Sequence錢包目前使用三個私鑰保證安全性,這三個私鑰足以創建一個多數權重來完全控制賬戶:會話密鑰、一個守護人密鑰和一個Torus密鑰。

會話密鑰存儲在瀏覽器的IndexedDB中。守護人密鑰保存在Horizon上。Torus密鑰是由Torus網絡生成的密鑰,也稱為Web3Auth。關于它的特性,請參考上一節。圖8:Sequence

與Web3Auth相比,Sequence為開發人員或客戶端添加了進一步分散托管的選項。目前Sequence允許用戶在登錄新設備時,直接用社交賬號同時調用Torus密鑰和守護人密鑰,以減少摩擦,改善用戶體驗。

Gas費用是智能合約錢包的一個額外因素。賬戶創建、簽署事務和密鑰重構都是在鏈上進行的,因此需要消耗Gas。交易簽名成本可以忽略,但在Polygon上創建賬戶和密鑰重構的成本為$0.005-0.01,而在Ethereum上的成本約為此的1000倍。因此智能合約錢包在側鏈和二層網絡更可行。

圖9:我們對Sequence的評估

Gas費用:低-中

在Ethereum上:270k?gwei大約$5-12用于創建賬戶。

在Polygon上:$0.0068-0.015創建賬戶

延遲:中等,第一次登錄通常需要15秒,社交登錄需要10-20秒

更換設備:簡單。社交登錄

安全性:低。單點故障。在當前實現中,僅Torus密鑰就足以登錄

非托管:低。在當前實現中,僅Torus密鑰就足以登錄

功能性:高。Sequence是一個智能合約錢包,因此支持額外的賬戶管理邏輯。

UniPass

UniPass也是一個建立在MPC密鑰管理之上的智能合約錢包。它繼承智能合約和MPC錢包的所有優秀功能。與Sequence相比,它使用守護郵件的域名密鑰來驗證重置請求,而不是使用守護密鑰和社交密鑰。用戶可以簡單地從他們預先設置的電子郵件賬戶發送電子郵件來重置主密鑰。

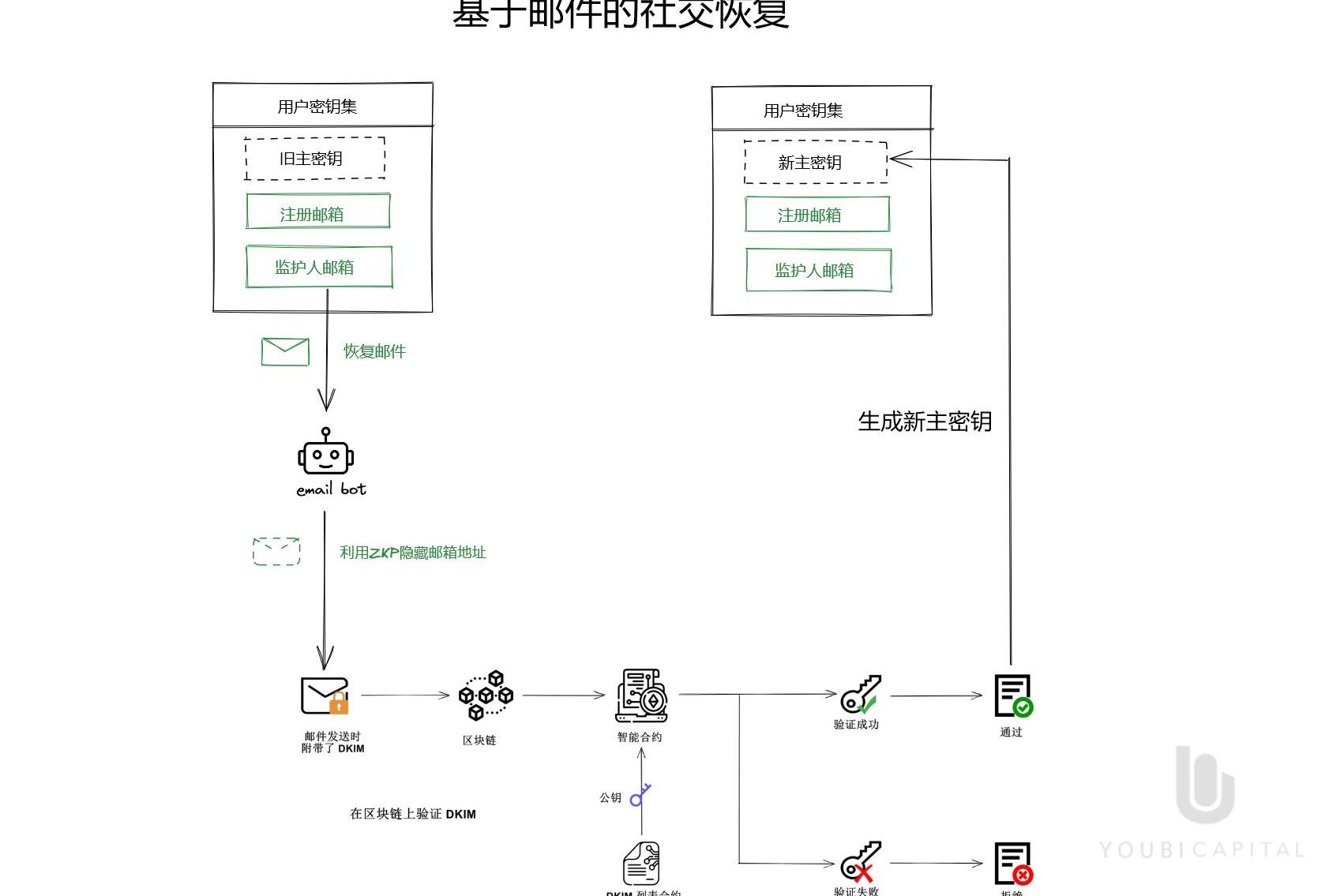

基于DKIM的重置機制是:用戶以某種格式發送電子郵件,包含電子郵件地址的內容由DomainKeys進行哈希計算和簽名,然后使用任何RPC服務廣播已簽名的哈希值,以調用智能合約中的重置功能。在鏈上驗證監護人郵件的域密鑰簽名,如圖10所示。

DKIM的身份驗證可以通過發送電子郵件簡單地完成,整個流程不涉及任何需要授權用戶請求的服務器,從而有效地消除了中心化風險。目前,Unipass服務器通過為用戶起草恢復郵件以及提供RPC服務來簡化重置主密鑰的流程。但是用戶并不依賴于官方服務器,開源前端可以在本地運行,在賬戶恢復/社交恢復的流程中完全跳過服務器。

圖10:UniPass?DKIM恢復

在這種設計中,仍然可以認為守護郵件(gardianemail)扮演著托管人的角色,但這是被動的,因為整個過程不存在具體的服務提供方,就不會面臨審查風險。這種方式大大降低了服務提供者被內部或外部惡意攻擊的風險,降低托管服務商被審查的可能性。賬戶的訪問不僅由電子郵件服務的安全環境保護,而且對于外部來說還是隱身的。

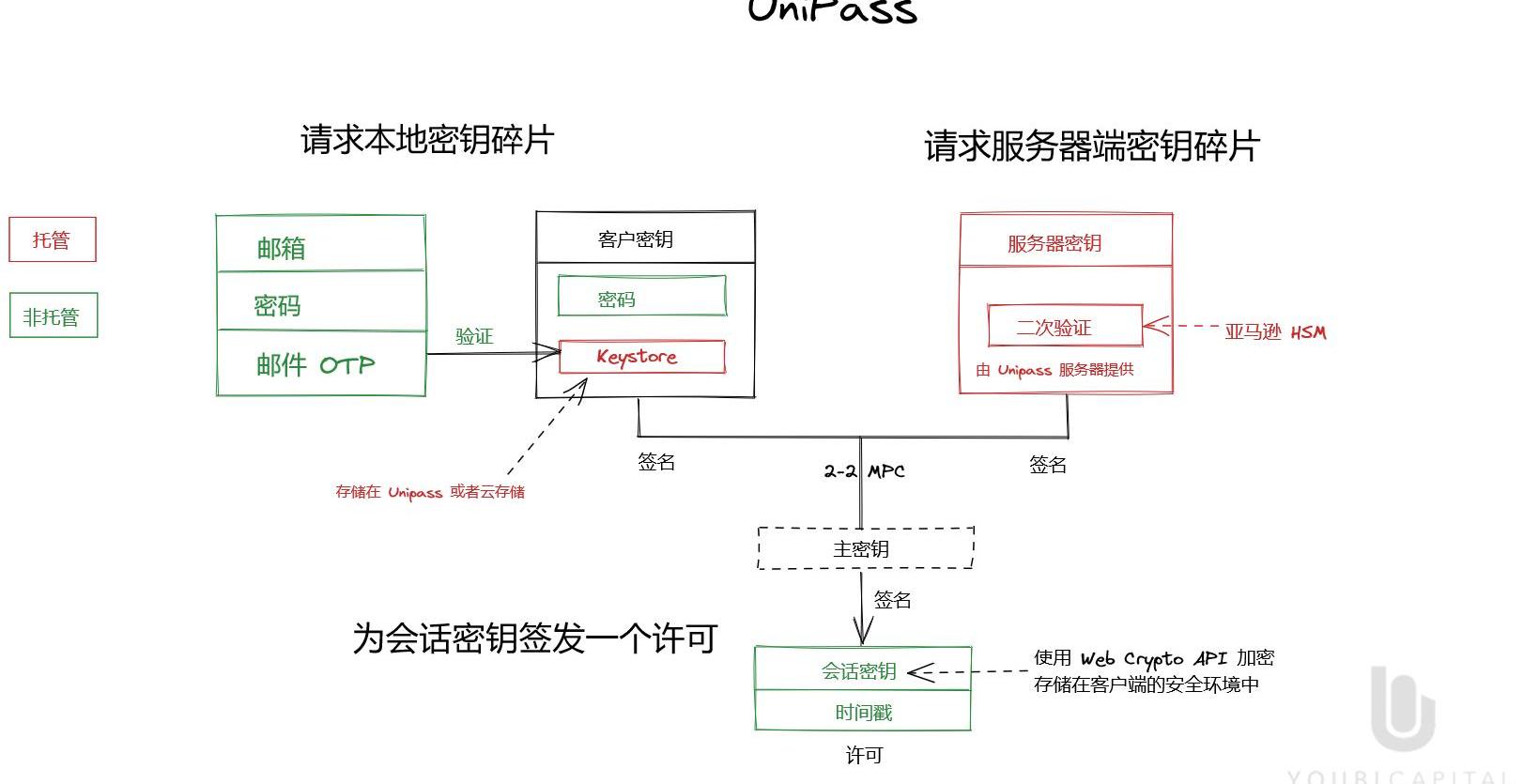

由于存在Gas費用,用戶通常使用2/2?TSS密鑰登錄賬戶,而不調用智能合約更昂貴的函數。如圖8所示,要登錄到一個新的設備或環境,用戶首先使用電子郵件OTP從云端下載被keystore加密的用戶密鑰,并用keystore的密碼解密它。然后可以在本地使用該密鑰來啟動交易簽名。一旦用戶密鑰簽署了交易,Unipass持有的另一個密鑰將自動參與簽名。Unipass密鑰充當一個看門人,自動監視交易的內容,以檢查潛在的前端攻擊。

圖11:UniPass?2/2?MPC-TSS登錄流程

Unipass還支持會話密鑰,它被授權在預定義的條件下自動簽署交易,比如在一定的交易金額下、在一段時間內,添加白名單地址。這得益于智能合約的功能。使用會話密鑰可以極大地改善某些場景下的用戶體驗。

圖12:我們對Unipass的評估

Gas費用:低至中。創建賬戶的費用在Polygon上:80k-130k?wei為$0.0033-$0.005

延遲:中等

更換設備:中等。郵件OTP+密碼。用戶不能簡單地通過社交登錄導入賬號

安全性:高。黑客需要破解兩封郵件才能進入客戶的賬戶,這幾乎是不可能的。

非托管:中等。高服務可用性,即使UniPass官方停止服務,客戶仍然可以訪問他們的錢包;未發現托管行為。

功能性:高。UniPass是一個智能合約錢包,因此它可以實現額外的賬戶管理邏輯。

總結

隨著Web3用戶轉換門檻的降低,越來越多的開發人員開始意識到錢包本身,以及它作為用戶流量入口的作用。過去,項目方要在無助記詞密鑰管理和自主保管之間取舍,現在,MPC和智能合約減輕了這種壓力。分布式托管解決方案,特別是Unipass的被動托管解決方案,為用戶和開發人員提供了最均衡的用戶體驗和安全特性。在接下來的12個月里,隨著一批面向消費者的Web3應用程序的到來,這種均衡的解決方案可能會被更廣泛地采用。

圖13:我們對領先的無助記詞錢包解決方案相關指標的評估

參考鏈接:

Unipass

Deck:?https://docsend.com/view/ntxvs952zwb3i2uj

Doc:?https://docs.wallet.unipass.id/docs/introduction/intro

Demolink?https://v1.tryunipass.com/

一,簡介 眾所周知,ETH的鏈上效率慢,gas費高,天下苦eth久矣,于是誕生了L2項目。L2不僅提供更快的速度,手續費也大大降低.

1900/1/1 0:00:0011月4日,埃隆·馬斯克在2022年度巴倫投資大會上接受了現場訪談。大會舉辦方,巴倫資本集團的創始人羅恩·巴倫(RonBaron)主持訪談.

1900/1/1 0:00:00與SBT提供的單一定性數據點相比,聲譽的定量模型可能更有意義。本文主要探討在DAO網絡中,如何量化貢獻者聲譽。在下一篇文章中,我們將探討該量化模型框架對DAO治理的潛在影響.

1900/1/1 0:00:001.?事件回顧 FTX事件到11月9日似乎進入了一個新的階段,在過去24小時之內發生的事情幾乎可以確定會被銘刻在加密貨幣行業的歷史里.

1900/1/1 0:00:0011月8日下午,FTX的相關熱錢包突然出現異樣,近多個小時幾乎沒有幣轉出。同時FTXUS的熱錢包仍在持續轉幣。有人說:FTX是不是快要發公告?誰知道卻等來了一個幣圈歷史系的公告.

1900/1/1 0:00:00GeminiEarn暫停提現,有傳言稱MakerDAO有5億美元的資金被凍結在了GeminiEarn當中,實際并非如此,此事對于GUSD和合作方MakerDAO的影響可能較小.

1900/1/1 0:00:00